Usuń wirusa Magniber (Poradnik usuwania) - zaaktualizowano, cze 2018

Instrukcja usuwania wirusa Magniber

Czym jest Wirus ransomware Magniber?

Ransomware Magniber to cyberzagrożenie blokujące pliki osobiste i domagające się okupu w zamian za klucz deszyfrujący

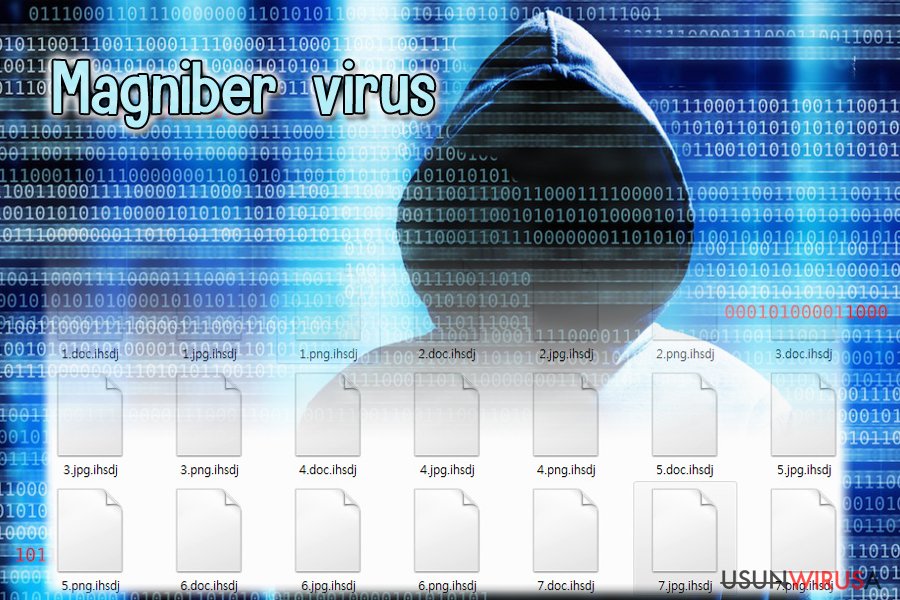

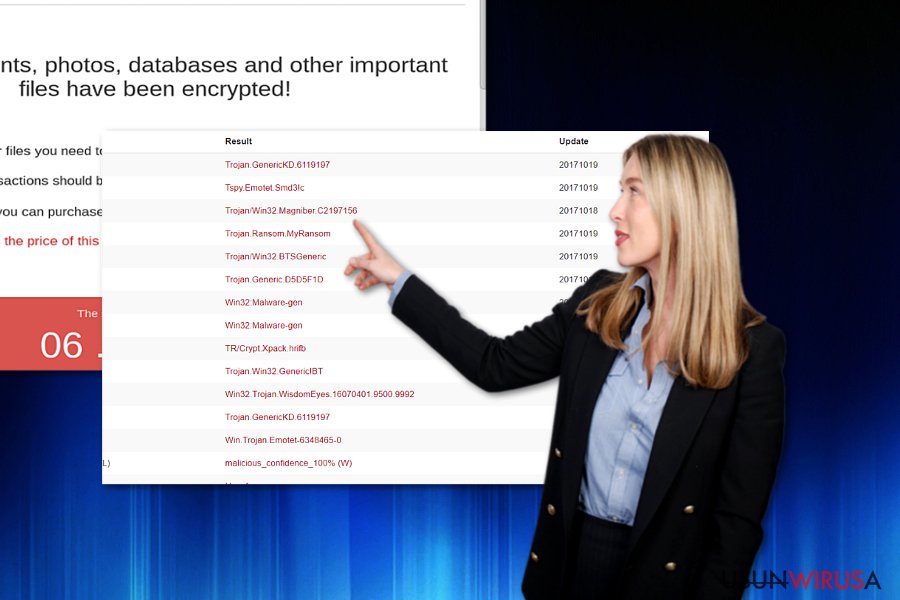

Magniber to ransomware, które po raz pierwszy zaatakowało ofiary pod koniec 2017 roku. Jego nazwa pochodzi od słów Magnitude (ponieważ malware rozpowszechnia się z pomocą zestawy exploitów Magnitude) oraz Cerber. Ten krypto-wirus wykorzystuje algorytm szyfrujący AES-128, by szyfrować dane i dodaje rozszerzenie składające się od 5 do 9. Najnowsza odmiana wykorzystuje rozszerzenie .ndpyhss. Chwilę po zaszyfrowaniu, ransomware zostawia żądanie okupu napisane w języku angielskim bądź koreańskim i informuje ofiary, że za odblokowanie plików żądają 0,2 Bitcoina – kwota, która po kilku dniach się podwaja.

| PODSUMOWANIE | |

| Nazwa | Ransomware Magniber |

|---|---|

| Typ | Kryptowirus |

| Powiązany z | Wirus Cerber |

| Wykorzystywane luki | Zestaw exploitów Magnitude |

| Żądany okup | 0.2 BTC; 0.4BTC po pięciu dniach |

| Wykorzystywane rozszerzenia plików |

.fprgbk; .ihsdj; .kgpvwnr; .vbdrj; .skvtb; .vpgvlkb; .dlenggrl; .dxjay; .fbuvkngy; .xhspythxn; .demffue; .mftzmxqo; .qmdjtc; .wmfxdqz; .ndpyhss |

| Objawy | Zaszyfrowane pliki |

| Dystrybucja | Luka CVE-2016-0189 w Internet Explorerze |

| Eliminacja | Pobierz i zainstaluj FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes. Uruchom komputer w trybie awaryjnym |

| Dekrypcja | Dostępna tutaj (nowsze wersje) i tutaj |

Magniber został zauważony przy rozpowszechnianiu się poprzez zestaw exploitów Magnitude w październiku 2017 roku. Zestaw ten był już wykorzystywany przez wirusa Cerber. Nie jest to jednak jedyne podobieństwo do niesławnego ransomware’a..

Wirus ten atakuje wyłącznie komputery z Korei Południowej. Interesuje fakt, że malware eliminuje się (usuwając własny plik wykonywalny ping.exe) p wykryciu innego języka niż koreański.

Malware korzysta z szyfru AES. Przed końcem marca 2018 roku złamanie kodu było niemożliwe bez klucza deszyfrującego. Eksperci z Korei Południowej zdołali jednak złamać kod większości wersji Magnibera.

To wzbudza podejrzenie, że za atakiem mogą stać hakerzy z Korei Północnej. Nie jest to bezpodstawne z powodu cybermożliwości wspomnianego państwa Teoria ta wciąż jednak potrzebuje dowodów.

Magniber został stworzony, by szyfrować pliki i domagać się okupu. Malware ten został zaktualizowany kilka razy – najnowsza odmiana została zauważona w czerwcu 2018 roku. Wersja ta dodaje rozszerzenie pliku .ndpyhss i zostawia żądanie okupu w pliku README.txt.

Każdy z nowych wariantów dodaje inne rozszerzenie pliku. Obecnie, malware blokuje pliki nadając następujące rozszerzenia:

- .fprgbk;

- .ihsdj;

- .kgpvwnr;

- .vbdrj;

- .skvtb;

- .vpgvlkb;

- .dlenggrl;

- .dxjay;

- .fbuvkngy;

- .xhspythxn;

- .demffue;

- .mftzmxqo;

- .qmdjtc;

- .wmfxdqz;

- .ndpyhss

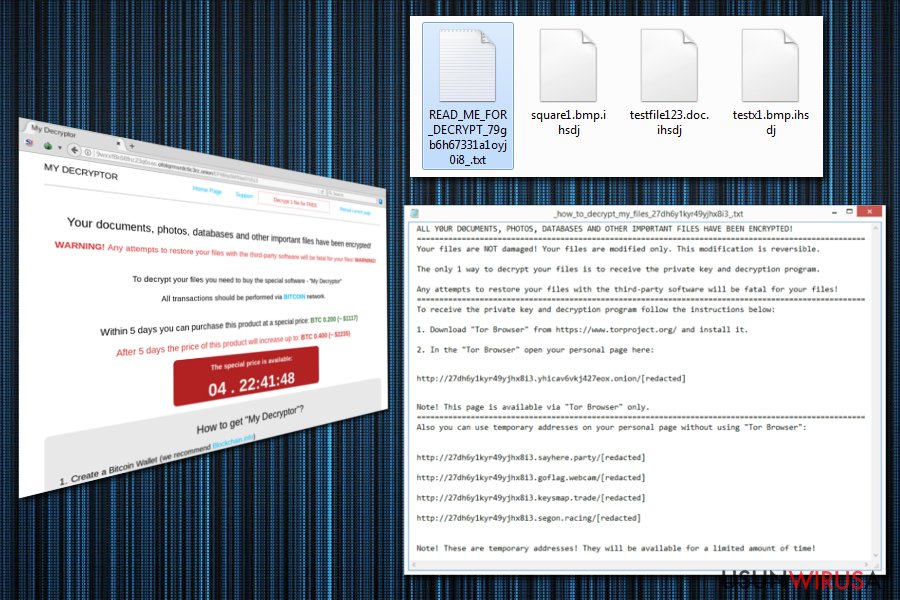

Po zaszyfrowaniu danych, malware oferuje zakup aplikacji My Decryptor w celu odzyskania uszkodzonych plików. Obecnie, kosztuje ona 0,2 bitcoiny (ok 1140 dolarów). Kwota ta podwoi się po pięciu dniach. Nie myśl o zapłacie, ponieważ malware to można rozszyfrować. W zamian, skup się na usunięciu Magnibera. FortectIntego bądź Malwarebytes są dobrymi aplikacjami, które mogą pomóc w szybkiej eliminacji malware.

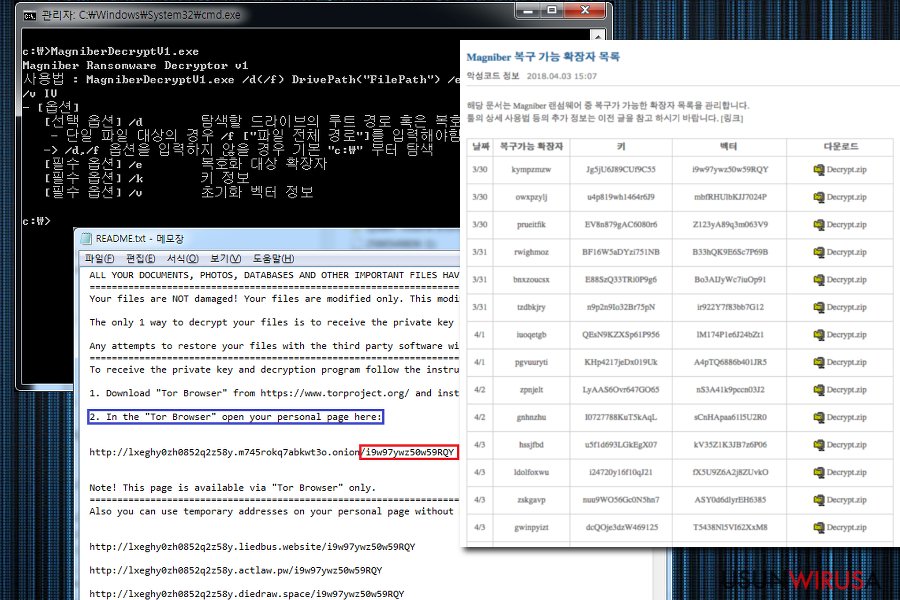

Poprzednie próby złamania złośliwego kodu

Simone “evilsocket” Margaritelli, badasz z firmy Zimperium zajmującej się ochroną mobilną zdołał stworzyć narzędzie, które może pomóc przywrócić pliki po ataku Magnibera. By go użyć, ofiara musi jednak znać klucz AES.

Według badacza, dekrypter powinien działać, jeśli ofiara została zaatakowana z niekoreańskiego adresu IP bądź gdy wirus nie może się połączyć se swoim serwerem kontroli. Ci ludzie powinni znać domyślny klucz, który powinien znajdować się w kodzie wirusa.

Zespół ekspertów z Korei Południowej wydał nowe dekryptery

Pod koniec marca 2018, badacze z AhnLab wydali wiele dekrypterów do różnych odmian wirusa Magniber. Narzędzia ta działają na podstawie błędu szyfrowania pozostawionego przez hakerów.

Poniżej możesz zobaczyć tabelę pokazującą, jakie wersje Magnibera mogą być już rozszyfrowywalne:

| Data wydania dekryptera | Rozszerzenie pliku | Klucz ofiary | Wektor strony opłat | Link do pobrania |

| 3/30 | kympzmzw | Jg5jU6J89CUf9C55 | i9w97ywz50w59RQY | MagniberDecrypt.zip |

| 3/30 | owxpzylj | u4p819wh1464r6J9 | mbfRHUlbKJJ7024P | MagniberDecrypt.zip |

| 3/30 | prueitfik | EV8n879gAC6080r6 | Z123yA89q3m063V9 | MagniberDecrypt.zip |

| 3/31 | rwighmoz | BF16W5aDYzi751NB | B33hQK9E6Sc7P69B | MagniberDecrypt.zip |

| 3/31 | bnxzoucsx | E88SzQ33TRi0P9g6 | Bo3AIJyWc7iuOp91 | MagniberDecrypt.zip |

| 3/31 | tzdbkjry | n9p2n9Io32Br75pN | ir922Y7f83bb7G12 | MagniberDecrypt.zip |

| 4/1 | iuoqetgb | QEsN9KZXSp61P956 | lM174P1e6J24bZt1 | MagniberDecrypt.zip |

| 4/1 | pgvuuryti | KHp4217jeDx019Uk | A4pTQ6886b401JR5 | MagniberDecrypt.zip |

| 4/2 | zpnjelt | LyAAS6Ovr647GO65 | nS3A41k9pccn03J2 | MagniberDecrypt.zip |

| 4/2 | gnhnzhu | I0727788KuT5kAqL | sCnHApaa61l5U2R0 | MagniberDecrypt.zip |

| 4/3 | hssjfbd | u5f1d693LGkEgX07 | kV35Z1K3JB7z6P06 | MagniberDecrypt.zip |

| 4/3 | ldolfoxwu | i24720y16f10qJ21 | fX5U9Z6A2j8ZUvkO | MagniberDecrypt.zip |

| 4/3 | zskgavp | nuu9WO56Gc0N5hn7 | ASY0d6dlyrEH6385 | MagniberDecrypt.zip |

| 4/3 | gwinpyizt | dcQOje3dzW469125 | T5438Nl5VI62XxM8 | MagniberDecrypt.zip |

Eksperci wydają nowe wersje w błyskawicznym czasie – informacje te mogą szybko stracić ważność. By sprawdzić najnowsze wydania, sprawdź stronę AhnLab.

Podobieństwa Cerbera i Magnibera

Choć wykorzystuje tą samą stronę płatności, kod Magnibera jest dużo mniej rozbudowany niż Cerber. Dlatego też istnieje nadzieja, że wirus ten można złamać. P infiltracji systemu, malware szyfruje dane i dodaje rozszerzenie .ihsdj bądź .kgpvwnr. Co więcej, otwiera też żądanie okupu zwane READ_ME_FOR_DECRYPT_[id].txt.

Dokument ten zawiera typowy tekst wyjaśniający, że wszystkie dokumenty, zdjęcia i bazy danych zostały zaszyfrowane. Sposób pisma nieco jednak różni się, w przeciwieństwie do oryginalnego kodu Cerbera.

Co więcej, Magniber posiada dodatkową funkcję. Zazwyczaj ransomware przydziela odpowiedni identyfikator zainfekowanemu urządzeniu, który ofiary muszą wprowadzić na określonej stronie w Torze w celu odzyskania danych.

Z drugiej strony, Magniber ieruje użytkwników na poddomenę strony płatności, zawierającą ID ofiary. Jest ona podzielona na cztery sekcje: Strona główna, Wsparcie, Rozszyfrowanie jednego pliku za darmo oraz przeładowanie treści.

Ten krypto-wirus unika też określonych lokalizacji w poszukiwaniu plików do szyfrowania. Pomija foldery Program Files, Kosz, ustawienia lokalne i pewne podfoldery Danych Aplikacji. Dodatkowo posiada też zdolność do zmiany adresu portfela bitcoin gdy zidentyfikuje inne ID ofiary.

Zestaw exploitów Magnitude był wykorzystany do rozpowszechniania kryptowirusa

Jak już wcześniej wspomnieliśmy, malware ten rozpowszechnia się z pomocą zestawu exploitów Magnitude. Atakuje on konkretną lukę (CVE-2016-0189) w Internet Explorerze. Luka ta została już naprawiona – jeśli korzystasz z tej przeglądarki upewnij się, że jest ona zaktualizowana.

Jeśli ten zestaw exploitów wykryje lukę w przeglądarce, przekieruje użytkownika na złośliwą stronę dopasowaną do geolokalizacji urządzenia. Strony te często zawierają linki – aktywacja ich pobierze malware i rozpocznie atak Magnibera.

Obecnie malware ten atakuje tylko Koreę Południową. Może jednak rozwinąć swoją aktywność na inne kraje wschodnioazjatyckie, np. Japonię. Pośpiesz się więc, by usunąć Magnibera.

Usuń wirusa Magniber i przejdź do odzyskiwania pliku

Chociaż malware próbuje przekonać, że jest najnowszą odmianą Cerbera, różnice w działaniu i kodzie źródłowym są przyczyną spekulacji na temat twórców wirusa. Choć badacze mówią, że jest to Cerber, mniej rozbudowany kod źródłowy podważa to twierdzenie.

W każdym razie, usunięcie malware’a powinno być głównym zadaniem. Nie marnuj czasu na zabawę z wirusem. Zainstaluj odpowiednie narzędzie, na przykład FortectIntego lub SpyHunter 5Combo Cleaner, aby usunąć wirusa Magniber. W tym wypadku, uruchom system w Trybie Awaryjnym i włącz aplikację. Poniższe instrukcje wyjaśnią, jak tego dokonać. Dopiero po usunięciu Magnibera przzejdź do odzyskiwania danych.

Instrukcja ręcznego usuwania wirusa Magniber

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Magniber korzystająć z System Restore

Jeśli w jakiś sposób nie możesz uruchomić urządzenia w Trybie Awaryjnym, dokonaj Przywracania Systemu. Powinien on dać Ci dostęp do danego narzędzia – w taki sposób zaś będziesz w stanie usunąć wirusa Magniber.

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Magniber. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Magniber z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plOficjalny dekrypter Magniber może pomóc przywrócić plik, jeśli znasz klucz AES. W przeciwnym wypadku nie będziesz mógł wykorzystać tego narzędzia. Możesz jednak spróbować alternatywnych metod odzyskiwania danych.

Jezeli twoje pliki zostaly zaszyfrowane przez Magniber mozesz skorzystac z podanych metod aby je przywrocic

Metoda Data Recovery Pro

Zauważ, że tworzenie kopii zapasowych plików jest ważne – szczególnie w czasach ataków ransomware. Jeśli nie stworzyłeś takich, spróbuj tej aplikacji – może ona pomóc odzyskać część plików.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Magniber.

- Przywróć je

Użyteczność Shadow Explorera

Narzędzie to tworzy kopie oryginalnych plików na podstawie ukrytych kopii woluminu tworzonych przez system operacyjny. Nie ma informacji, czy Magniber je usuwa. Biorąc jednak pod uwagę możliwości Cerbera, wirus ten także może to czynić w przyszłości

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

Dekryptery Magnibera

Jak wspomnieliśmy, zespół badaczy z Korei Południowej zdołał stworzyć kilka dekrypterów wirusa Magniber. Możesz znaleźć ich pełną listę na oficjalnej stronie.

Jeśli dekrypery stworzone przez AhnLab nie działają jednak, możesz spróbować starszej wersji. Pomoże ona jednak rozszyfrować pliki zaszyfrowane przez hardkodowaną wersję ransomware’a. Znaczy to, że musisz znać klucz i ID niezbędne do wykorzystania oprogramowania. Możesz pobrać ten dekrypter tutaj.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Magniber i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.