Usuń wirusa Cerber 4.1.1 (Poradnik usuwania) - zaaktualizowano, lis 2016

Instrukcja usuwania wirusa Cerber 4.1.1

Czym jest Wirus ransomware Cerber 4.1.1?

Ransomware Cerber 4.1.1 atakuje użytkowników. Co na jego temat wiadomo?

Wirus ransomware Cerber 4.1.1 pojawił się tego samego dnia co ransomware Cerber 4.1.0. Każdy z tych wirusów należy do niesławnej rodziny szkodliwego oprogramowania o nazwie Cerber virus która została zaktualizowana już kilka razy. Ta grupa wirusów ransomware jest jeszcze aktywna, więc trzeba być bardzo ostrożnym, jeśli chcesz tego uniknąć. Jakie nowe funkcje zostały przedstawione w najnowszym wirusie, Cerber 4.1.1? Wydaje się, że główną rzeczą, która zmieniła jest dostosowane tapety na pulpicie ofiary, która informuje o szyfrowaniu określonych plików i konieczności zakupu specjalnego decryptera dla tej wersji. Wcześniejsze wersje tego wirusa mogą być poznane przez rozszerzenia plików dodawanych do zaszyfrowanych danych – używają one rozszerzeń .cerber, .cerber2 i .cerber3. Jeśli znajdziesz je obok swoich plików, upewnij się, że usuniesz wirusa Cerber 4.1.1 lub podobną wersję szkodnika z komputera. Można to zrobić za pomocą zaktualizowanego programu anty-malware, takiego jak FortectIntego.

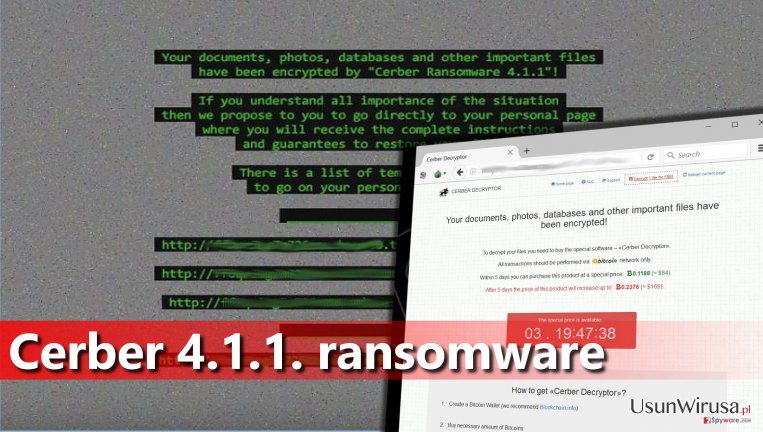

Jak już wspomniano, ransomware Cerber 4.1.1 to najnowsza wersja tego niesławnego z krypto-wirusów ransomware i działa całkowicie w ciszy. Po uruchomieniu zacznie szukać plików docelowych począwszy od głębszych katalogów systemowych. W ten sposób użytkownik może nie zauważyć nic podejrzanego, ponieważ jedyną rzeczą, która może wzbudzić podejrzenia użytkownika jest wolniejsze działanie komputera podczas szyfrowania. Podczas tego procesu, generuje i dołącza określone rozszerzenia do zaszyfrowanych plików – pliki prywatne zostają oznaczone unikalnym rozszerzeniem składającym sięz czterech symboli, na przykład .dep3. Po tym jak wersja 4.1.1 zaszyfruje wszystkie foldery, to kończy złośliwą procedurę poprzez zaszyfrowanie plików na pulpicie, wklejenie pliku README.HTA (notatka okupu) na pulpicie, odtworzenie pliku vbs, który odtwarza wiadomości audio, a następnie zmianę tła pulpitu z obrazem, który wyświetla następujący tekst:

Your documents, photos, databases and other important files have been encrypted by “Cerber ransomware 4.1.1”!

[…]

There is a list of temporary addresses to go on your personal page below:

Wirus nie podaje zbyt wielu informacji na temat nowej tapety pulpitu, ale pozostawia adresy URL prowadzące do tak zwanych „stron płatności”, gdzie ofiary mogą dowiedzieć się jak zakupić Bitcoins a następnie przenieść je do portfeli Bitcoin przestępców. Same adresy URL i więcej informacji na temat ataku można znaleźć w pliku .hta. Adresy te zazwyczaj nie mogą być otwierane za pomocą zwykłych przeglądarek internetowych i muszą być uruchomione poprzez przeglądarkę Tor. Nota okupu dostarcza szczegółowych informacji o tym, jak otworzyć te strony tak, że nawet niedoświadczeni użytkownicy komputerów mogą je otworzyć. Każdy z tych adresów URL prowadzi do strony, która prezentuje Cerber Decryptor. Podobnie jak w poprzednich wersjach tego szkodnika, wersja 4.1.1 prosi, aby wybrać język, a następnie wypełnić krótkie zadanie potwierdzające o byciu człowiekiem i dopiero wtedy ujawnia informacje o tym jak kupić Decrypter. Co ciekawe, okazuje się, że wersja ransomware Cerber 4.1.1 żąda okupu niższego niż jego poprzednicy. Każe zapłacić 0.1188 Bitcoin (≈ $ 84) w ciągu 5 dni od ataku lub 0.2376 Bitcoin (≈ $ 169) po 5 dniach.

Nie jest tajemnicą, że Cerber wyróżnia się wśród innych projektów ransomware ponieważ jest precyzyjnie zaprogramowane i zaprojektowane tak, aby przekonać ofiarę do zapłacenia. Na stronie płatności okupu ma sekcje takie jak „FAQ”, „Pomoc”, a także „odszyfruj 1 plik za darmo”, gdzie ofiary mogą przesłać jeden zaszyfrowany plik do przetestowania Decryptera i zrozumieć, że rzeczywiście istnieje on i działa. Jeśli komputer został zainfekowany tym złośliwym szkodnikiem, zalecamy, aby nie płacić okupu, choć jest to twoja decyzja, czy płacić czy nie. Proszę pamiętać, że cyberprzestępcy wciąż będą dążyć do tworzenia nowych wirusów, o ile ofiary będą zgadzały się płacić okup – nie dokładaj paliwa do ich motywacji, wykonując ich polecenia. Jeśli nadal jesteś skłonny zapłacić, powinieneś wiedzieć, że tylko 20 procent ofiar, którzy zapłacili za usługę deszyfrowania, otrzymało pożądany kod. W przypadku zakażenia, należy bezwzględnie wykonać usunięcie Cerber 4.1.1 w pierwszej kolejności. Następnie zająć się swoimi plikami za pomocą etapów odzyskiwania danych podanych poniżej.

W jaki sposób ten szkodliwy wirus wchodzi na komputer ofiary PC?

Według najnowszych wiadomości, Cerber jest dostarczany za pośrednictwem kampanii pseudo-Darkleech, która celuje w strony internetowe WordPress. Jeśli ofiara wejdzie do zaatakowanego serwisu, on lub ona zostaje przekierowana do strony zawierającej exploita RIG. Ten exploit kit bada luki w komputerze ofiary (kontroluje przestarzałe programy i wykorzystuje luki bezpieczeństwa), a potem po cichu instaluje złośliwe oprogramowanie na komputerze użytkownika. Atak jest dobrze zorganizowany i może być całkowicie niezrozumiały dla użytkowników komputerów, którzy nie są zaznajomieni z fortelami, które zaawansowane malware używa. Jednak autorzy tego szkodnika również używają starej, ale nadal bardzo efektywnej techniki infekowania komputerów – wysyłają podstępne e-maile, które zawierają destrukcyjne załączniki. Gdy ofiara otworzy taki załącznik, złośliwy plik zostanie pobrany i rozpoczyna procedurę szyfrowania. Proszę trzymaj się z dala od niejasnych maili i nie pozwól swojej ciekawości odnieść zwycięstwo – nie otwieraj tego podejrzanego e-maila, który twierdzi, musisz przyjąć wpłatę 500 $, który podobno został wysłany do Ciebie niedawno przez Paypal i unikaj podejrzanych faktur, dokumentów i innych podejrzanych plików, które nieznani ludzie wysyłają do Ciebie pocztą elektroniczną. Jeśli czujesz, że autor tego listu wzywa do otwierania załączników e-mail, lepiej nie rób tego!

Procedura usuwania Cerber 4.1.1

Wirus Cerber 4.1.1 jest to nowy ransomware, a to oznacza, że może być wyeliminowany wyłącznie ze zaktualizowaną wersją oprogramowania antywirusowego lub anty-malware. Upewnij się, że używasz odpowiedniego i wydajnego oprogramowania anty-malware dla tej procedury, ponieważ pozostawiając szkodliwe komponenty w systemie możesz uszkodzić swoje pliki bez pozostawienia sobie szansy, aby je odzyskać. Poza tym, automatyczne usunięcie Cerber 4.1.1 gwarantuje całkowitą eliminację tego złośliwego oprogramowania, więc nie pojawi się z nowu na komputerze po pewnym czasie. Na koniec chcielibyśmy dodać, że nie należy próbować usuwać ransomware Cerber 4.1.1 ręcznie, ponieważ zadanie to może być traktowane jako opcja tylko wtedy, gdy można nazywać tę techniką zrozumiałą. Pliki kodowane przez tego wirusa można przywrócić z kopii zapasowej, ale jeśli jej nie masz, najprawdopodobniej nie ma szans na odzyskanie zaszyfrowanych danych. Niemniej jednak, zalecamy skorzystanie z opcji odzyskiwania danych podanej poniżej.

Instrukcja ręcznego usuwania wirusa Cerber 4.1.1

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Cerber 4.1.1 korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Cerber 4.1.1. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Cerber 4.1.1 z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJeśli twój komputer został uderzony przez Cerber v.4.1.1, możesz zacząć myśleć, czy zapłacić okup czy nie. Przede wszystkim, płacąc motywujesz cyberprzestępców do nieustannego rozwijania projektu szkodnika. Po drugie, możesz stracić swoje pieniądze i nie odebrać żadnego wyjaśnienia, ponieważ nie ma sposobu, aby zmusić przestępców do pomocy. Dlatego warto pomyśleć dwa razy przed zakupem tych Bitcoins.

Jezeli twoje pliki zostaly zaszyfrowane przez Cerber 4.1.1 mozesz skorzystac z podanych metod aby je przywrocic

Spróbuj Data Recovery Pro

Naukowcy badający Malware wciąż pracują nad narzędziem do deszyfrowania Cerber 4.1.1 – jest bardzo trudnym złamanie tego ransomware i odnalezienie, jaki jest jego Master Key. Dlatego proponujemy utworzyć kopię zaszyfrowanych danych by mieć nienaruszoną kopię zapasową danych, a następnie spróbować tej metody. Nie zapomnij przede wszystkim usunąć Cerber 4.1.1!

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Cerber 4.1.1.

- Przywróć je

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Cerber 4.1.1 i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.