Usuń wirusa GUCCI (wirus) - Zawiera Instrukcje Odzyskiwania

Instrukcja usuwania wirusa GUCCI

Czym jest GUCCI ransomware?

Ransomware GUCCI może trwale uszkodzić pliki osobiste użytkowników i system operacyjny

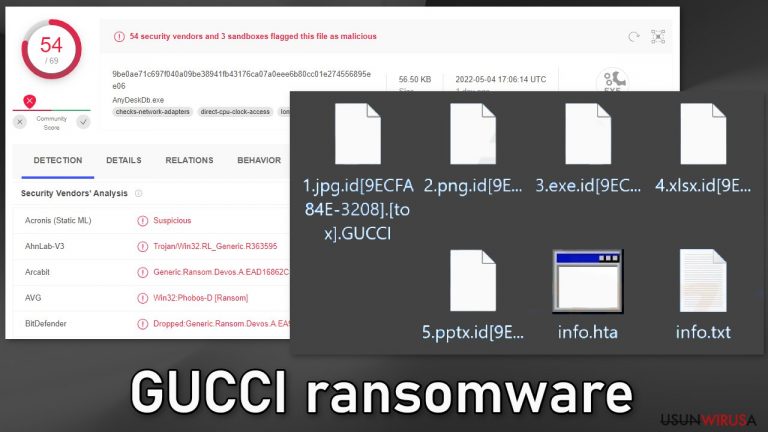

Ransomware GUCCI to jeden z najnowszych wariantów malware blokującego dane, który należy do rodziny ransomware Phobos. Plik został oznaczony jako złośliwy przez 54 dostawców zabezpieczeń i 3 piaskownice. Wirus może wniknąć do systemu i natychmiast rozpocząć proces szyfrowania.

Gdy zacznie to robić, zaszyfrowane zostają wszystkie pliki osobiste, takie jak zdjęcia, filmy i dokumenty. Oznacza to, że nie będzie można do nich uzyskać dostępu i staną się bezużyteczne. Jedynym sposobem odszyfrowania danych jest klucz deszyfrujący lub oprogramowanie, które zazwyczaj posiadają tylko cyberprzestępcy.

Po zakończeniu procesu szyfrowania, ikony plików zmieniają się na białe strony, a do nazw dołączane jest rozszerzenie .GUCCI, np. jeśli plik nazywał się wcześniej obraz.jpg, to po zaszyfrowaniu ten sam plik będzie nazywać się obraz.jpg.id[victim-id].[tox].GUCCI.

Na komputerze generowane są również dwie notatki z żądaniem okupu. Te wiadomości od developerów ransomware wyjaśniają ofiarom co się stało i co muszą zrobić, by odzyskać swoje pliki. Niestety, cyberprzestępcy szantażują użytkowników, prosząc o płatność w kryptowalutach .

| NAZWA | GUCCI |

| TYP | Ransomware, kryptowirus, złośliwe oprogramowanie blokujące dane |

| RODZINA MALWARE | ransomware Phobos |

| DYSTRYBUCJA | Załączniki do maili, strony z torrentami, złośliwe reklamy |

| ROZSZERZENIE PLIKU | .GUCCI |

| NOTATKA Z ŻĄDANIEM OKUPU | info.hta; info.txt |

| ODZYSKIWANIE PLIKÓW | Jeśli nie są dostępne żadne kopie zapasowe, odzyskanie danych jest niemalże niemożliwe. Poniżej podajemy alternatywne metody, które mogą ci pomóc w niektórych przypadkach. |

| USUWANIE MALWARE | Przeskanuj swój komputer za pomocą oprogramowania anty-malware, by wyeliminować złośliwy program i wszystkie powiązane pliki. |

| NAPRAWA SYSTEMU | Malware może powodować błędy systemowe, awarie, lagi i inne problemy ze stabilnością. Aby naprawić system operacyjny i uniknąć jego ponownej instalacji, zalecamy skorzystanie z narzędzia do naprawy, FortectIntego. |

Notatka z żądaniem okupu

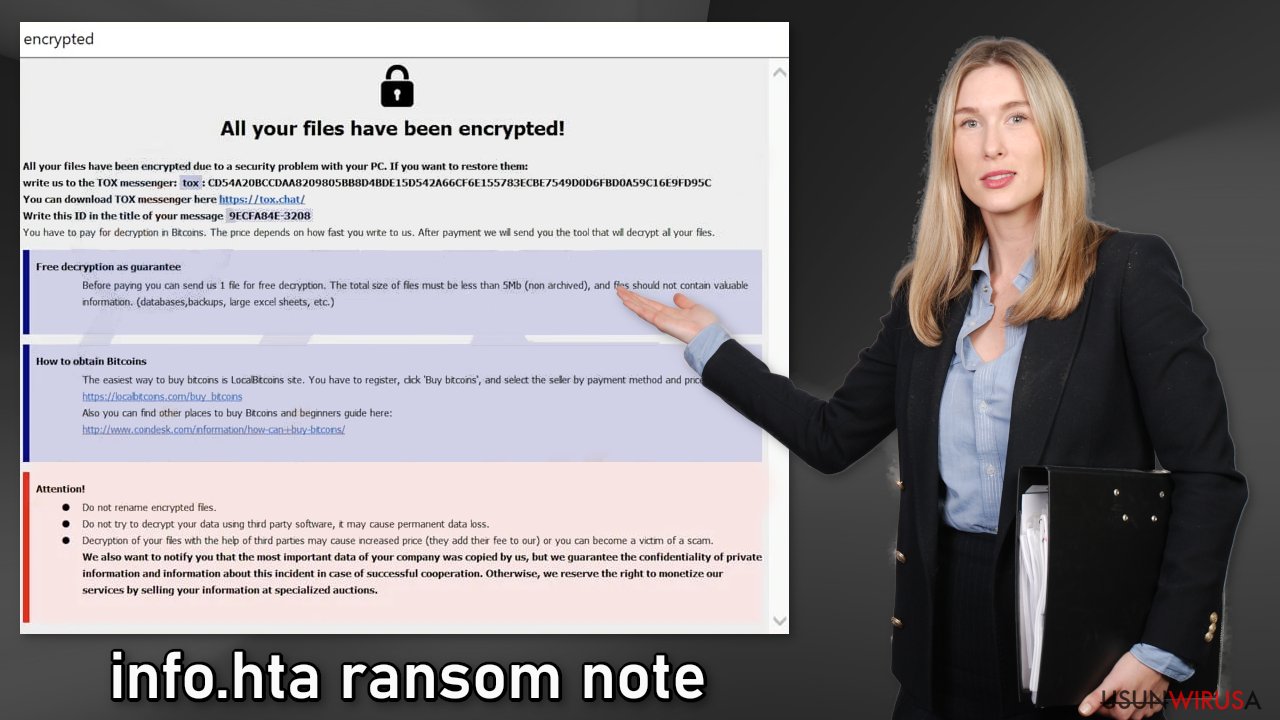

Notatka z żądaniem okupu, info.hta, zawiera następującą treść:

Wszystkie twoje pliki zostały zaszyfrowane!

Wszystkie twoje pliki zostały zaszyfrowane z powodu problemów z bezpieczeństwem twojego komputera. Jeśli chcesz je odzyskać:

napisz do nas przez komunikator TOX: tox: CD54A20BCCDAA8209805BB8D4BDE15D542A66CF6E155783ECBE7549D0D6FBD0A59C16E9FD95C

Komunikator TOX możesz pobrać tutaj: hxxps://tox.chat/

W tytule wiadomości podaj następujący identyfikator –

Za odszyfrowanie musisz zapłacić w Bitcoinach. Cena zależy od tego, jak szybko do nas napiszesz. Po dokonaniu płatności wyślemy ci narzędzie, które odszyfruje wszystkie twoje pliki.

Darmowe odszyfrowanie jako gwarancja

Przed zapłaceniem możesz wysłać nam do odszyfrowania 1 plik. Całkowity rozmiar pliku musi być mniejszy niż 5 MB (przed spakowaniem), a pliki nie mogą zawierać cennych informacji (baz danych, kopii zapasowych, dużych arkuszy Excel, itp.).

Jak zdobyć Bitcoiny?

Najprostszym sposobem na zakup Bitcoinów jest strona LocalBitcoins. Musisz się zarejestrować, kliknąć ''Kup Bitcoiny'' i wybrać sprzedawcę na podstawie metody płatności i ceny.

hxxps://localbitcoins.com/buy_bitcoins

Inne miejsca, w których można kupić Bitcoiny, znajdziesz w tym przewodniku dla początkujących:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Uwaga!

Nie zmieniaj nazwy zaszyfrowanych plików.

Nie próbuj odszyfrować danych za pomocą oprogramowania innych firm – może to spowodować trwałą utratę danych.

Odszyfrowywanie plików z pomocą osób trzecich może spowodować wzrost ceny (doliczą swoje wynagrodzenie do naszego), możesz też paść ofiarą oszustwa.

Chcemy cię również powiadomić, że najważniejsze dane twojej firmy zostały przez nas skopiowane, ale gwarantujemy poufność twoich prywatnych danych i informacji o tym zdarzeniu w przypadku udanej współpracy. W przeciwnym razie zastrzegamy sobie prawo do monetyzacji naszych usług poprzez sprzedanie twoich danych na specjalistycznych aukcjach.

Atakujący stwarzają poczucie pilności, mówiąc, że kwota do zapłaty zależy od tego, jak szybko skontaktuje się z nimi ofiara. To jedna z wielu taktyk zastraszania stosowanych przez cyberprzestępców, by nakłonić ludzi do szybkiego działania bez rozważenia innych opcji. To dlatego wysokość okupu nie jest podana w notatce.

Przestępcy oferują również odszyfrowanie jednego pliku za darmo, by wyglądać bardziej wiarygodnie. Musisz jednak pamiętać, że cyberprzestępcom nie wolno ufać. Wiele wcześniejszych ofiar ataku mówi, że nigdy nie otrzymały odpowiedzi od sprawców po tym, jak im zapłacili.

Ich metoda płatności również nie jest zbyt korzystna dla ofiar. Transakcje kryptowalutowe są anonimowe i nie można ich cofnąć. Kiedy ludzie prześlą środki, nie będzie można ich odzyskać. Dlatego płacąc developerom ransomware ryzykujesz nie tylko utratą plików, ale także możesz zostać oszukany.

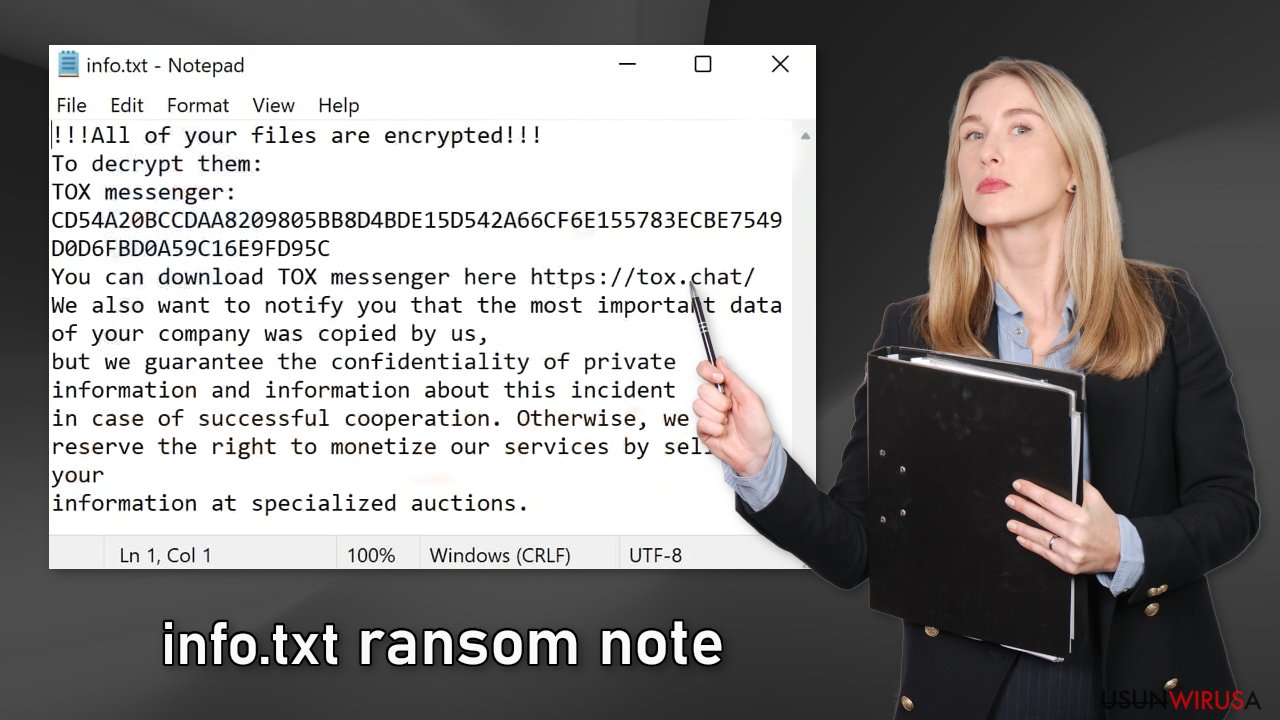

Oszuści próbują również powstrzymać ludzi przed szukaniem innych opcji odzyskiwania, stosując taktyki zastraszania. Choć narzędzia odszyfrowujące innych firm rzadko działają, warto chociaż spróbować. Druga notatka z żądaniem okupu to po prostu krótsza wersja wcześniejszej wiadomości:

!!!Wszystkie twoje pliki są zaszyfrowane!!!

Aby je odszyfrować:

Komunikator TOX: CD54A20BCCDAA8209805BB8D4BDE15D542A66CF6E155783ECBE7549D0D6FBD0A59C16E9FD95C

Komunikator TOX możesz pobrać tutaj: hxxps://tox.chat/

Chcemy cię również poinformować, że najważniejsze dane twojej firmy zostały przez nas skopiowane, ale gwarantujmy poufność twoich prywatnych danych i informacji o tym zdarzeniu w przypadku udanej współpracy. W przeciwnym razie zastrzegamy sobie prawo do monetyzacji naszych usług, sprzedając twoje informacje na specjalistycznych aukcjach.

Użyj profesjonalnych narzędzi bezpieczeństwa, by wyeliminować złośliwe pliki

Tym, co musisz zrobić natychmiast, jest odłączenie zainfekowanego komputera od sieci lokalnej. W przypadku użytkowników domowych odłączenie kabla ethernet lub wyłączenie Wi-Fi powinno wystarczyć. Jeśli zdarzyło się to w twoim miejscu pracy, zrobienie tego może być skomplikowane, dlatego mamy dla ciebie oddzielne instrukcje na dole tego wpisu.

Jeśli spróbujesz najpierw odzyskać dane, może się to zakończyć ich trwałą utratą. Malware może zaszyfrować twoje pliki po raz drugi, jeśli nie zostanie najpierw wyeliminowane. Ten proces się nie zatrzyma, dopóki nie usuniesz odpowiedzialnych za niego złośliwych plików. Nie powinieneś próbować samodzielnie usuwać złośliwego programu, chyba że posiadasz doskonałe umiejętności informatyczne.

Skorzystaj z narzędzi anty-malware, takich jak SpyHunter 5Combo Cleaner lub Malwarebytes, by przeskanować swój system. To oprogramowanie zabezpieczające powinno znaleźć wszystkie powiązane pliki i wpisy i usunąć je dla ciebie automatycznie. W niektórych przypadkach malware może uniemożliwić ci korzystanie z oprogramowania antywirusowego, więc powinieneś przejść do trybu awaryjnego i wykonać tam pełne skanowanie.

Napraw błędy systemowe, by zapobiec ponownej instalacji systemu Windows

Problemy z wydajnością, stabilnością i użytecznością, aż do punktu, w którym wymagana jest ponowna instalacja systemu Windows to coś, czego można spodziewać się po infekcji malware. Tego rodzaju wirusy mogą zmieniać bazę danych rejestru systemu Windows, uszkadzać ważne funkcje rozruchowe i inne funkcje, usuwać lub uszkadzać pliki DLL, itd. Kiedy plik systemowy zostanie uszkodzony przez malware, oprogramowanie antywirusowe nie będzie w stanie go naprawić.

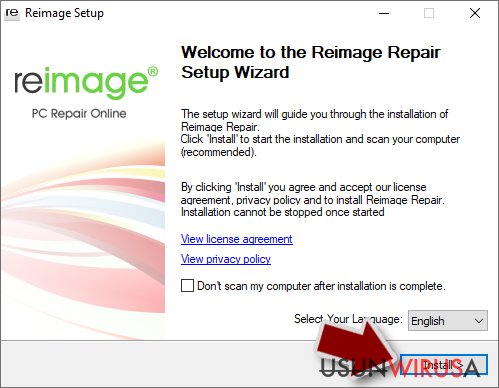

Z tego powodu zdecydowanie zalecamy skorzystanie z jedynej w swoim rodzaju, opatentowanej technologii naprawy FortectIntego. Nie tylko może ona naprawić po infekcji uszkodzenia spowodowane przez wirusy, ale jest także w stanie usunąć malware, które już znalazło się na systemie, dzięki kilku silnikom wykorzystywanym przez ten program. Poza tym aplikacja może także naprawić różne problemy związane z systemem Windows, które nie są spowodowane przez infekcje malware, np. błędy niebieskiego ekranu, zawieszanie się, błędy rejestru, uszkodzone biblioteki DLL, itp.

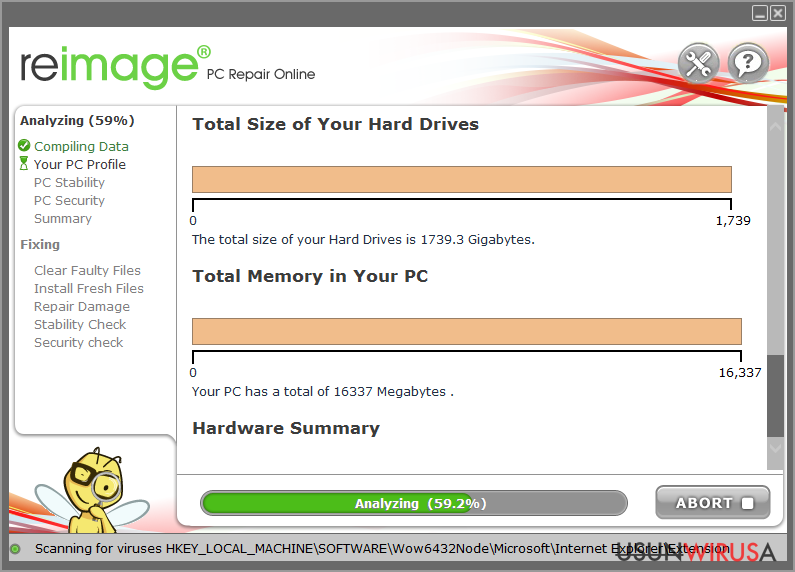

- Pobierz aplikację klikając na link powyżej

- Kliknij na ReimageRepair.exe

- Jeśli pojawi się Kontrola konta użytkownika, wybierz Tak

- Wciśnij Zainstaluj i poczekaj aż program ukończy proces instalacji

- Analiza twojego komputera rozpocznie się od razu

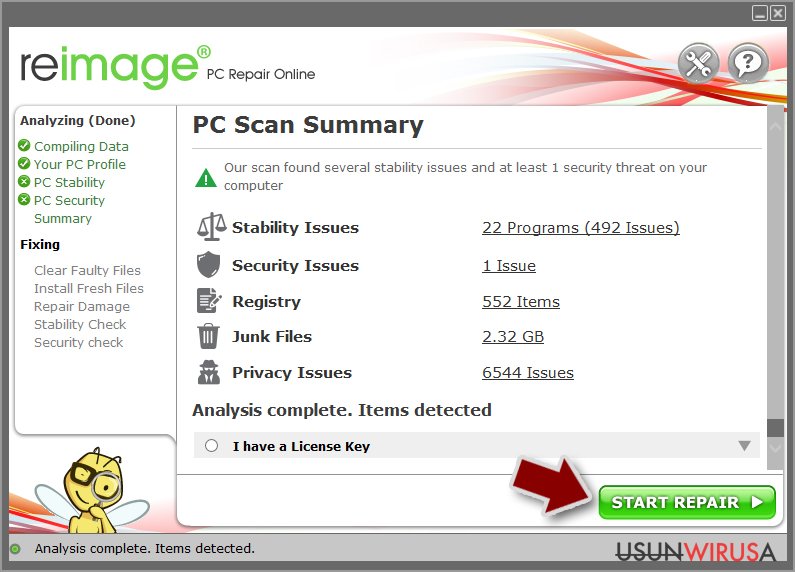

- Po ukończeniu, sprawdź rezultaty – będą wyświetlone w sekcji Podsumowanie

- Możesz teraz kliknąć na każdy z problemów i naprawić je ręcznie

- Jeśli widzisz wiele problemów, których naprawienie jest dla ciebie trudne, to zalecamy, byś wykupił licencję i naprawił je automatycznie.

Opcje odzyskiwania plików

Wiele osób myśli, że może naprawić swoje pliki za pomocą narzędzi anty-malware, ale one nie są przeznaczone do tego. Wszystko, co mogą zrobić narzędzia bezpieczeństwa, to wykryć podejrzane procesy w twoim systemie i wyeliminować je. Prawda jest taka, że pliki można przywrócić tylko za pomocą klucza deszyfrującego lub oprogramowania, które jest w wyłącznym posiadaniu cyberprzestępców.

Jeśli nie wykonałeś wcześniej kopii zapasowej danych, może się okazać, że nigdy ich nie odzyskasz. Możesz spróbować użyć oprogramowania do odzyskiwania danych, ale musimy pamiętać, że programy innych firm nie zawsze są w stanie odszyfrować pliki. Sugerujemy przynajmniej wypróbować tę metodę. Przed kontynuacją musisz skopiować uszkodzone pliki i umieścić je na dysku USB lub innym nośniku. I pamiętaj – zrób to tylko wtedy, jeśli już usunąłeś ransomware GUCCI.

W związku z tym, że wielu użytkowników nie przygotowuje odpowiednich kopii zapasowych danych zanim zostaną zaatakowani przez ransomware, często mogą oni utracić dostęp do swoich plików na stałe. Płacenie przestępcom także jest bardzo ryzykowne, ponieważ mogą oni nie dotrzymać obietnic i nigdy nie przesłać wymaganego narzędzia deszyfrującego.

Choć może to brzmieć strasznie, to nie wszystko stracone – oprogramowanie do odzyskiwana danych może być w stanie pomóc w niektórych sytuacjach (w dużej mierze zależy to od wykorzystanego algorytmu szyfrowania, tego czy ransomware udało się ukończyć zaprogramowane działania, itp.). W związku z tym, że istnieją tysiące różnych odmian ransomware, nie można od razu stwierdzić czy oprogramowanie innych firm w twoim przypadku zadziała.

Dlatego sugerujemy wypróbować je niezależnie od tego, które ransomware zaatakowało twój komputer. Zanim zaczniesz, istnieje kilka wskazówek ważnych podczas radzenia sobie z taką sytuacją:

- W związku z tym, że zaszyfrowane dane na twoim komputerze mogą zostać trwale uszkodzone przez oprogramowanie zabezpieczające lub do odzyskiwania danych, powinieneś najpierw wykonać ich kopie zapasowe – użyj dysku USB lub innej pamięci.

- Próbuj przywrócić swoje pliki z wykorzystaniem tej metody tylko po wykonaniu skanu za pomocą oprogramowania antywirusowego.

Zainstaluj oprogramowanie do odzyskiwania danych

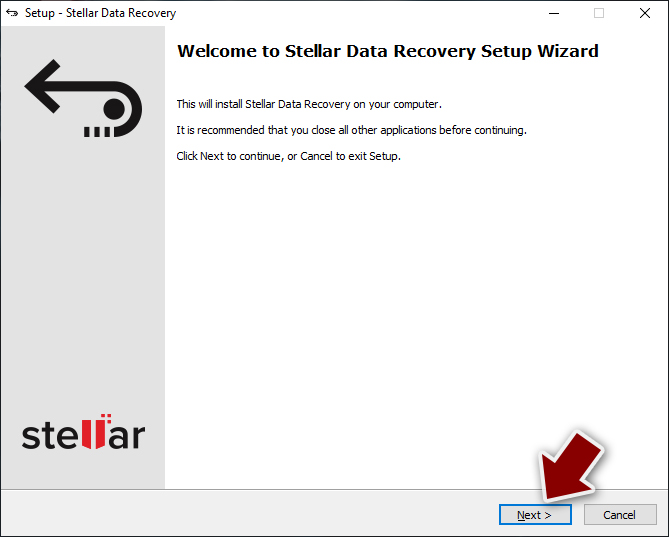

- Pobierz Data Recovery Pro.

- Kliknij dwukrotnie na instalator, by go uruchomić.

- Podążaj za wskazówkami na ekranie, by zainstalować oprogramowanie.

- Gdy tylko wciśniesz Zakończ, możesz używać aplikacji.

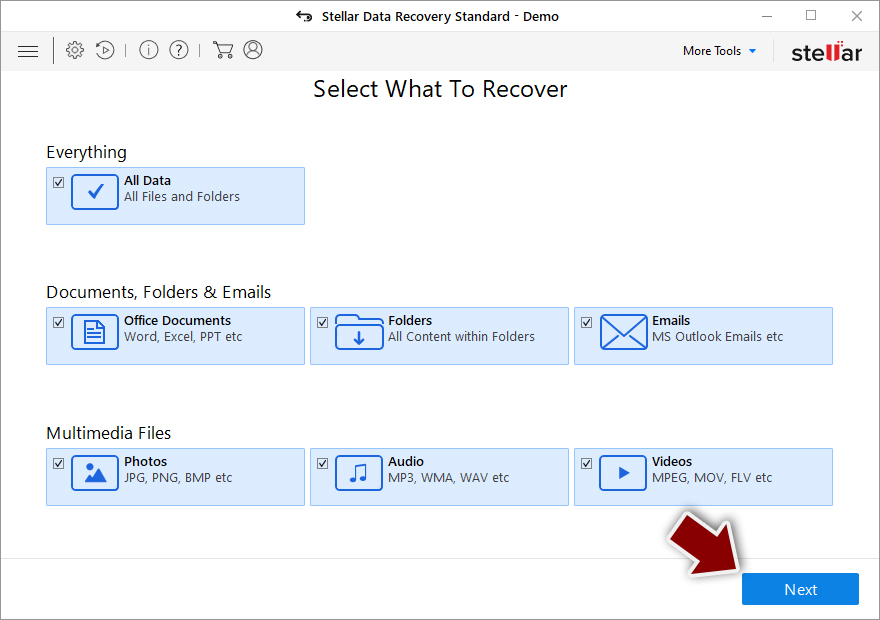

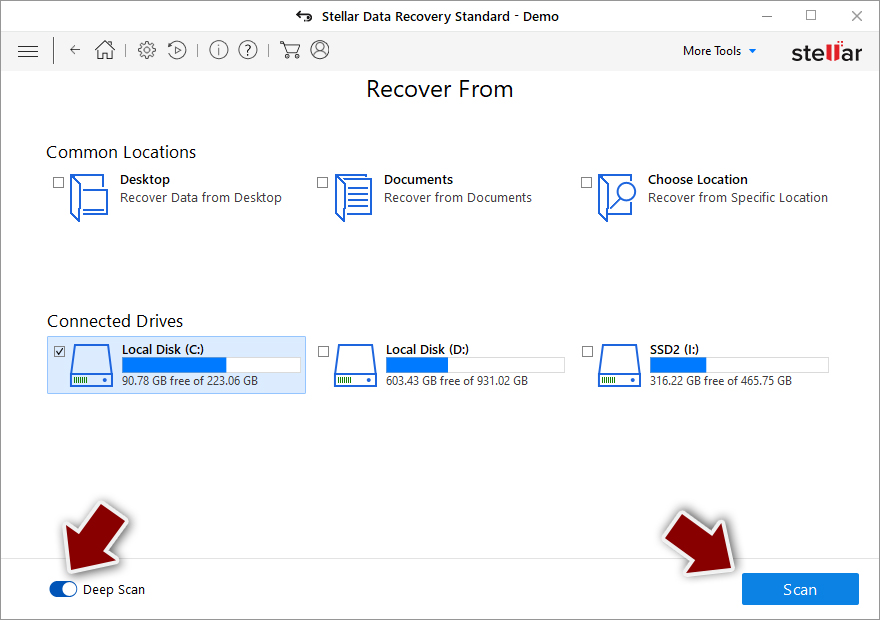

- Wybierz Wszystko lub zaznacz poszczególne foldery, z których chcesz odzyskać pliki.

- Wciśnij Dalej.

- Na dole, włącz Głębokie skanowanie i wybierz, które Dyski chcesz przeskanować.

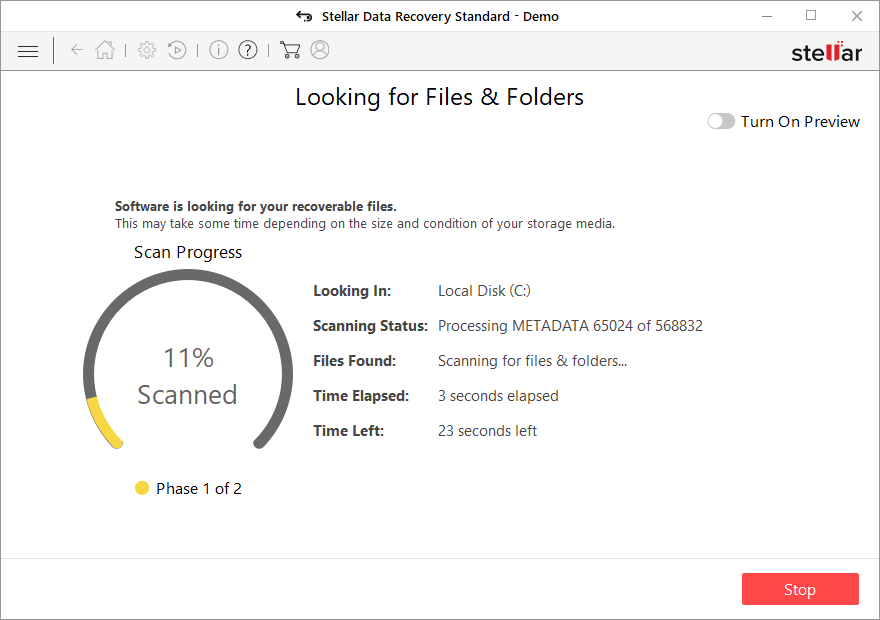

- Wciśnij Skanuj i poczekaj na ukończenie.

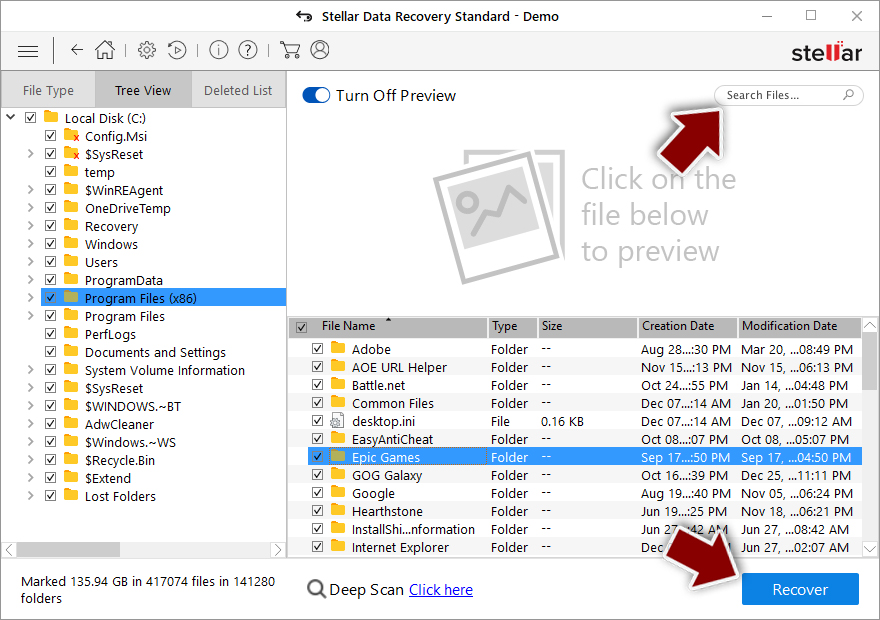

- Teraz możesz wybrać które pliki/foldery odzyskać – nie zapominaj, że masz także możliwość wyszukiwania po nazwie pliku!

- Wciśnij Odzyskaj, by przywrócić swoje pliki.

Metody dystrybucji ransomware

Aby chronić się przed przyszłymi atakami ransomware, ważne, by wiedzieć, w jaki sposób zazwyczaj rozprzestrzenia się to niebezpieczne malware. Najpopularniejszymi źródłami są strony z torrentami, platformy P2P i instalacje oprogramowania z crackiem . Zawsze, gdy chcesz pobrać nowe oprogramowanie, najlepiej jest korzystać z oficjalnych sklepów lub stron jego twórców.

Inną preferowaną metodą jest e-mail. Cyberprzestępcy mogą dodać do e-maili zainfekowane załączniki. Zazwyczaj wykorzystują metody inżynierii społecznej , by skłonić ludzi do ich otwarcia. Nigdy nie otwieraj żadnych załączników, chyba że wiesz, że pochodzą od kogoś, kogo znasz lub gdy jest jasne, że pochodzą od zaufanego nadawcy.

Powinieneś również pamiętać, że niezwykle ważne jest aktualizowanie systemu operacyjnego i oprogramowania. Developerzy często wypuszczają nie tylko aktualizacje, ale także łatki bezpieczeństwa dla nowo wykrytych luk. Hakerzy uwielbiają wykorzystywać luki w zabezpieczeniach, więc gdy tylko dostępne będą nowe aktualizacje, zainstaluj je.

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.