Usuń wirusa Cerber 2.0 (Poradnik usuwania wirusa)

Instrukcja usuwania wirusa Cerber 2.0

Czym jest Wirus Cerber 2.0?

Stworzono kolejną wersje wirusa Cerber. Co powinieneś o niej wiedzieć?

Wirus Cerber2 jest zaaktualizowaną wersją oprogramowania Cerber ransomware. Autorzy tego typu oprogramowania staraja stworzyc swego rodzaju gre i stworzyc jeszcze bardziej skomplikowany wariant oprogramowania, który bedzie znaczaco roznil sie od innych krypto wirusow i oczywiscie bedzie od nich lepszy i skuteczniejszy. Druga wersja tego wirusa niestety nie moze zostac zdeszyfrowana przez oprogramowanie Cerber Decryptor ze wzgledu na to ze kod oprogramowania zostal zmieniony. Tego typu zgrozenie jest dosc czesto chronione poprzez roznego rodzaju aktualizacje ktorych glownym zadaniem jest wspieranie oprogramowania malware przed tym aby wirus nie zostal zlamany.

Podobnie jak jego poprzednia wersja, druga wersja oprogramowania moze dodawac do twoich plikow rozszerzenie .cerber, jednakze tym razem, idac za wersja oprogramowania jest to .cerber2. Kolejnym waznym faktem dotyczacym roznego rodzaju aplikacji Microsoftu jest to ze zostaje stworzony specjalny klucz szyfrowania, jednakze jest 2 razy dluzszy niz te wykorzystywane w poprzedniej wersji oprogramowania – teraz wazy on az 32 bajty. Nasze badania pokazuja ze wirus zostal zaprojektowany z mysla o nie szyfrowaniu komputerow, na ktorych domyslnym jezykiem jest jeden z ponizszych:

Armenian, Azerbaijani, Belarusian, Georgian, Kirghiz, Kazakh, Moldovian, Russian, Turkmen, Tadjik, Ukrainian, Uzbek.

Jezeli program wykryje ze podstawowym jezykiem komputer jest jeden z powyzszych to automatycznie znika. Mowiac innymi slowy, program sam sie usuwa. W przeciwnym razie rozpoczyna sie procedura szyfrowania. Wirus jest nastawiony na nieszyfrowanie domyslnych serwerow w systemie i pozostawiania podstawowych programow w stanie nienaruszonym (mowa tutaj o przeglarkach internetowych, oprogramowaniu Flash, lokalnych ustawieniach, muzyce systemowej, plikach wideo a takze zdjeciach i innych danych dostepnych jako podstawowe). Reszta plikow ofiary zostaje niemalze natychmiast zaszyfrowana z pomoca silnego narzedzia a nastepnie staje sie bezuzyteczna. Mozliwym jest to ze plik moze manipulowac tymi plikami chyba ze ofiara posiada klucz deszyfrujacy, ktory musi zostac kupiony od cyber przestepcow, ktorzy to sa autorami tego wirusa.

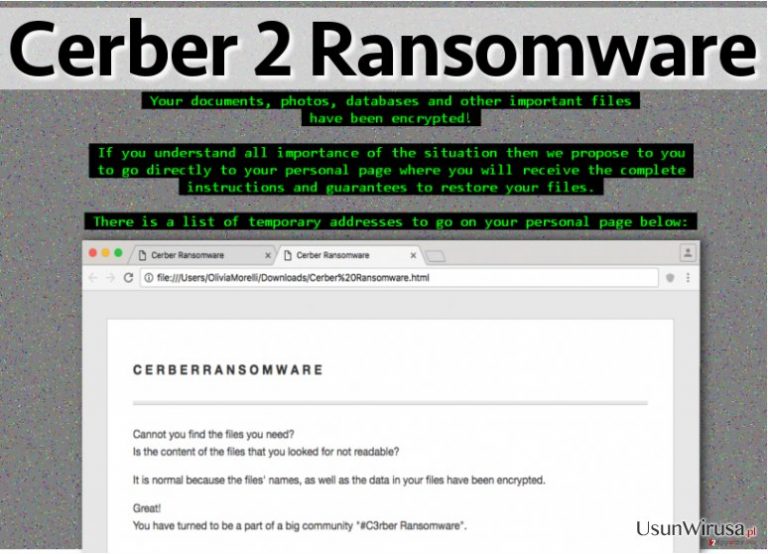

Wirus Cerber 2 tworyz plik # DECRYPT MY FILES #.txt oray # DECRYPT MY FILES #.html i pozostawia je w sytemie uzytkownika, oprocz tego program moze zmienic tapete a takze aktywowac plik .vbs który przekazuje uzytkownikowi to ze jego wszystkie dokumenty zostaly zaszyfrowane. Plik pozostawione przez wirusa to najczesciej notki z rozszerzeniem html lub tez txt rozpoczynajace sie takim tekstem:

Cannot you find the files you need? Is the content of the files that you looked for not readable? It is normal because the files’ names, as well as the data in your files, have been encrypted.

W skrocie mozna powiedziec ze twoje dane zostaly zaszyfrowane. Reszta tekstu traktuje o tym co powinienes zrobic jezeli chcesz odzyskac pliki zaszyfrowane przez tego wirusa. Najczesciej ofiara jest instruowana do pobrania przegladarki Tor a takze zaplacenia grzywny w walucie Bitcoin. Nie ma znaczenia to ze nie polecamy ci placenia tej grzywny, jezeli masz dosc hulaszczy tryb zycia to pewnie zaplacisz za deszyrowanie plikow. Celem usuniecia tego wirusa polecamy ci skorzystanie ze sprawdzonego oprogramowania antymalware takiego jak na przyklad, FortectIntego.

Metody dystrybucji oprogramowania:

Istnieja rozne metody rozpowszechniania oprogramowania ransomware, jednakze sa 2 metody ktore sa wyjatkowo popularne:

- spamowe kampanie emailowe;

- malwersacje;

Nie jest sekretem to ze dosc czesto mozesz zostac zarazony tego typu oprogramowaniem poprzez kontakt z podejrzanymi wiadomosciami email, które mogly zostac wyslane poprzez znane organizacje i inne instytucje. Dosc czesto moga dodawac roznego rodzaju zalaczniki do listow i dosc w mily sposob prosic o ich otwarcie. Oczywiscie tego typu zalaczniki zawieraja inne zlosliwe dodatki i moga generowac obecnosc wirusow na twoim komputerze. Kolejna metoda rozpowszechniania oprogramowania malware – malwersacja jest efektywna technika dla tych cyber przestepcow ktorzy klikneli na podejrzany link i aktywowali kod ktory na stale zainstalowal zlosliwe oprogramowanie na komputerze ofiary. Wysoko polecamy ci trzymanie sie z daleka od tego typu aplikacji ktore namawiaja sie do zainstalowania aktualizacji, ktore moga skonczyc sie pobraniem zlosliwego oprogramowania na twoj komputer ktory moze zarazic sie oprogramowaniem ransomware.

W jaki sposób usunąć wirusa Cerber 2.0 i odszyfrować swoje pliki?

Jezeli ty takze stales sie ofiara oprogramowania Cerber 2.0 to powinienes zapoznac sie z notka, która mowi ze nie powinienes opierac sie na oprogramowaniu antywirusowym, które w zaden sposob nie moze ci pomoc odszyfrowac twoich plikow. Dodatkowo nalezy pamietac o tym ze prdukty tego typu nie sa w stanie takze przywrocic zaszyfrowanych danych, jednakze MOGA chronic twoj komputer przed atakami oprogramowania malware (ochrona w czasie rzeczywistym). Celem usuniecia tego wirusa z twojego komputera polecamy ci skorzystanie z narzedzi opisywanych przez nas ponizej. Nie polecamy ci deszyfrowania twoich plikow korzystajac z narzedzi do dezinstalacji: mozesz w ten sposob zniszczyc swoje dane. Sugerujemy ci czekanie az nasi eksperci wynajda sposob na darmowe pozbycie sie zlosliwych aplikacji i sposobu na skuteczne odzyskanie twoich plikow. Oczywiscie mozesz odzyskac swoje pliki poprzez kopie zapasowe, jednakze zanim je zrobisz dobrze bedzie pozbyc sie w calosci oprogramowania Cerber 2.0

Instrukcja ręcznego usuwania wirusa Cerber 2.0

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Cerber 2.0 korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Cerber 2.0. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Cerber 2.0 i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.