Usuń wirusa Zepto (Poradnik usuwania) - Aktualizacja 2017

Instrukcja usuwania wirusa Zepto

Czym jest Wirus Zepto?

Wirus Zepto jest nową wersją Locky ransomware

Zepto ransomware (oprogramowanie szyfrujące) jest nowym wirusem Locky, bratem do niedawno wypuszczonego szkodliwego Bart malware. Zepto szyfruje pliki za pomocą kodu RSA-2048 oraz AES-128, sprawiając, że są niedostępne. Na końcu procesu szyfrowania zmienia tło pulpitu na obrazek prezentujący informacje o wirusie i o tym co zrobił w systemie komputera.

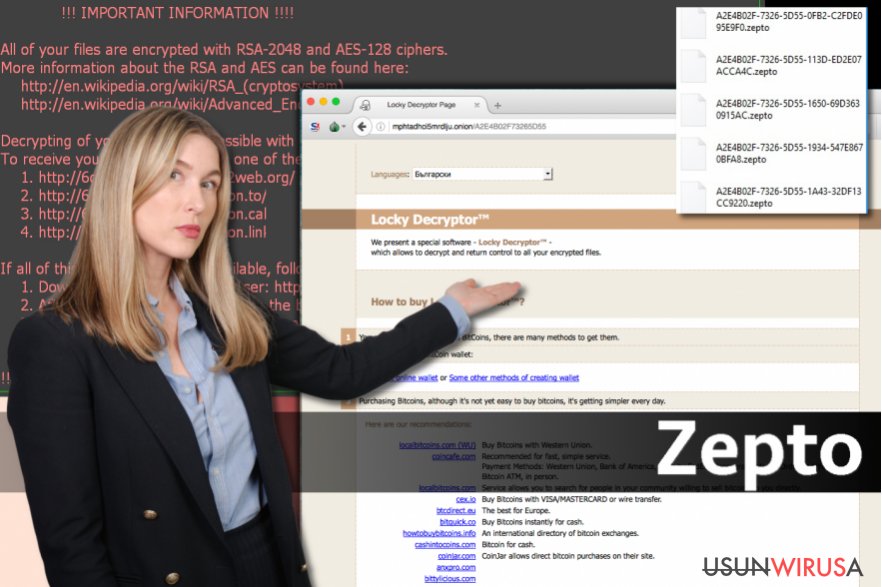

Podczas procesu kodowania, wirus zamienia nazwy szyfrowanych plików na długie kody, które zaczynają się od numeru ID ofiary, a kończą się przypadkowymi znakami i rozszerzeniem pliku .zepto. Na przykład, jeśli ID ofiary to A4E2H02F74165D00, wtedy nazwa zaszyfrowanego pliku zostanie zmieniona na A4E2H02F-7416-5D00-[4 losowe znaki]-[12 losowe znaki].zepto.

Podobnie jak inne wirusy żądające okupu, wirus zostawia notatkę nazwaną _[2 znaki]_HELP_instructions.html and _[2 znaki]_HELP_instructions.txt w kilku folderach, która zawiera informacje o procesie odszyfrowania. Według niej, nie ma innej metody na odkodowanie plików niż zapłata okupu, po której otrzyma się prywatny klucz i program deszyfrujący.

Następnie podane są instrukcje jak uzyskać dostęp do strony płatności Zepto, którą można odwiedzić za pomocą przeglądarki Tor. Odkryliśmy, że strona z płatnościami reklamuje program odkodowujący Locky, którego można zakupić za 4 Bitcoiny (w przybliżeniu 2541 USD). Wydaje się, że oszuści podnieśli cenę okupu zważywszy na to jak wiele ofiar zapłaciło okup po odkryciu wirusa Locky na ich komputerach.

Zepto jest nowym wirusem i niestety nie ma na niego żadnego antidotum. Poza tym, istnieje małe prawdopodobieństwo, że badacze malware odkryją narzędzie do deszyfrowania Zepto w najbliższej przyszłości, gdyż zostało stworzone przez tych samych przestępców, którzy wypuścili Locky.

Ten wirus był, i wciąż pozostaje jednym z najbardziej potężnych wariantów ransomware, a żadna z dotychczasowych prób badaczy na znalezienie narzędzia odkodowującego nie powiodła się. Niestety, wygląda na to, że ci cyberprzestępcy wiedzą co robią i wykorzystują swoje umiejętności w programowaniu, gdyż ich szkodliwe programy wydają się być nie do złamania.

Jeśli czytasz ten artykuł i twój komputer nie został jeszcze zainfekowany, prosimy przestrzegać tych zasad aby zabezpieczyć swój komputer przed atakami Zepto:

- Zainstaluj oprogramowanie antywirusowe na swoim komputerze, aby zabezpieczyć go przed szkodliwymi wirusami;

- Aktualizuj wszystkie swoje programy. Zalecamy włączyć opcję automatycznych aktualizacji;

- Rób kopie zapasowe swoich plików. W zasadzie jest to jedyny sposób, aby zabezpieczyć twoje dane przed zaszyfrowaniem. Musisz wykonać kopie plików i zapisać je na zewnętrznej pamięci, a następnie ją odłączyć od komputera. Możesz wykonywac kopie zapasowe w razie gdyby twój komputer został zaatakowany przez ransomware;

- Nigdy nie otwieraj podejrzanych emali i plików do nich załączonych. Cyber przestępcy dystrybuują w ten sposób tego wirusa – przez wysyłanie fałszywych listów do tysięcy kont poczty email, twierdząc, że zawierają fakturę, rachunek za telefon, mandat za przekroczenie prędkości, CV lub podobny dokument.

W jaki sposób rozprzestrzenia się ten wirus?

Jak już wcześniej wspomnieliśmy, autorzy tego wirusa tworzą fałszywe konta email, starając się wyglądać na godnych zaufania i wysyłają oficjalnie wyglądające pliki, głównie pliki Word. Ci oszuści zazwyczaj umieszczają szkodliwy kod w pliku Worda, który jest nazwany jako Faktura.

Taki kod może zostać uruchomiony przez funckje makr Worda, więc upewnij się, że tego nie zrobisz w przypadku, gdy zobaczysz pomieszany tekst po otworzeniu dokumentu Worda, który otrzymałeś przez email. Przestępcy wysyłają także pliki JS, które mogą być aktywowane przez ich otwarcie.

Ogólnie rzecz biorąc, zalecamy unikania klikania lub otwierania jakichkolwiek treści internetowych jesli nie jesteś pewien czy są bezpieczne. Cyber przestępcy zazwyczaj wykorzystują liczne techniki w celu oszukania użytkowników komputerów i może być trudno być na bierząco z nowościami i znac wszystkie źródła infekcji.

Radzimy zabezpieczyć komputer za pomocą oprogramowania antywirusowego, wykonywanie kopii zapasowych i trzymanie się z dala od podejrzanych wiadomości email oraz stron internetowych. Jeśli chcesz wiedzieć więcej o zapobieganiu atakom Zepto, przeczytaj poniższy artykuł – Jak zabezpieczyć twój komputer przed wirusem Locky? 5 porad jak przejąć kontrolę.

Jak usunąć Zepto ransomware?

Usuwanie Zepto jest skomplikowanym procesem i nie powinieneś samemu starać się usunąć jego składniki.

Nawet wykwalifikowany badacz malware może mieć problemy w wyeliminowaniu tego oprogramowania, tak więc zalecamy wykorzystanie narzędzia do usuwania malware (na przykład, FortectIntego), które zostało zaprojektowane przez zaawansowanych badaczy malware, i usunięcie wirusa Zepto automatycznie.

Nie ma wątpliwości, że ta ohydna infekcja będzie starała się powstrzymać cię przed zrobieniem tego, więc prosimy postępować zgodnie z tymi instrukcjami w celu włączenia programu antywirusowego:

Instrukcja ręcznego usuwania wirusa Zepto

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Zepto korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Zepto. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Zepto i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.