Usuń wirusa Lukitus (Zawiera Instrukcje Odzyskiwania) - Poradnik usuwania wirusów

Instrukcja usuwania wirusa Lukitus

Czym jest Wirus ransomware Lukitus?

Lukitus kontynuuje niecne procedery wirusa Locky

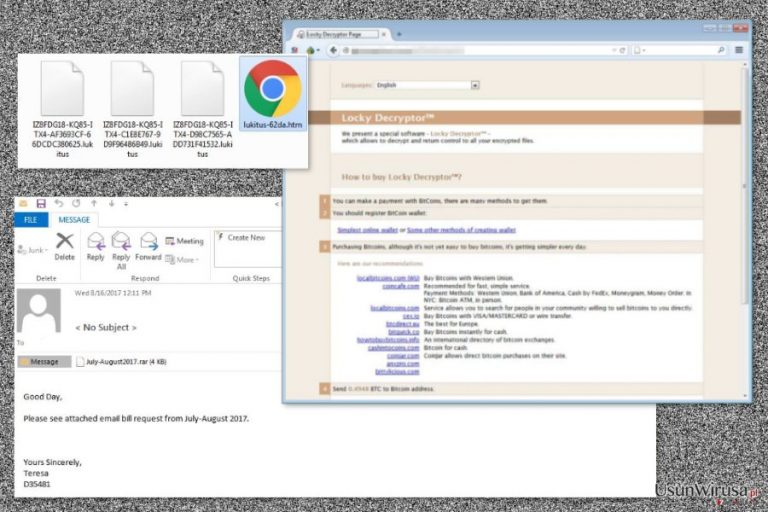

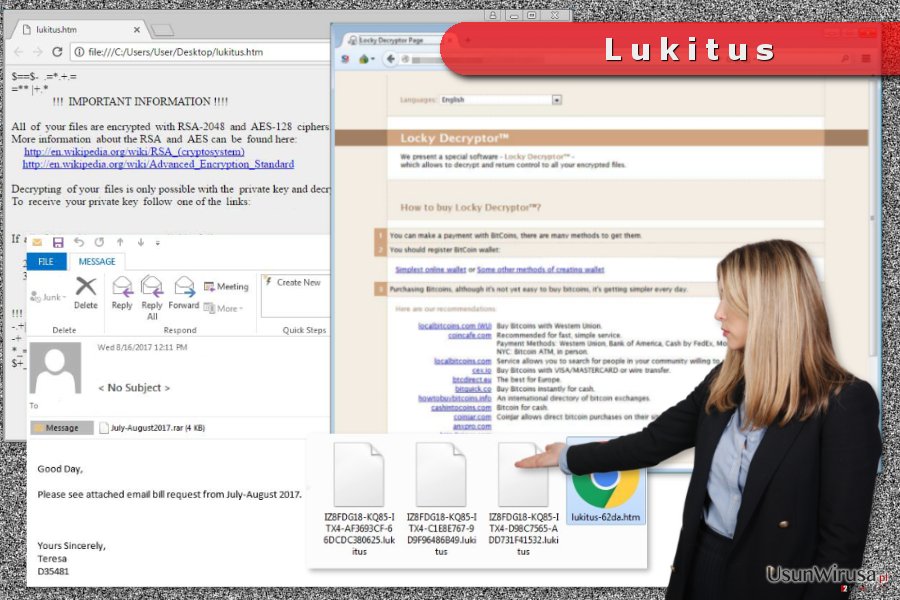

Lukitus to nowy wariant wirusa Locky który został zauważony przy rozpowszechnianiu się poprzez spam w sierpniu 2017 roku. Ten ransomware używa szyfrowania RSA-2048 i AES-128 by szyfrować pliki oraz nadaje im rozszerzenie pliku .lukitus. Dodaje on następnie dwa pliki – lukitus.htm i lukitus.bmp informujące o jedynym sposobie na odzyskanie danych – konieczność zakupu dekryptora Locky.

Lukitus nie tylko szyfruje, ale również zmienia nazwy plików. Tak jak wojująca kilka tygodni temu wersja Diablo6, to cyberzagroożenie trzyma się tego samego schematu do zmiany nazw plików. Nazwa pliku zawiera ID ofiary oraz losowe znaki:

[8 znaków ID]-[4 znaki ID]-[4 znaki ID]-[4 znaki]-[12 znaków].lukitus

Gdy dane są już zablokowane silnym szyfrem, Lukitus zamienia tapetę pulpitu ofiary na plik lukitus.bmp. Nowa tapeta zawiera krótką, lecz groźną informację od cyberprzestępców. Uczą w niej oni o szyfrowaniu danych i nakłaniają do zobaczenia pliku lukitus.htm po więcej informacji.

Plik HTM zawiera numer identyfikacyjny ofiary i informuje, że jedynym sposobem na odzyskanie plików jest zakup Locky Decryptor za 0.49 Bitcoinów. Jest to jednak spora kwota równa mniej więcej 2000 dolarów. Nie zalecamy płacenia jej, ponieważ zapłaca może poskutkowa tylko i wyłącznie utratą pieniędzy.

Tak jak inne wersje Locky'ego, Lukitus używa tych samych wzorów żądania okupu i strony płat. To pokazuje, że cyberprzestępcy stojący za tym problemem są stali w swoim działaniu.

Niestety, usunięcie Lukitusa nie pomoże odzyskać już zaszyfrowanych plików. Ani Locky, ani jego odmiany nie są rozszyfrowywalne. Eliminacja kryptomalware'a jest jednak konieczna – ten program wywołuje ogromne zmiany systemu i stawia twoje pliki oraz prywatność w stan zagrożenia.

Tak szybko jak dowiesz się o ataku, musisz zdobyć zaufane programowanie i usunąć Lukitusa z komputera. Zalecamy do tego celu FortectIntego lub SpyHunter 5Combo Cleaner.

Złośliwy spam kontynuuje rozpowszechnianie wirusów

Ekspert ds. malware Rommel Joven mówi, że twórcy Locky'ego trzymają się jednej sprawdzonej metody – złośliwego spamu. Kampanie rozpowszechniające Lukitusa zawierają załączniki ZIP lub RAR z plikiem JS w środku. Tak szybko, jak użytkownik otworzy ten groźny plik, malware urucchamia się w systemie.

Emaile zawierające to kryptomalware mają dwie linie tytułu:

- < No Subject >

- Emailing – CSI-034183_MB_S_7727518b6bab2

Zawartość wiadomości prosi o otwarcie dokumentu z załącznika przed określoną datą. My chcemy zaś powiedzieć, że jeśli nie oczekujesz jakichś plików czy dokumentów, nie otwieraj emaili od nieznanych nadawców.

“Lukitus” oznacza “Locky” w języku fińskim. Nie znaczy to jednak, że ten wariant atakuje tylko i wyłącznie komputery znajdujące się w Finlandii. Spam jest pisany w języku angielskim i może znaleźć się w każdej skrzynce emailowej na świecie.

Przed otwarciem plików bądź linków z emaila, powinieneś:

- sprawdzić kilkukrotnie informacje o nadawcy;

- przeskanować załączniki odpowiednimi narzędziami w celu sprawdzenia, czy nie są zainfekowane;

- przeszuka wiadomość w poszukiwaniu błędów gramatycznych/językowych, które wykryją cyberprzestępców.

Dla wzmocnionej ochrony przed ransomware, powinieneś trzymać wszystkie programy na komputerze zaktualizowane, unikać podejrzanej zawartości, trzymać się z dala od ryzykownych stron oraz zainstalować fachowego antywirusa. Oczywiście, kopia zapasowa danych to obowiązek!

Sposób na eliminację ransomware'a Lukitus

Kasacja Lukitusa musi nastąpić z pomoą zaufanego oprogramowania do bezpieczeństwa. Automatyczne usunięcie zapewnia, że wszystkie złośliwe pliki i procesy zostają zatrzymane i usunięte bez uszkadzania systemu. Wirusy ransomware są często skomplikowane – przez to ręczne kasowaie plików wirusa może skończyć się uszkodzeniami systemu.

Jeśli rozglądasz się za dobrym narzędziem do usuwania Lukitusa, sugerujemy jeden z tych programów: FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes. Malwre może jednak blokować instalację bądź uruchamianie takich programów. Warto więc najpierw uruchomić komputer w Trybie Awaryjnym z Obsługą Sieci.

Instrukcja ręcznego usuwania wirusa Lukitus

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Jeśli twój anty-malware nie może się uruchomić z powodu Lukitusa, unieszkodliw najpierw złośliwy kod poniższym sposobem:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Lukitus korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Lukitus. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Lukitus z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez Lukitus mozesz skorzystac z podanych metod aby je przywrocic

Data Recovery Pro – alternatywny sposób na odzyskanie plików

Program ten może pomóc po ataku ransomware. Nie możemy jednak biecać, że odzyska wszystkie pliki z rozszerzeniem .lukitus. Może być w stanie jednak odzyskkać choć część z nich.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Lukitus.

- Przywróć je

Poprzednie Wersje Plików

Jeśli na komputerze przed atakiem miałeś włączone Poprzednie Wersje systemu, możesz skorzystać z tej metody w celu dostania się do poprzednich wersji plików, zapisanych przed atakiem ransomware.

- Znajdź zaszyfrowany plik, który chcesz przywrócić i kliknij na nim prawym przyciskiem myszy

- Wybierz “Properties” a nastepnie przejdz do zakladki “Previous versions”

- Tutaj sprawdz dostepne kopie pliku w “Folder versions”. Powinienes wybrac wersje ktora cie interesuje i kliknac przycisk przywracania “Restore”

ShadowExplorer

Jeśli masz na tyle szczęścia, że ta wersja Locky'ego nie usunęła ukrytych wersji plików, narzędzie to może być w stanie je odzyskać:

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

Dekryptor Lukitus jest niedostępny.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Lukitus i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.