Usuń wirusa Troldesh (Poradnik usuwania) - Ostatnia aktualizacja, sie 2016

Instrukcja usuwania wirusa Troldesh

Czym jest Wirus Troldesh?

Co powszechnie wiadomo na temat najnowszej wersji wirusa Troldesh?

Oprogramowanie Troldesh zostalo wypuszczone jakis czas temu, jednakze zagrozenie ciagle jest aktualne z tego wzgledu ze caly czas dokonuje swojej aktualizacji. Podobnie jak inne programy tego typu jest ono zdolne do zaszyfrowania dosc duzej ilosci plikow audio, wideo a takze dokumentow czy tez arkuszy kalkulacyjnych. Zaraz po ostatniej aktualizacji oprogramowanie zaczelo dodawac do zaszyfrowanych plikow rozszerzenie: .da_vinci_code,

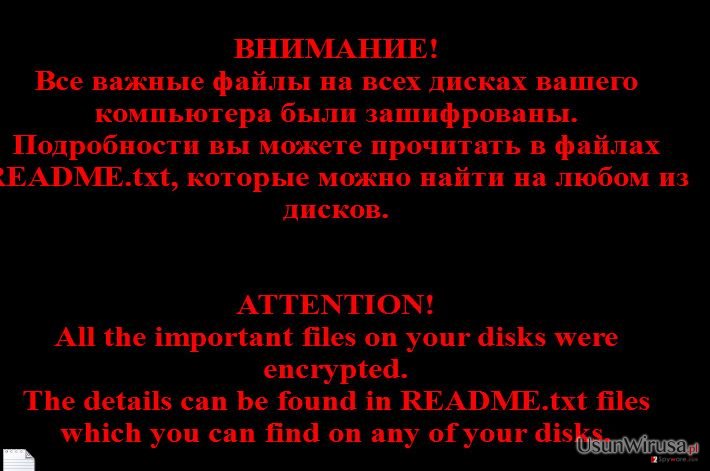

.magic_software_syndicate. Oprócz tego warto wiedziec ze program moze zmienic tapete na twoim komputerze z notka z umieszczonym linkiem w sieci Tor. Podobnie jak poprzednie wersje ta wiadomosc ostrzegawcza dotyczy tego ze ciagle wystepuja jakies bledy. Program domaga sie od ciebie wielu setek dolarow wzamian za mozliwosc odblokowania komputera z pomoca klucza ktory zostanie przeslany na twoj adres email. Nie trzeba dodawac ze nie powinienes starac sie wywierac presji na hakerow ktorzy maja cie w garsci. Zaplacenie za taki klucz w zadnym stopniu nie gwarantuje odzyskania zaszyfrowanych danych. Zamaist tego lepiej bedzie jezeli skoncentrujesz sie na procesie usuwania oprogramowania Troldesh. W tym celu czytaj dalej nasz artykul.

Tego typu zagrozenie jak ten konkretny wirus nie zachowuje sie tak jak wiekszosc programow ransomware. Oprocz tego ze twoj komputer zostaje zablokowany to program moze szyfrowac dane na komputerze uzytkownika a nastepnie prosi o zaplacenie pieniedzy za specjalny kod deszyfrujacy. Troldesh korzysta z matematycznego kodu w postaci prywatnej lub tez publicznej. To co zostanie zaszyfrowane przez publiczny kod moze zostac odszyfrowane tylko przez kod prywatny. W konsekwencji nasi specjalisci do spraw IT staraja sie wykonac jak najbardziej efektywny sposob szyfrowania twoich danych. Jezeli Troldesh zablokowal dostep do twoich personalnych plikow to mozesz starac sie odzyskac do nich dostep za posrednictwem oprogramowania PhotoRec czy tez R-studio. Jednakze nie powinienes pokladac w tym znacznych nadziei. Jezeli posiadasz kopie zapasowa swoich plikow to nigdy nie powinienes placic za ich odzyskanie. Jest to jeden z powodow dla ktorych polecamy wykonanie kopii zapasowych swoich plikow. Do tego masz kilka sprawdzonych opcji. Wiecej informacji mozesz znalezc w tym artykule: W jaki sposób mogę generować kopie zapasowe i jak mogę to robić?

Powszechnie wiadomo ze oprogramowanie Troldesh jest powiazane z innymi programami takimi jak: Virus Encoder oraz Shade. Oba zagrozenia wykorzystuja szyfrowanie AES celem zablokowania informacji. CO wiecej wirusy maja dodatkowe mozliwosci – dolaczaja rozszerzenie .xtbl do zaszyfrowanych plikow. Mimo ze nie jest trudno odroznic zaszyfrowany plik od zmodyfiowanego to ciagle wyglada na to ze lik moze miec cos wspolnego z aplikacjami ktore modyfikuja pliki poprzez dodanie rozszrzenia .xtbl takimi jak .xtbl virus, Green_Ray, Ecovector, oraz gerkaman@aol.com.xtbl. Zaraz po skanowaniu systemu Troldesh moze szyfrowac pliki. Dodatkowo pozostawia w folderze plik ”readme.txt”. Zawiera on informacje przydatne dla ofiary, jest to intrukcja ktora pozwala przeprowadzic platnosc i uzyskac klucz deszyfrujacy. W nawiazaniu do najnowszych informacji, wirus Troldesh prosi o zaplate od 250 do 278 dolarów wzamian za klucz deszyfurjacy.

Podczas gdy tego typu wymagania sa podane w jezyku angielskim oraz rosyjskim, wierzy sie ze Rosja i kraje angielsko jezyczne to glowny cel ataku oprogramowania. Z pozoru moze wygladac ze najlatwiejszym sposobem na pozbycie sie oprogramowania jest zaplacenie grzywny, jednakze nigdy nie powinienes tego robic poniewaz tylko straszi pieniadze a twoje pliki pozostana zaszyfrowane. Dodatkowo wesprzesz hakerow w ich poczynaniach. Ostatnio udalo sie nam zaobserwowac ze program zaczal wydawac troche inne sygnaly uzytkownikowi. Jak tylko ofiara sie z nimi kontaktuje cyber przestepcy podaja sume pieniedzy ktora chca uzyskac. Jednakze w momencie kiedy ofiara sie z nimi kontaktuje niektorzy uzytkownicy pragna negocjowac stawke i otrzymuja znizke. Jednak zostawy zarty i skupmy sie na waznej rzeczy – usunieciu oprogramowania Troldesh.

Metody dystrybucji tego oprogramowania ransomware

Troldesh a takze inne tego typu oprogramowanie moze dosc latwo przeniknac do twojego komputera poprzez wiadomosci spam. Nasi eksperci ostrzegaja uzytkownikow przed tego tyup wiadomosciami pochodzacymi od waznych instytucji rzadowych, znanych firm i tak dalej. Dosc czesto tego typu wiadomosci sa przepelnione zainfekowanymi zzalacznikami. Niestety cyber przzestepcy stali sie mistrzami jezeli chodzi o przekonywanie uzytkownikow na przyklad na strony zawierajace infekcje. Dochodzi do tego ze dosc trudno odroznic oryginalna strone od podróbki. Tak wiec jezeli ostatnimi czasy otrzymales wiadomosc email zawierajaca paczke programow i zastanawiasz sie czy chca ja otworzyc to nie podejmuj gwaltownych reakcji. Przed otwarciem tego typu wiadomosci skontaktuj sie bezposrednio z firma. Jezeli wierzysz w to ze tego typu wiadomosc jest falszywa i moze byc powiazana ze spamerami czy tez hakerami to nigdy nie przechodz do jej zalacznikow.

Dodatkowo upewnij sie ze trzymasz sie z daleka od podejrzanych stron, unikaj klikania na podejrzane reklamy, które moga oferowac darmowe aktualizacje, niewiarygodnie niskie ceny i inne tego typu rzeczy. Jezeli klikniesz na tego typu reklame czy tez odwiedzisz tego typu strone to oprogramowanie Troldesh moze miec mozliwosc przenikniecia do twojego komputera i zablokowania jego waznych plikow. Na koncu powinienes takze wiedziec ze oprogramowanie malware moze takze infekowac twoj komputer poprzez trojany. Tego typu infekcja ma swoja specjalna charakterystyke ktora pozwala przeniknac przez system ochrony komputera bez zostania zauwazonym. Nasi specjalisci do spraw IT wykryli ze wirus moze przeniknac do systemu poprzez system Win32. Z tego powodu nalezy zawsze chronic swoj system przed wirusami, powinienes polepszyc ochrone swojego komputera poprzez skorzystanie z oferty zainstalowania oprogramowanai antyszpiegujacego. Jezeli twojej aplikacji nie udalo sie wykryc oprogramowania ktore infekuje twoj komputera to mozesz byc pewien ze oferowane przez nas aplikacje z penoscia sobie z tym poradza.

Kroki usuwania oprogramowania Troldesh

Jezeli widzisz dosc duze ostrzezenie mowiace o tym ze twoj komputer posiada zablokowane pliki to przeskanuj swoj komputer sprawdzonym oprogramowaniem do usuwania oprogramowania. Wysoko polecamy oprogramowanie FortectIntego oraz Malwarebytes. W przeciwienstwie do procesu manualnego usuwania tutaj oprogramowanie jest w stanie wykryc zlosliwe pliki, mozesz byc pewien ze wirus Troldesh moze je skutecznie usunac. Zaraz po tym mozesz zaczac myslec o mozliwych alternatywach ochrony swoich plikow. Mozesz przechowywac je na zewnetrznym dysku z podlaczeniem USB, plycie DVD czy tez w chmurze. Nie zapomnij o biezacej aktualiacji. Mowiac o ochronie przed oprogramowaniem ransomware powinienes pamietac o nieotwieraniu nieznanych zzalacznikow ktore moga zawierac podejrzane zalaczniki, powinienes unikac otwierania niezabezpieczonych plikow i pamietac o ich regularnej aktualizacji. Na koncu jezeli ciagle doswiadczasz tego typu problemow podczas prob usuwania oprogramowania Troldesh, skorzystaj z instrukcji przywracania dostepnej ponizej.

Instrukcja ręcznego usuwania wirusa Troldesh

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Troldesh korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Troldesh. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Troldesh i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.