Usuń wirusa .WNCRY (Zawiera Kroki Odszyfrowywania)

Instrukcja usuwania wirusa .WNCRY

Czym jest Wirus rozszerzenia pliku .WNCRY?

Wirus .WNCRY może zostać następnym przedstawicielem najbardziej destruktywnego krypto-malware

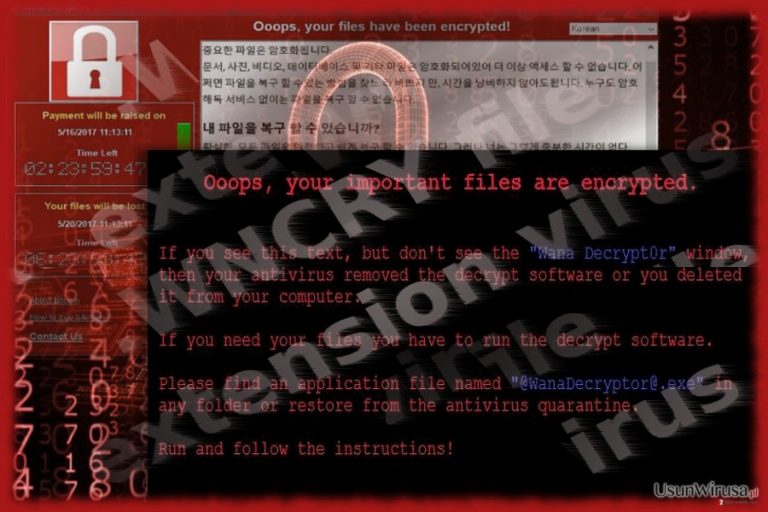

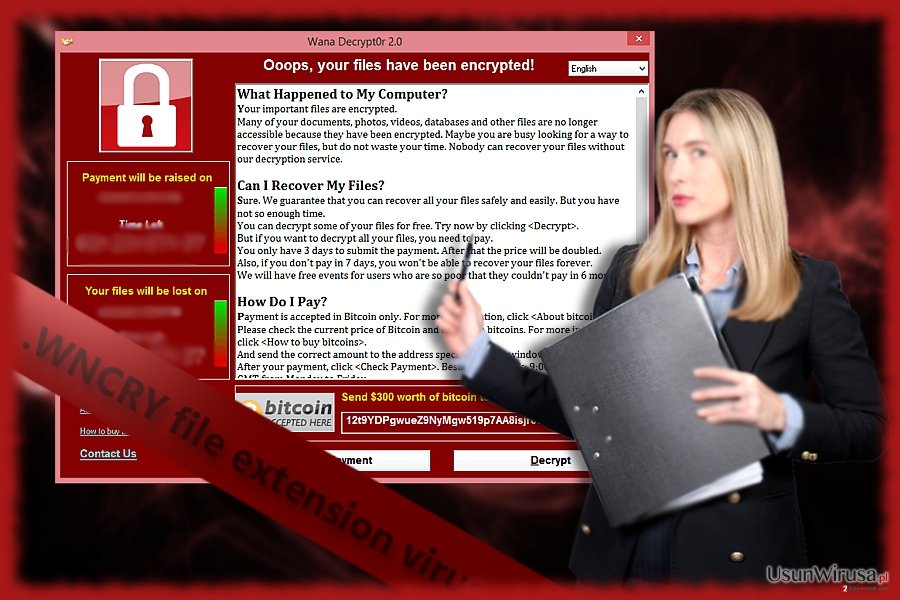

Nazwa „wirus .WNCRY” jest jedną z nazw wirusa ransomware, znanego również jako WannaCry, WanaCryptor, WanaCrypt0r czy Wana Decrypt0r. Nazwa pochodzi od rozszerzenia .WNCRY, jakie otrzymują zaszyfrowane pliki tak szybko, jak wirus ukończy kryptyzację. Pierwsze wzmianki o wirusie pochodzą z 12 maja 2017 roku, gdy hiszpańska firma telekomunikacyjna „Telefonica” zgłosiła spotkanie się z cyber-wyłudzeniem okupu. Niewiele później kilka bryryjskich szpitali poinformowało o okienku z „Ups, Twoje pliki zostały zaszyfrowane!” znalezionym na ekranach komputerów w placówkach. Japońskie Hitachi, portugalski Telecom, franuskie Renault, FedEx czy Deutsche Bahn AG również znajdują się wśród tych, którzy znaleźli pliki @Please Read Me@.txt, @WanaDecryptor@.exe czy inne związane z WNCRY. Głównym celem ataku są komputery z Windowsem. Na chwilę obecnę liczba potwierdzonych infekcji przekracza już 230 tysięcy. Do końca tygodnia ponad 150 krajów spotkało się z wirusem WNCRY. Sukces ten ransomware zawdzięcza luce w EternalBlue – konkretnie CVE-2017-0145 – znajdującej się w systemach Windows. Informacja o tym problemie wyciekła wraz z planem NSA związanym z uruchomieniem cyberataków przeciwko użytkownikom Windowsa. Przez to malware ma na celowniku cały sprzęt z systemami tej marki, począwszy od WIndowsa XP. Wyciek mógł zachęcić jednak hakerów do ulepszenia swojego wirusa i przyczynić się do drugiej fali ataków. Na chwilę obecną, można już podjąć walkę z wirusem. Usuń więc wirusa .WNCRY bez zastanawiania. Uaktualnione wersje FortectIntego czy Malwarebytes przyjdą z pomocą.

Możliwe, że atak WNCRY nigdy nie doszedłby do skutku, gdyby nie wyciek rozwiniętego narzędzia hakerskiego z amerykańskiej Narodowej Agencji Bezpieczeństwa (NSA). Agencja, korzystając z luki EternalBlue, stworzyła narzędzie hakerskie. To zaś – po ataku – znalazło się na jednym z serwerów SMBv1. Zdobycie plików przez grupę Shadow Brokers było tylko kwestią czasu. Tak ów luka stała się istną kopalnią złota. Zgodnie z najświeższymi doniesieniami, liczba ofiar wirusa wciąż gwałtownie rośnie mimo pojawiających się już informacjach o udaremnianiu ataków. Część cech tego złośliwego kodu cechuje również robaki, co pozwala wirusowi zainfekować wszystkie komputery w tej samej sieci. Ten malware atakuje komputery we wszystkich krajach, bez wyjątków.

Ponadto, wiadomo o wykorzystywaniu przez wirusa mutex'a – obiektu zajemnego wykluczenia. Pozwala to na korzystanie z jednego źródła kodu przez kilka innych programów czy komend. To sprawia, że wirus może działać bez przeszkód nawet bez dostępu do iternetu i zarażać inny sprzęt wykrywany przez daną sieć. Zaobserwowano, że malware korzysta z mutexa Global\\MsWinZonesCacheCounterMutexA0 mutex. Jednocześnie, ta cecha pozwala wirusowi wykryć, czy firma padła już ofiarą wirusa – zapobiega to wzajemnemu przeszkadzaniu sobie nawzajem rónym wersjom tego samego zagrożenia. Obserwując tendencję wśród hakerów, następne wersję dotychczasowych zagrożeń pojawią się w niedalekiej przyszłości. By usunąć wirusa .WNCRY, warto wiedzieć, w jaki sposób kod się rozprzestrzenia.

Specyficzny sposób rozpowszechniania wirusa

W porównaniu do innych istniejących crypto-malware'ów, które rozpowszechniają się przez spreparowany spam, wirus WNCRY znajduje się na zupełnie innym poziomie. W poprzednim wypadku wirus ma małe szanse na dostanie się do komputera jeśli użytkownik po prostu zignoruje otrzymaną wiadomość z wątpliwego pochodzenia makrem czy załącznikiem. W tym wypadku jednak malware tworzy sobie tylne wejście poprzez lukę w systemach Windows, dostaje się do komputera i paraliżuje pracę poprzez szyfrowanie plików. Później, ofiarom przedstawione zostaje żądanie zapłaty 300 dolarów w zamian za odlblokowanie plików. Rzecz jasna, szansa na odzyskanie plików po zapłacie jest raczej mikra. Dodatkowo, ze względu na sporą liczbę zainfekowanych komputerów, proces rozszyfrowania może zostać szybko przerwany przez problem stale rosnącej liczby ofiar. Wirus WNCRY jest dodatkowo monitorowany przez szeroką sieć botnetów. Możliwe, że twórcy takich ransomware jak Cerber czy Locky zdecydowali się połączyć siły i znacznie zwiększyć skalę ataku. Duże możliwości tego wirusa sprzyjają serii exploitów SMB, które najpewniej wkróte zostaną wykorzystane do dalszego usprawniania wirusa. Na chwilę obecną jedynym sposobem na wydostanie się z grona zagrożonych komputerów jest aktualizacja systemu operacyjnego.

Instrukcje usuwania wirusa .WNCRY

Jeśli zwykle przekładasz aktualizacje systemu, jesteś na straconej pozycji – możliwe, że żaden antywirus jnie będzie w stanie pomóc Tobie zabezpieczyć sie przed tym cyber-zagrożeniem. Sprawdź swoją historią aktualizacji, by upewnić się czy wszystkoe aktualizacje zostały zainstalowane. Ponadto, utwórz kopie zapasowe plików na wypadek odzyskiwania danych po ataku wirusa. W wypadku wirusa już znajdującego się w systemie, uruchom komputer w Trybie Awaryjnym i uruchom odpowiednie aplikacje w celu usunięcia wirusa WNCRY. Jeśli nie jesteś pewien, co zrobić, skorzystaj z poniższych instrukcji. Zwróć uwagę na to, że dopiero po usunięciu złośliwego kodu możesz przystąpić od odzyskiwania danych. Dopóki nie ma potwierdzonego dekryptera, nie zalecamy korzystania z programu przekazywanego przez hakerów.

Instrukcja ręcznego usuwania wirusa .WNCRY

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń .WNCRY korzystająć z System Restore

Jeśli chcesz odzyskać dostęp do komputera, możesz spróbować z poniższej metody:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem .WNCRY. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania .WNCRY z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez .WNCRY mozesz skorzystac z podanych metod aby je przywrocic

Data Recovery Pro

Ze względu na zaawansowanie problemu, program może nie dać rady z rozszyfrowaniem wszystkich plików zaszyfrowanych przez WNCRY. Zawsze jednak warto spróbować.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu .WNCRY.

- Przywróć je

Korzyści ShadowExplorer'a

Ten malware jest wciąż w trakcie analizy – możliwe, że usuwa poprzednie wersje programów z systemu. Jednak jeśli nie chcesz płacić okupu, możesz również spróbować tej medody. Pamiętaj jednak – w tym wypadku ważny jest czas.

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed .WNCRY i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.