Usuń wirusa Hermes 2.1 (Instrukcj usuwania) - zaaktualizowano, mar 2018

Instrukcja usuwania wirusa Hermes 2.1

Czym jest Wirus Ransomware Hermes 2.1?

Hermes 2.1 to wirus ransomware atakujący obecnie Południową Koreę z pomocą exploita typu zero-day

Hermes 2.1 to infekcja typu ransomware należąca do tej samej rodziny, co ransomware Hermes oraz Hermes 2.0. Została ona wykryta pod koniec 2017 roku przez grupę ekspertów cyberbezpieczeństwa podczas atakowania anglojęzycznych użytkowników sieci. W marcu 2018 roku wykryto nowy wariant, oznaczony Hermes 2.1.

Obecnie atakuje on komputery w Korei Południowejz pomocą zestawu exploitów znanego jako GreenFlash Sundown Flash Player, który pozwala na rozpowszechnianie wirusa Hermes 2.1 poprzez lukę dnia zerowego we Flashu. Nowy wariant działa w formie pliku svchosta.exe i szyfruje pliki korzystając z publicznego klucza RSA oraz szyfru AES. Każdy zaszyfrowany plik otrzymuje rozszerzenie .HERMES, podczas gdy poprzednie odmiany dołączały rozszerzenie .hrm.

| Nazwa | Hermes 2.1 |

| Rodzaj | Ransomware |

| Wersje | Hermes, Hermes 2.0 |

| Poziom zagożenia | Wysoki. Inicjuje zmiany w rejestrze systemu, modyfikuje autostart, tworzy masę plików i szyfruje dane osobiste. |

| Data wykrycia | Październik 2017. Najnowsza odmiana – Marzec 2018. |

| Rozszerzenia pliku | .HERMES, .hrm |

| Szyfrowanie | RSA i AES |

| Cee | Użytkownicy w Korei Południowej oraz użytkownicy anglojęzyczni |

| Żądania okupu | DECRYPT_INFO.txt oraz DECRYPT_INFORMATION.html |

| Dystrybucja | Zestawy exploitów, kampanie malspamowe, fałszywe aktualizacje, konie trojańskie |

Inną cechą tego niebezpiecznego cyberzagrożenia jest usuwanie ukrytych kopii plików. Dlatego ofiary mogą odzyskać pliki tylko z pomocą oryginalnego dekryptera bądź kopii zapasowych.

Różnicą między starą i nową wersją Hermesa 2.1 jest wykorzystywanie innego rozszerzenia pliku dołączanego do zaszyfrowanych dokumentów. Według poprzednich analiz, zostawiał on rozszerzenie HERMES – teraz zaś jest ono wydłużone o ciąg losowych znaków i symboli.

Jak już wspomnieliśmy wcześniej, Hermes 2.1 nie korzysta już z rozszerzenia .HRM. Nie jest to jednak najważniejsza zmiana w zaktualizowanej wersji. Teraz wirus korzysta z algorytmu AES-256, który jest następnie szyfrowany przez algorytm RSA-2048. Zmiana ta utrudnia wytworzenie klucza deszyfrującego, gdyż każdy zaszyfrowany plik daje inne wyniki.

Inne cechy Hermesa 2.1 zostają takie same — jego twórca wciąż umieszcza plik mp3 Wiosny z „Czterech Pór Roku” Vivaldi'ego. Dodatkowo, przestępca wspomina o Uniwersytecie Stanowym Wichita zlokalizowanym w Kansas oraz pozostawia dwa adresy mailowe – nie wiadomo, czy te wszystkie informacje znajdują się tam celowo:

- BM-2cTSTDcCD5cNqQ5Ugx4US7momFtBynwdgJ@bitmessage.ch;

- BM2cT72URgs1AWGV6Wy6KBu2yuj3ychN5vxC@bitmessage.ch.

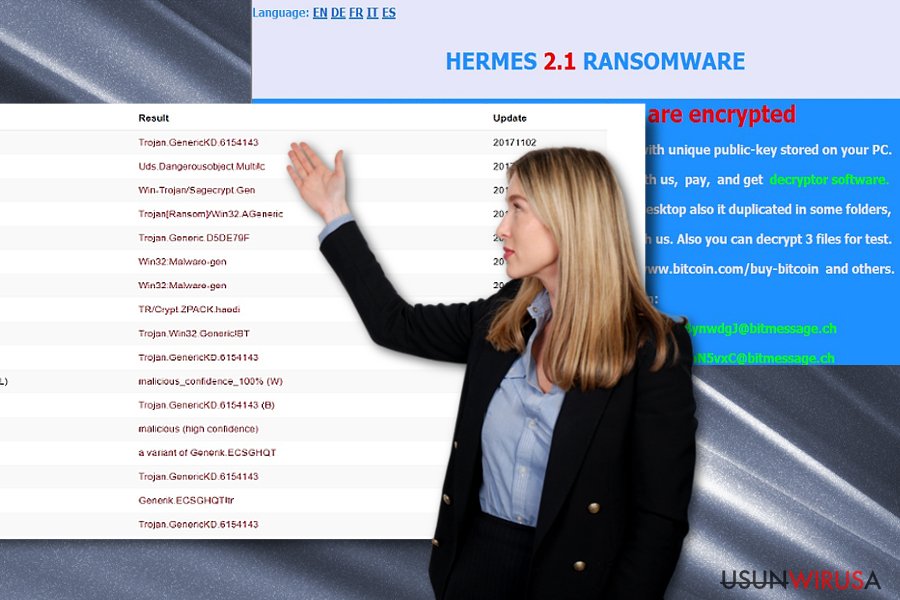

Na szczęście, Hermes 2.1 jest już wykrywany przez większość antywirusów jako Trojan[Ransom]/Win32.AGeneric, Ransom.Hermes. Trojan.GenericKD.6154143, itd. Działa on poprzez pliki zwane ClrgraphicsOperation oraz My video.exe.

Malware może też ukrywać się pod innymi nazwami. Jeśli zauważyłeś, że część z Twoich plików zostało zablokowanych i oznaczonych rozszerzeniem .HRM extension bądź otrzymałeś pliki DECRYPT_INFO.txt i DECRYPT_INFORMATION.html, najwyższa pora by przystapić do usunięcia Hermesa 2.1.

Możesz usunąć wirusa Hermes 2.1 z pomocą profesjonalnego programu ochronnego. Zalecamy skorzystać z FortectIntego, lecz najpierw musisz zdezaktywować wirusa, by odblokować system i uzyskać dostęp do pobrania antywirusa. Jak tego dokonać, nauczysz się z przewodnika znajdującego się na końcu artykułu.

Najnowszy wariant Hermes 2.1 rozprowadza się poprzez dokumenty Office z załączonym exploitem Flasha: Korea Południowa pod ostrzałem

Południowokoreański Zespół Reagowania Kryzysowego (KrCERT) poinformował o ataku wirusa ransomware Hermes 2.1, który obecnie atakuje użytkowników z tego kraju poprzez lukę we Flash Playerze v28.0.0.137 z pomocą rozbudowanego zestawu exploitów znanego jako GreenFlash Sundown. Ten sam zestaw był wcześniej używany przez grupę Lazarus, północnokoreańskich hakerów, którzy ostatnio w taki sposób zaatakowali tajwański bank.

Ransomware jest dostarczany poprzez złośliwe dokumenty Microsoft Word. Te są zaś szeroko rozprowadzane przez kampanie malspamowe. Pierwszy atak nastąpił na przechwyconej południowokoreańskiej stronie pod koniec lutego 2018 roku.

Po uruchomieniu Hermes 2.1, tworzy on plik svchosta.exe file w folderze %TEMP%. Podczas uruchamiania, ofiara jest pytana o uruchomienie skryptu. Nawet, jeśli nie będzie zgody, wirus rozpoczyna szyfrowanie.

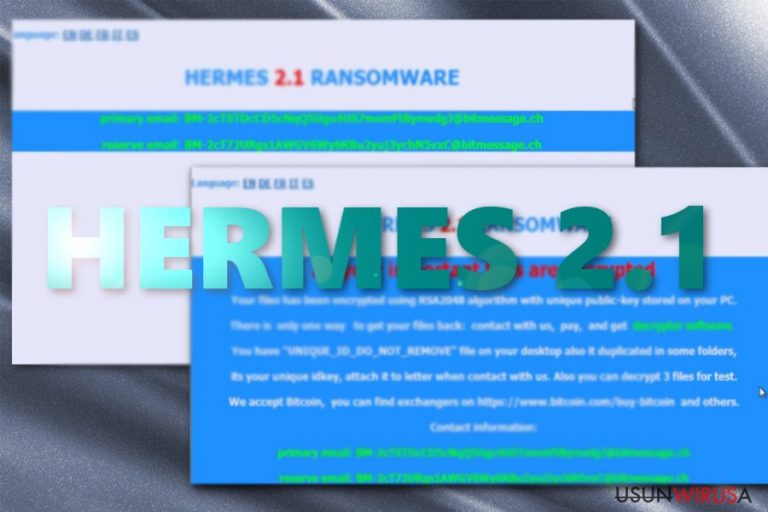

Po zaszyfrowaniu, tworzy on plik UNIQUE_ID_DO_NOT_REMOVE, zawierający prywatny klucz RSA oraz żądanie okupu nazwane DECRYPT_INFORMATION.html w folderze C:\Users\Public\. Żądanie okupu zawiera następującą treść:

All your important files are encrypted!

Your files have been encrypted using RSA2048 algorithm with unique public-key stored on your PC.

There is only one way to get your files back: contact with us, pay, and get decryptor software.

We accept Bitcoins, and other cryptocurrencies, you can find exchanges in bestbitcoinexchange.io

You have unique idkey (in a yellow frame), write it in letter when contact with us.

Also you can decrypt 1file for test, its guarantee what we can decrypt your files.

Każdy zaszyfrowany plik otrzymuje rozszerzenie HERMES. Ofiarę prosi się o kontakt z następującymi adresami: pretty040782@gmail.com lub pretty040782@keemail.me. Wysokość okupu jest nieznana – może się ona jednak wahać od 200 do 1500 dolarów.

Badacze ransomware zauważyli interesującą tendencję tego wirusa do nie szyfrowania plików, jeśli zostanie w rejestrze wykryty język rosyjski (0x419), białoruski (423), bądź ukraiński (422). Możemy założyć, że hakerzy z Korei Północnej współpracują z krajami rosyjsko-języcznymi.

Orginalny wariant wirusa Hermes 2.1 znany jao Hermes został złamany. Eksperci stworzyli darmowy dekrypter Hermesa. Mimo mniejszych modyfikacji, podstawowe zachowanie wszystkich wariantów ransomware'a jest bardzo podobne – powinieneś więc spróbować tego darmowego programu.

Jeśli dekrypter nie dał rady odblokować Twoich plików, najlepszym rozwiązaniem będzie kompletnie usunąć Hermesa 2.1, a następnie odzyskać dane z pomocą kopii zapasowych lub alternatywnych metod.

Ci, którzy zastanawiają się, jak się chronić przed tą infekcją mają tylko jedno rozwiązanie – instalację zaufanego antywirusa i trzymanie aktualnych definicji tegoż. Poza tym, trzymaj się z daleka od podejrzanych wiadomości i NIE otwieraj ich załączników.

Typowe wektory ataku ransomware

Niestety, przestępcy korzystają z wielu sposobów dystrybucji, które pomagają im umieszczać ransomware na tylu komputerach, ilu dadzą radę. W rezultacie może być ciężko zidentyfikować potencjalne źródła tego groźnego cyberzagrożenia. W rezultacie może być ciężko zidentyfikować potencjalne źródła tego grożnego wirusa. Chcemy podnieść świadomość użytkowników i pomóc im chronić systemy.

Najczęstszymi drogami, jakimi następują ataki ransomware są:

- Zestawy exploitów;

- Kampanie spamowe;

- Fałszywe aktualizacje i cracki;

- Konie trojańskie.

Biorąc pod uwagę nazwę pliku wykonywalnego, malware najpewniej jest rozpowszechniane obecnie poprzez strony gamingowe. Jeśli chcesz chronić swoje dane, powinieneś unikać takich witryn. Wiadomo też, że pirackie oprogramowanie, keygeny i cracki są popularnym narzędziem wykorzystywanym przez twórców malware.

By ograniczyć możliwości ataku Hermesa 2.1, zainstaluj kilka różnych aplikacji ochronnych. Zachowaj też ostrożność przy czytaniu emaili – szczególnie, jeśli zostały one wysłane przez oficjalne instytucje. Zbadaj treść wiadomości oraz informacje o instytucji, by sprawdzić wiarygodność załącznika.

Instrukcje deinstalacji wirusa Hermes 2.1

Niestety, ransomware są niezwykle niebezpiecznymi cyberzagrożeniami. Nawet eksperci informatyczni mogą mieć problemy z usunięciem Hermesa 2.1 z zaatakowanych systemów. Zwykły użytkownik nie powinien nawet próbować walczyć z tym malware bez jakiejkolwiek pomocy.

Możesz się pozbyć Hermesa 2.1 z pomocą odpowiedniego programu do usuwania malware. Jest to jednak rozbudowany wirus, który może zablokować twój system i zapobiec instalacji antywirusa. Powinieneś zdezaktywować funkcje wirusa uruchamiając komputer w Trybie Awaryjnym.

Instrukcje, jak tego dokonać, znajdują się na końcu artykułu. Dzięki nim będziesz w stanie skorzystać z programu i usunąć Hermesa 2.1. Tylko wtedy możesz przystąpić do odzyskiwania danych. Eksperci z DieViren.de sugerują skorzystanie z darmowego dekryptera Hermesa przygotowanego na oryginalną wersję wirusa.

Instrukcja ręcznego usuwania wirusa Hermes 2.1

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne jest, byś wyłączył ransomware przed instalacją/uruchomieniem antywirusa. Jeśli tego nie zrobisz, zablokuje on pobranie wszystkiego, co może zostać użyte przeciwko wirusowi. Naucz się więc, jak uruchamiać systemw Trybie Awaryjnym z Obsługą Sieci:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Hermes 2.1 korzystająć z System Restore

To inna metoda, która może pozwolić na uwolnienie systemu z objęć ransomware'a:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Hermes 2.1. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Hermes 2.1 z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez Hermes 2.1 mozesz skorzystac z podanych metod aby je przywrocic

Data Recovery Pro może być użyteczny

Pierwotnie program ten został stworzony by pomagać użytkownikom, których pliki zostały przypadkowo usunięte bądź uszkodzone na skutek awarii systemu. W niektórych wypadkach program może być pomocny, jeśli jesteś ofiarą ataku ransomware.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Hermes 2.1.

- Przywróć je

Experts say you might try Hermes 2.1 Decryptor

Since Hermes 2.1 is an offspring of the original Hermes program, you can try using its decryption tool here.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Hermes 2.1 i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.