Usuń wirusa CerberTear (Poradnik prostego usuwania)

Instrukcja usuwania wirusa CerberTear

Czym jest Wirus CerberTear?

Czy powinienem się obawiać wirusa CerberTear?

Wirus CerberTear zdobywa coraz wieksza popularnosc powiazana z wirusem Cerber’s zła reputacja wirusa coraz czesciej zwraca na siebie uwage uzytkownikow. Nazwa tego wirusa przypomina nam zapewne historie zwiazane z wirusem HiddenTear a teraz fakt, ze oba wirusy sa oparte na podobnym kodzie ze wzgledu na to ze CerberTear jest oparty na wirusie HiddenTear, ktory to stanowi zlosliwa aplikacja. Jednakze zli autorzy tego oprogramowania wzieli poprawne na te dane i korzystaja z nich do zlosliwych celow. Wlasnie to stalo sie glownym powodem do stworzenia zlosliwego oprogramowania, aby byc bardziej przekonujacym przestepcy wlozyli naprawde sporo wysilku do stworzenia wirusa, ktory bylby tak skuteczny jak wirus Cerber. Ze wzgledu na fakt ze powstaja coraz to nowsze wersje wirusa Cerber to uzytkownicy moga nawet pomyslec ze ta aplikacja jest jednym z nastepcow. Jednakze wersja Tear jest tylko slaba kopia wirusa i wyglada na to ze da sie ja odszyfrowac. Pozwol nam wyjasnic w jaki sposob dziala ten wirus.

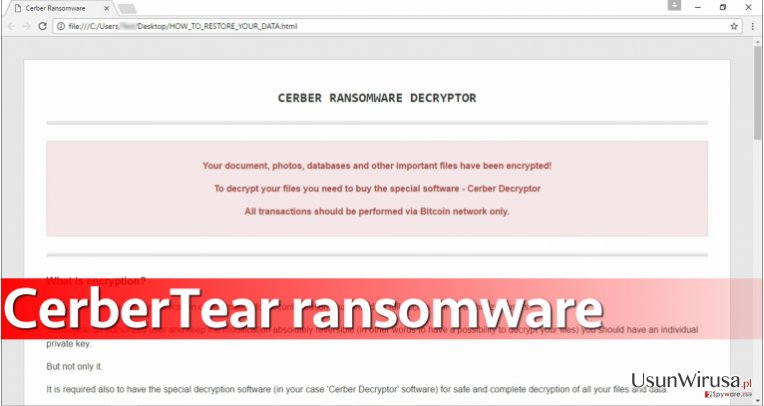

Raz zainstalowany wirus stara sie rozpoczac skanowanie systemu w poszukiwaniu okreslonych rozszerzen plikow (pelna lista jest dostepna ponizej) a nastepnie szyfruje wszelkie rozszerzenia. Zaszyfrowane pliki otrzymuja rozszerzenie .cerber dodane do oryginalnego pliku tak wiec pliki .mp4 otrzymuja rozszerzenie .mp4.cerber. Jednakze prawdziwy wirus jest w stanie takze zmienic tapete pulpitu zaraz po zaszyfrowaniu, natomiast ta wersja nie jest w stanie tego zrobic. Jedyne na co sobie pozwala to tworzy notke zwana: HOW_TO_RESTORE_YOUR_DATA.html te notke mozna znalezc niemalze w kazdym folderze z zaszyfrowanymi plikami, ktore to zostaly zaszyfrowane przez Cerber Ransomware Decryptor. Tego typu zlosliwe notki nie wygladaja na prawdziwe. Jednakze podobnie jak prawdziwe prosza o wplacenie pieniedzy poprzez walute BItcoin a takze przegladarke Tor. Aplikacja chce 0,4bitcoina co stanowi kwote okolo 285 dolarow wzamian za odszyfrowanie plikow. Zachecamy cie do przywrocenia swoich danych z pomoca oprogramowania ktore opisujemy ponizej , jest to lepsze rozwiazanie niz placenie grzywny cyber przestepcom.

Target file types: .aaf, .aepx, .aet, .ai, .aif, .accdb, .aep, .as, .asf, .asx, .avi, .asp, .bmp, .c, .csv, .class, .cpp, .cs, .dat, .db, .dbf, .doc, .docx, .docb, .docm, .dot, .dotm, .dotx, .dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .grle, .game, .h, .idml, .indl, .indt, .inx, .jar, .java, .jpeg, .iff, .indb, .indd, .jpg, .m3u, .m3u8, .m4u, .max, .mlx, .mov, .mdb, .mid, .mp3, .mp4, .mpg, .msg, .mpa, .mpeg, .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppt, .pptm, .pptx, .rtf, .sav, .sdf, .ses, .prel, .prproj, .ps, .psd, .ra, .raw, .ppj, .pps, .ppsm, .ppsx, .rb, .sldm, .sldx, .slot, .spv, .sql, .sv5, .3dm, .3g2, .3gp, .svg, .swf, .tif, .txt, .vcf, .vob, .wps, .xla, .xlam, .wav, .wma, .wmv, .wpd, .xll, .xlm, .xls, .xlsb, .xltx, .xltm, .xlw, .xqx, .xlsx, .xlt.

W jaki sposób moglem zainfekowac twoj komputer tego typu zlosliwym oprogramowaniem?

Prawdopdoobnie twoja pierwsza mysl to ”nie, ja nic nie instalowalem”, jednak prosze zapoznaj sie dokladnie z tym paragrafem. Oprogramowanie ransomware wykorzystuje konie trojanskie celem przenikniecia do lokalizacji na twoim komputerze i celem identyfikacji zlosliwych obiektow. Oznacza to ze autorzy tego typu oprogramowania oferuja ofiarom bezpiecznie wygladajace pliki twierdza ze zawieraja wazne informacje z ktorymi powinienes sie zapoznac. Najczesciej przestepcy staja sie wysylac wiadomosci email wygladajace stosunkowo powaznie celem zwiekszenia swojej wiarygodnosci. Staraja sie dostarczac sprawdzone dane podczas gdy zzwyczaj dostarczaja zlosliwe zalaczniki takie jak: platnosci, cv, wazne informacje, nalezy na kazdym kroku sprawdzac adres nadawcy. Jezeli masz jakiekolwiek podejrzenia odnosnie tego ze program dziala dla okreslonej firmy to po prostu sprawdz jej strone internetowa. Jak prawdopodobnie wiesz niektore firmy moga zatrudniac nawet zewnetrzne strony internetowe do rozsylania zloslwych wiadomosci. Wyjatkowo nieprawdopodobne dla nas jest to ze adres johnbell27294@protonmail.ru jest przedstawicielem jakiejs powaznej domeny. Jak pewnie wiesz oficjalny adres powinien wygladac mniej wiecej tak [imie.nazwisko]@[strona firmy]. Prosze unikac wiadomosci email ktore pochodza od podejrzanych autorow oprogramowania i prosze nie otwieraj zalacznikow pochodzacych z niepewnych zrodel.

W jaki sposób usunąć wirusa CerberTear?

Najwyzszy czasp omowic o skutecznym sposobie usuwania oprogramowania CerberTear a takze mozliwosci odszyfrowania plikow z rozszerzeniem .cerber. Po pierwsze powinienes usunac wirusa CerberTear zanim postarasz sie odzyskac swoje pliki. W tym celu dobrze bedzie skorzystac z silnego i zauanego oprogramowania takiego jak FortectIntego. Nastepnie stworz kopie zapasowa swoich plikow i eksportuj ja na zewnetrzny dysk (na przyklad pamiec USB). Nastepnie przejdz przed poradnik dotyczacy deszyfrowania danych ponizej tego artykulu. Mozesz skutecznie odzyskac swoje pliki bez koniecznosci placenia grzywny. Podejmij stosowne dzialania!

Instrukcja ręcznego usuwania wirusa CerberTear

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń CerberTear korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem CerberTear. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania CerberTear z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez CerberTear mozesz skorzystac z podanych metod aby je przywrocic

Wykorzystaj Data Recovery Pro

Po pierwsze sugerujemy ci skorzystac z narzedzia HiddenTear decryptor ktory prezentujemy ponizej. Jezeli program nie bedzie dzialac dobrze jest skorzystac z narzedzia do przywracania plikow

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu CerberTear.

- Przywróć je

Wykorzystaj narzędzie HiddenTear

Badacz oprogramowania – Michał Gillespie odkryl ze narzedzia deszyfrowania plikow stworzone przez niego sa w stanie walczyc tylko z oprogramowanie zaszyfrowanym przez warianty oprogramowania HiddenTear. Postaraj sie skorzystac z jego pomocy i pobrac niezbedne oprogramowanie.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed CerberTear i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.