Usuń Torpig (Instrukcj usuwania) - zaaktualizowano, kw. 2018

Instrukcja usuwania Torpig

Czym jest Torpig?

Torpig – złośliwy Koń Trojański zdolny do kradzieży cennych danych

Torpig to niezwykle złośliwy koń trojański, odkryty w 2005 roku. Od tego czasu eksperci związani z cyberbezpieczeństwem dali radę go powstrzymać, lecz jego twórcy wydali trojana i zaczęli drugą falę ekspansji. Jest on także znany jako Anserin bądź Sinowal i odpowiedzialny za wydanie informacji osobistych takich, jak szczegóły karty kredytowej, loginy, hasła i inne informacje pozwalające hakerom na pełne przejęcie komputera użytkownika.

W większości przypadków, rozpowszechnia się on poprzez systemy przechwycone rootkitem Mebroot. Użytkownicy Mac OS X są uodpornieni na tego trojana. Użytkownicy Windowsa – szczególnie ci korzystający z wersji 7, XP lub Vista – powinni zachować ostrożność, jeśli chodzi o tego trojana.

Torpig sprawia, że antywirusy stają się bezużyteczne – pierwszą oznaką tej cyberinfekcji w systemie jest brak możliwości uruchomienia antywirusa. Może on też blokować strony związane z bezpieczeństwem na przeglądarce, anulować pobieranie antywirusów, anty-malware'ów, bądź optymalizatorów z wbudowanym antywirusem.

Trojan ten może także zmodyfikować dane w komputerze. Trojan ten jest w stanie usuwać ważne pliki systemowe, wyłączać procesy, a nawet zmieniać rozszerzenia systemu bądź pliki osobiste (obrazki, widea lub dokumenty). Jeśli zaś znajdzie dane pozwalające hakerom na zdalny dostęp do systemu, może prowadzić do olbrzymiego wycieku danych. Dlatego też powinieneś natychmiast pozbyć się trojana Torpig z systemu.

Istnieje prosta odpowiedź na pozbycie się wirusa Torpig – wykorzystanie profesjonalnego antywirusa. Nie znaczy to, że narzędzie to może nie dać się uruchomić. W większości przypadków, ludzie mogą usunąć Torpiga z pomocą FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes po uruchomieniu systemu w Trybie Awaryjnym z Obsługą Sieci. Niestety, nie jest możliwe ręczne usunięcie tego trojana.

Torpig jest uznawany za jedną z „najefektywniejszych” infekcji typu trojan

Eksperci rozpoczęli dogłębną analizę tego malware'a. Po badaniach, eksperci zgodzili się wobec faktu, że to cyberzagrożenie wejdzie do historii jako jeden z największych złodziei kont bankowych i kart kredytowych. Dziesięć lat temu przeliczano, że Torpig zaatakował ponad 500,000 kont bankowych.

Poza tym, Uniwersytet Kalifornii w Santa Barbarze odsłonił ponad 70 GB wykradzionych danych. Odkryli także, że trojan Torpig zdołał informacje o loginach 8310 kont w 410 różnych instytucjach i 1660 unikalnych numerów kart płatniczych z ofiar w Stanach Zjednoczonych, (49%), Włoszech (12%), Hiszpanii (8%), oraz 4 innych krajach. Ważne jest też podkreślenie faktu, że numery te zostały ujawnione w 2009 roku – w ciągu dekady mogły te numery się już zwielokrotnić.

Posiadaj zaktualizowany system, by chronić się przed atakami trojanów

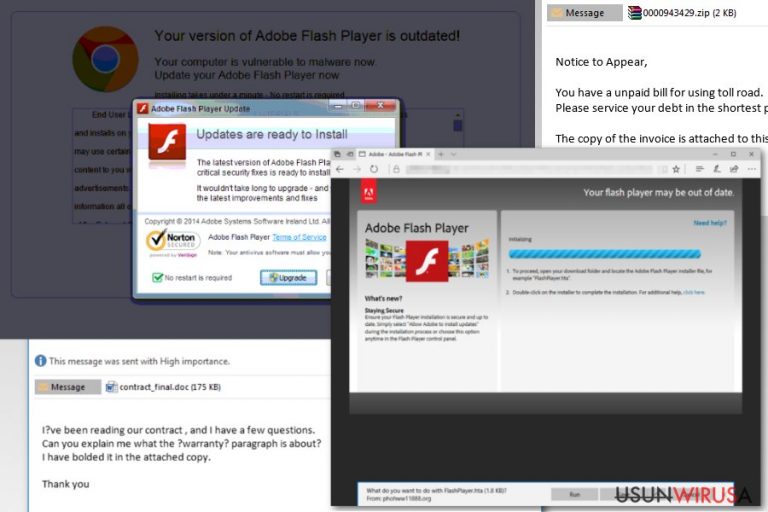

Główną metodą wykorzystywaną przez deweloperów tego trojana są wiadomości zawierające załączniki .DOCX. Wirus jest aktywowany od razu po wyrażeniu zgody użytkownika na korzystanie z makr.

Poza kampanią malspamową, hakerzy mogą rozpowszechniać Trojana poprzez złośliwe reklamy wykorzystujące przedawnioną wersję Javy, Acrobata, Flasha, Shockwave i innych aplikacji. Metoda ta jest znana jako drive-by-download ponieważ nie wymaga on interwencji użytkownika. Jeśli program rozpoznaje wrażliwości systemu, wirus jest uruchamiany nawet jeśli użytkownik nie wchodzi w interakcję z reklamą w żaden sposób. By zapobiec takiemu działaniu, eksperci z NoVirus.co zalecają ludziom regularnie aktualizować oprogramowanie.

Do tego, malware może być też rozprowadzana przez złośliwe oferty aktualizacji, takich jak aktualizacja Javy lub Flash Playera. Nie daj się nabrać na takie sztuczki. Jeśli masz wątpliwości, że program jest przedawniony, przejdź na oficjalną stronę i pobierz go bezpośrednio.

Naucz się z łatwością usuwać wirusa Torpig

Pierwsze fazy ataku wirusa Torpig są najważniejsze. Malware jest w stanie przesłać większość danych (numery kart kredytowych, loginy mailowe, hasła FTP itd.) w ciągu dwudziestu minut od ataku. Jeśli Twó komputer nagle się zrestartował po otwarciu załącznika bądź przeglądaniu sieci, istnieje ryzyko, że trojan zmusił komputer do ponownego uruchomienia.

Jeśli masz nawet najmniejsze podejrzenia, spróbuj przeskanować komputer profesjonalnym anty-malwarem (n.p. FortectIntego, Malwarebytes) i usunąć wirusa Torpig z systemu. Im wcześniej się go pozbędziesz, tym mniejsze ryzyko wycieku danych. Większość silników antywirusowych rozpoznaje tego malware'a jako Troj/Torpig-A – może być także rozpoznany jako crapware lub spyware.

Możesz się zastanawiać, jak pozbyć się wirusa Toorpig, jeśli blokuje on Twojego antywirusa. Fakt – nie będziesz w stanie usunąć go ręcznie. Wszystko, co musisz zrobić, by pozbyć się tego malware'a, to odblokować program ochronny. Poniższe poradniki Ci w tym pomogą.

Instrukcja ręcznego usuwania Torpig

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Jeśłi Torpig blokuje Twojego antywirusa, możesz potrzebować zrestartować komputer w Trybie Awaryjnym z Obsługą Sieci, a następnie spróbować uruchomić antywirusa ponownie.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Torpig korzystająć z System Restore

Jeśli poprzednia metoda nie zadziałała, skorzystaj z następujących kroków:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Torpig. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Torpig z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez Torpig mozesz skorzystac z podanych metod aby je przywrocic

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Torpig i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.