Usuń TeslaCrypt 4.2 (Poradnik usuwania wirusów)

Instrukcja usuwania TeslaCrypt 4.2

Czym jest TeslaCrypt 4.2?

Wirus TeslaCrypt 4.2: zaaktualizowany i jeszcze bardziej agresywny

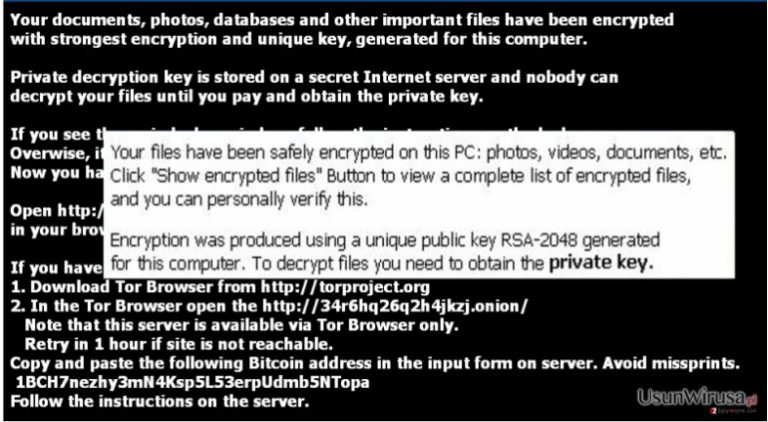

Jezeli nie slyszales o najnowszej wersji wirusa TeslaCrypt – TeslaCrypt 4.2 – to pragniemy nieco naswietlic ci temat tego oprogramowania ransomware. To zagrozenie ma tylko jeden cel – zaszyfrowac personalne dane i zarzadac za ich przywrocenie ogromnej sumy pieniedzy. Rodzina tego typu wirusow ma juz spore doswiadczenie jezeli chodzi o przejmowanie kontroli nad komputerami dlatego tez hakerzy tworza coraz to nowsze pensje. Nie spodziewajmy sie tego ze wirus bedzie lagodniejszy niz jego poprzednie wersje. Cyber przestepcy udoskonalili tylko kilka funkcjonalnosci. Jedna z nich jest zmiana wygladu komunikatu ktory mowi o zaplaceniu grzywny. Jezeli znajdziesz sie na liscie ofiar poszkodowanych przez tego typu program to powinienes czym predzej usunac TeslaCrypt 4.2 tak szybko jak to tylko mozliwe.

Jezeli spojrzymy na blizszym okiem na historie tego oprogramowania malware to zdecydowana wiekszosc zostala przylapana na infekowaniu komputerow graczy. Klucz deszyfrujacy byl dostepny w systemie. Dlatego tez program moze nie generowac wiekszych problemow. Z biegiem czasu kryminalisci znacznie ulepszyli swoje dzialania. Poprzednia wersja wirusa TeslaCrypt 4.0 wykorzystuje algorytm szyfrowania. Co wiecej nie dodaje zadnego rozszerzenie do zainfekowanych plikow dlatego tez wykrycie tego ktore zostaly zainfekowane stanowi prawdziwe wyzwanie. Mowiac o terazniejszej wersji wirusa TeslaCrypt 4.2, pozostawia on nastepujace pliki:

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.HTML

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.PNG

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.TXT

Co więcej rozmiar pliku zmienil sie z 256B do 272 bajtow. Wirus zagniezdza sie w folderze C:\Windows\System32\vssadmin.exe. Jezeli porownamy go ze stara wersja to usuwa kopie zablokowanych plikow.

Sposoby rozpowszechniania wirusa TeslaCrypt 4.2

Wirus rozpowszechnia sie wlasciwie tak samo jak jego poprzednie wersje. Dosc czesto wykorystuje do tego zainfekowany komputery najczesciej poprzez spam w wiadomosciach. Dodatkowo cyber przestepcy wyspecjalizowali sie w tym. Udalo im sie przekonac ofiary do otwarcia zainfekowanych wiadomosci poprzez oklamywanie ich co do zawartosci, komunikat wyglada tak jakby zostal wyslany przez instytucje rzadowe. Z tego powodu uzytkownik po otwarciu programu automatycznie otwiera tez wirusa.

Co wiecej wyglada na to ze hakerzy nie pozostaja w tyle jezeli chodzi o tworzenei dramaturgii i tworzenie notek dotyczacych oprogramowania. Plik ktory jest nazwany – !recover!-!file!-.txt wyglada jak zwyczajny dokument programu Notepad, ktory moze informowac o zablokowanych plikach i prowadzi instrukcje w jaki sposob odzyskac zaszyfrowane pliki. Hakerzy dostarczaja bardzo duzo linkow do sieci tor, z pomoca ktorej pragn uzyskac platnosc. Jezeli twoj komputer takze zostal celem ataku to nie miej zadnych zludzen ze uda ci sie odzyskac twoje dane. Juz od poczatku kiedy pojawily sie pierwsze wersje tego oprogramowania cyber przestepcom udalo sie zebrac znaczne ilosci pieniedzy. Jednakze w maju 2016 autorzy oprogramowanai TeslaCrypt zamkneli projekt i wypuscili klucz deszyfrujacy, tak wiec teraz mozesz calkowicie za darmo odzyskac swoje pliki. Przejdz prosze do sekcji numer 2 aby dowiedziec sie w jaki sposob mozesz je odzyskac.

Co wiecej powinienes wiedziec ze oprogramowanie TeslaCrypt 4.2 moze takze atakowac twoj komputer poprzez roznego rodzaju exploity. Moga przybierac rozne formy: trojany, robaki, pliki Java script. Najczesciej trojany maja tendencje do przenikania do systemu bez mozliwosci zatrzymania przez program antywirusowy. Z tego powodu powinienes zawsze korzystac ze sprawdzonego oprogramowania antyszpiegujacego. Dobrze bedzie jezeli posluzysz sie oprogramowaniem FortectIntego ktore pomoze ci latwo i skutecznie wykryc i usunac zlosliwe pliki z twojego komputera.

Poradnik usuwania wirusa TeslaCrypt 4.2

Po pierwsze, powinienes zawsze dazyc do calkowitego usuwania wirusa TeslaCrypt 4.2. Najlepsza metoda moze byc skorzystanie ze sprawdzonego oprogramowania antyszpiegujacego, ktory poradzi sobie z duza iloscia oprogramowania malware czy tez ransomware. Program moze takze z powodzeniem wykrywac trojany. Jak tylko usuniesz TeslaCrypt mozesz uzyc narzedzia TeslaCrypt decryption tool do przywrocenia swoich plikow. Powinienes pomyslec o alternatywnym sposobie przetrzymywania swoich danych, aby nie spotkac sie powtornie z wirusem TeslaCrypt. Oznaca to ze inne programy ransomware sa takze dosc denerwujace i niebezpieczne i jezeli nie chcesz aby przeniknely do twojego komputera to powinienes zaopatrzyc sie w program antywirusowy. Dobrze bedzie jezeli twoje dane beda na dysku zewnetrznym, nie podlaczonym do internetu. Jednakze zauwaz ze program moze infekowac takze inne urzedzenia niepodlaczone do twojego komputera. Dlatego tak wazna jest troska o ochrone przed zlosliwym oprogramowaniem.

Instrukcja ręcznego usuwania TeslaCrypt 4.2

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń TeslaCrypt 4.2 korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem TeslaCrypt 4.2. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed TeslaCrypt 4.2 i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.