Usuń wirusa Zenis (Poradnik usuwania) - Ostatnia aktualizacja, mar 2018

Instrukcja usuwania wirusa Zenis

Czym jest Ransomware Zenis?

Zenis to wirus ransomware blokujący pliki osobiste i domagający się okupu w Bitcoinach

Zenis to nazwa opisująca cyberinfekcję typu ransomware. Korzysta ona z rozbudowanego szyfru AES, by uszkadzać dokumenty MS Office, pliki PDF pliki tekstowe, zdjęcia, wideo, obrazy, archiwa i inne pliki osobiste. Każdy z zaszyfrowanych przez Zenis plików otrzymuje rozszerzenie Zenis-<2_znaki>. Pierwsza odmiana rozszerzenia nadawanego przez tego kryptowirusa zawierała 12 znaków. Po zaszyfrowaniu, wirus generuje żądanie okupu oraz tworzy plik Zenis Decryptor.exe na pulpicie.

| Nazwa | Zenis |

| Rodzaj | Ransomware |

| Podrodzaj | Crypto-malware |

| Data wykrycia | Marzec 2018 |

| Poziom zagrożenia | Wysoki. Może spowodować stratę plików osobistych |

| Oznaki | Wszelkie dane zaszyfrowane z rozszerzeniem pliku Zenis- <2_znaki>, żądanie okupu na pulpicie |

| Powiązane pliki | Zenis Decryptor.exe, Zenis.exe, Zenis-Instructions.html |

| Powiązane adresy mailowe | TheZenis@Tutanota.com, TheZems@MailFence.com, TheZenis@Protonmail.com, TheZenis@Mail2Tor.com |

Według badaczy ransomware’ów, Zenis obecnie rzadko występuje. Ransomware zaczął swoje działanie w środku marca 2018 – jest to więc młody ransomware dopiero zbierający momentum. Jego zachowanie nie przypomina innych szyfrujących pliki wirusów.

Obserwując oznaki malware’a Zanis wiele wskazuje na to, że malware rozpowszechnia się poprzez niechronioną konfigurację RDP i spam. Po uruchomieniu plików wykonawczych ransomware’a, wirus uruchamia kilka skryptów jako administrator w Wierszu Poleceń, by zablokować programy antywirusowe oraz zhakować procesy systemowe by uniknąć wykrycia i usunięcia.

Głównym zadaniem tego krypto-ransomware’a jest uczynienie plików na zaatakowanym komputerze całkowicie nieczytelnymi. Rozszerzenie pliku jest dość niespotykane i sprawia wrażenie ciężkiego orzecha do zgryzienia. Każdy plik otrzymuje rozszerzenie Zenis-<2_znaki>, gdzie zmienna część może składać się nawet z 64 znaków. Ostatni znany przykład składał się ze znaków Aa-Zz _ + = _ 0-9 {12}>.

Po udanym szyfrowaniu, ransomware tworzy żądanie okupu w formie pliku .txt. Informuje on ofiarę o rodzaju wirusa oraz zapewnia szczegóły na temat korzystanie z Zenis Decryptor. Użytkownik zaatakowanego komputera musi się skontaktować z oszustami poprzez adres TheZenis@Tutanota.com lub TheZems@MailFence.com, a następnie wysłać im plik Zenis-Instructions.html wraz z jednym zaszyfrowanym plikiem, którego rozmiar nie przekracza 2 MB. Obiecują oni odblokować plik za darmo, by udowodnić, że posiadają prywatny klucz deszyfrujący.

Jeśli oszuści nie odpowiedzą w ciągu sześciu godzin, ofiara powinna wysłać wiadomość na adres TheZenis @ Protonmail.com lub TheZenis@Mail2Tor.com z pomocą przeglądarki Tor. Oszuści akceptują okup w Bitcoinach poprzez portfel Bitcoin dostępny poprzez anonimową przeglądarkę TOR.

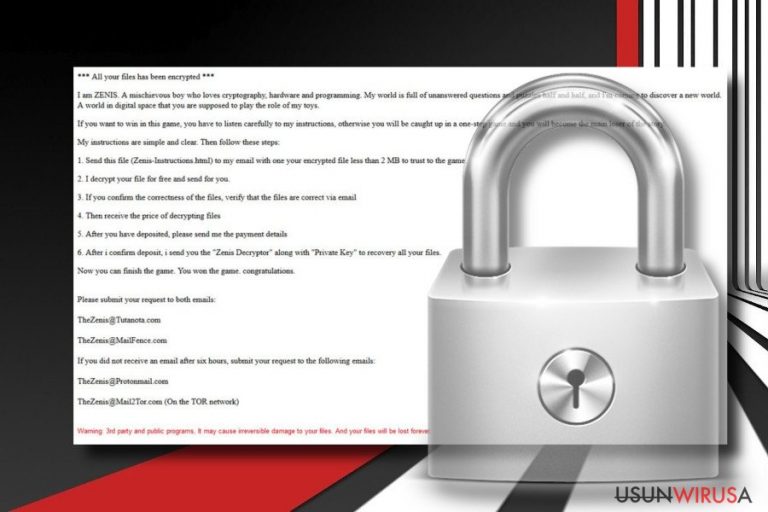

*** All your files has been encrypted ***

I am ZENIS. A mischievous boy who loves cryptography, hardware and programming. My world is full of unanswered questions and puzzles half and half, and I’m coming to discover a new world.

A world in digital space that you are supposed to play the role of my toys.

If you want to win in this game, you have to listen carefully to my instructions, otherwise you will be caught up in a one-step game and you will become the mam loser of the story.

My instructions are simple and clear. Then follow these steps:

1. Send this file (Zenis-Instructions.html) to my email with one your encrypted file less than 2 MB to trust to the game.

2. I decrypt your file for free and send for you.

3. If you confirm the correctness of the files, verify that the files are correct via email

4. Then receive the price of decrypting files

5. After you have deposited, please send me the payment details

6. After i confirm deposit, i send you the „Zenis Decryptor” along with „Private Key” to recovery all your files.

Now you can finish the game. You won the game, congratulations.

Please submit your request to both emails:

TheZenis@Tutanota.com

TheZems@MailFence.com

If you did not receive an email after six hours, submit your request to the following emails:

TheZenis@Protonmail. com

TheZenis@Mail2Tor.com (On the TOR network)

Warning: 3rd party and public programs. It may cause irreversible damage to your files And your files will be lost forever.

Darmowy dekrypter Zenis nie istnieje. Cyberprzestępcy ostrzegają, że korzystanie z zewnętrznych dekrypterów może skutkować permanentną utratą danych. Nie wiadomo, czy te groźby są prawdziwe, czy nie. Nie wiadomo także, czy dekrypter zakupiony od oszustów odblokuje Twoje pliki.

By chronić komputer przed uszkodzeniami i by mieć szansę na odblokowanie plików z pomocą kopii zapasowych, musisz usunąć ransomware Zenis z systemu. W tym celu uruchom skan zaufanym programem ochronnym posiadającym zaktualizowane definicje wirusów. My w tym celu polecamy FortectIntego, SpyHunter 5Combo Cleaner, oraz Malwarebytes.

Jeśli ransomware blokuje próbę uruchomienia antywirusa, spróbuj uruchomić system w Trybie Awaryjnym z Obsługą Sieci. Instrukcje, jak tego dokonać, znajdują się na końcu artykułu. Znajdziesz tam też kilka sposobów na odzyskanie danych, których możesz spróbować po usunięciu wirusa Zenis.

Pliki krypto-malware mogą być ukrywane w formie załączników w złośliwym spamie

Zachowanie, wygląd, strona opłat oraz dostęp do wirtualnej waluty nie różnią się od innych krypto-malware. Sposoby dystrybucji tak samo. Eksperci z Virukset.no mówią, że można chronić system przed atakami ransomware unikając podejrzanych emaili.

Wiadomości twierdzące, że pochodzą z zaufanych firm i organizacji takich, jak Amazon, Windows, ZUS, itd. zawierające załącznik w formacie .docx, .doc, .pdf, .jpg, itd. mogą być zainfekowane. Poważne ostrzeżenie o ataku ransomware następuje, gdy załączony plik domaga się włączenia obsługi makr.

Poza spamem, użytkownicy mogą pobrać tego malware’a poprzez strony zainfekowane skryptami JavaScript, fałszywe aktualizacje oraz złośliwe aplikacje z nielegalnych stron.

Instrukcja usuwania ransomware’a Zenis

Usunięcie Zenis jest jedyną opcją, jaką masz, by oczyścić system ze złośliwych plików i procesów Usunięcie wirusa jednak nie pomoże Ci odzyskać plików – będziesz w stanie jednak skorzystać z pomocy innych aplikacji i sposobów, które zamieściliśmy poniżej.

Przed rozpoczęciem odzyskiwania danych upewnij się jednak, że usunąłeś wirusa Zenis. W przeciwnym wypadku wkrótce odzyskane pliki zostaną z powrotem zablokowane. Nie ma obecnie sposobu na ręczne usunięcie tego wirusa – nie marnuj więc czasu. Uruchom anty-wirusa i spróbuj odzyskać pliki z pomocą następujących instrukcji.

Instrukcja ręcznego usuwania wirusa Zenis

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Jeśli ransomware uczynił twoje pliki bezużytecznymi, powinieneś uruchomić system w Trybie Awaryjnym z Obsługą Sieci, by być w stanie uruchomić programy ochronne:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Zenis korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Zenis. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Zenis z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez Zenis mozesz skorzystac z podanych metod aby je przywrocic

Daj szansę Data Recovery Pro

Data Recovery Pro nie jest zazwyczaj wykorzystywany do łamania szyfrów ransomware’ów – jego zadaniem jest zwykle odzyskiwanie plików usuniętych przypadkowo bądź na wskutek awarii. Okazuje się jednak dobrym programem, jeśłi chodzi o odzyskiwanie plików zablokowanych przez wiele ransomware’ów.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Zenis.

- Przywróć je

Pojedyncze pliki możesz rozszyfrować z pomocą Poprzednich Wersji systemu Windows

Użytkownicy komputerów, którzy regularnie tworzą Punkty Przywracania Systemu mogą skorzystać z tej funkcji. Choć ta opcja nie pomoże odzyskiwać całych archiwów i folderów, dasz radę samodzielnie odzyskać większość pojedynczych plików.

- Znajdź zaszyfrowany plik, który chcesz przywrócić i kliknij na nim prawym przyciskiem myszy

- Wybierz “Properties” a nastepnie przejdz do zakladki “Previous versions”

- Tutaj sprawdz dostepne kopie pliku w “Folder versions”. Powinienes wybrac wersje ktora cie interesuje i kliknac przycisk przywracania “Restore”

Odzyskaj pliki zablokowane przez Zenis z pomocą ShadowExplorera

Jeśli Zenis nie zdołał usunąćukrytych wersji plików, możesz być w stanie je odzyskać z pomocą następujących kroków:

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

Darmowy dekrypter Zenis nie jest jeszcze dostępny

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Zenis i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.