Usuń wirusa STOP (Poradnik usuwania) - zaaktualizowano, sty 2019

Instrukcja usuwania wirusa STOP

Czym jest Ransomware STOP?

Ransomware STOP jest wciąż aktywnym wirusem blokującym pliki, wykorzystującym opracowane schematy do wyłudzania pieniędzy w 2020 roku

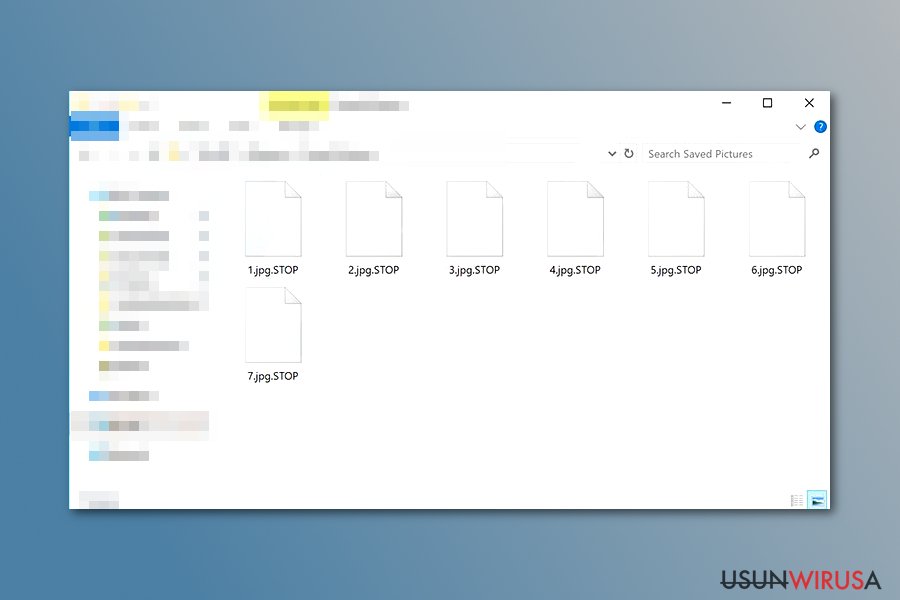

Ransomware STOP to wirus blokujący pliki, który został po raz pierwszy zauważony w grudniu 2017 roku. Malware ten korzysta z kombinacji akgorytmów AES i RSA, by szyfrować dane i dodawać rozszerzenie .STOP. Nowe wersje tego wirusa pojawiają się jednak co miesiąc. W chwili obecnej wirus dodaje następujące rozszerzenia: .SAVEfiles, .puma, .pumas, .pumax, .shadow, i .keypass. Warto też wspomnieć, że istnieją jego warianty nazwane Keypass i Djvu, które same okryły się złą sławą atakując ofiary w ponad dwudziestu krajach. W chwili obecnej, ransomware Djvu jest najaktywniejszą odmianą ransomware'a STOP i domaga się od 300 do 600 dolarów za rozszyfrowania. Malware wykorzystuje do przekazywania żądań plików _openme.txt, !readme.txt i podobnych i domaga się kontaktu pod adresami restoredjvu@firemail.cc, stopfilesrestore@bitmessage.ch, helpshadow@india.com itd,

| Podsumowanie cyberzagrożenia | |

|---|---|

| Nazwa | Ransomware STOP |

| Typ | Kryptowirus |

| Algorytmy szyfrujące | AES oraz RSA-1024 |

| Powiązane rozszerzenia plików | .STOP, .SUSPENDED , .WAITING, .CONTACTUS, .DATASTOP, .PAUSA, .KEYPASS, .WHY, .SAVEfiles, .DATAWAIT, .INFOWAIT, .puma, .pumax, .pumas, .shadow, .djvu. .djvuu. .djvus, .udjvu, .uudjvu |

| Żądanie okupu |

!!! YourDataRestore !!! txt, |

| Wysokość okupu | $300 – $600 |

| Adresy kontaktowe |

stopfilesrestore@bitmessage.ch |

| Metody dystrybucji | Złośliwy spam, zhakowane strony, exploity, ataki typu brute-force, itd. |

| Dekrypter | Pobierz tutaj (bezpośredni link) |

| Aby usunąć wirusa, zainstaluj FortectIntego i wykonaj pełny skan systemu | |

Ransomware STOP został po raz pierwszy zauważony w grudniu 2017 roku. Nowe odmiany pojawiły się jednak w sierpniu 2018, 2019, 2020 i kolejnych miesiącach. Wszystkie z nich zachowują się podobnie, lecz dodają inne rozszerzenia do atakowanych danych, prezentują nieznacznie zmienione żądania okupu i korzystają z innych adresów mailowych.

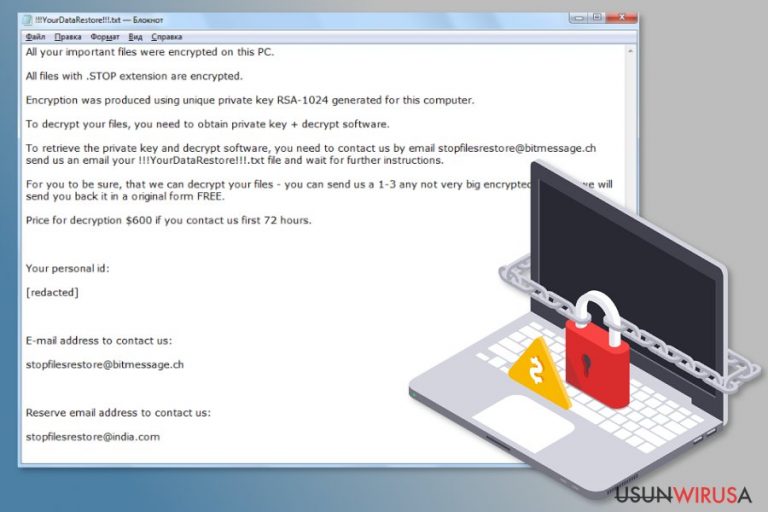

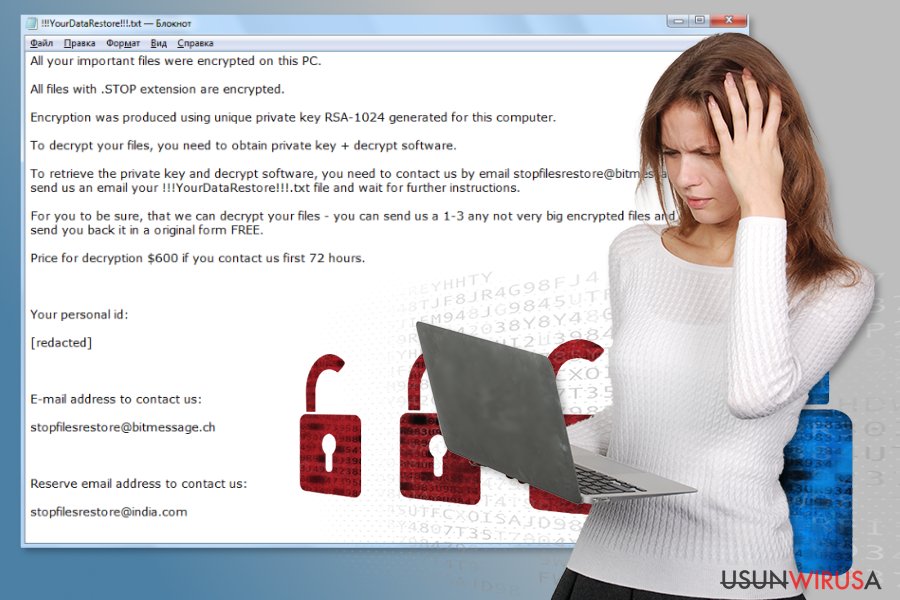

Oryginalna wersja malware'a dodaje rozszerzenie .STOP, które blokuje pliki na komputerze z systemem Windows. Jak tylko ransomware STOP ukończy procedurę szyfrowania, wirus dostarcza żądanie okupu w formie pliku “!!! YourDataRestore !!! txt”. Wiadomość od złoczyńców mówi, że ofiara ma zapłacić okup w ciągu 72 godzin.

Autorzy wirusa STOP domagają się zapłaty 600 dolarów w ciągu trzech dni. By dać dowód, pozwalają też na wysłanie 1-3 „niedużych” plików w celu testowej dekrypcji pod adresem stopfilesrestore@bitmessage.ch lub stopfilesrestore@india.com. Mogą być to jednak jedyne pliki, które odzyskasz po ataku ransomware – gdy zapłacisz okup, oszuści mogą zniknąć. Dostali od Ciebie w końcu to, czego chcieli.

Chcemy jednak podkreślić, że zapłata okupu może być ryzykownym zajęciem prowadzącym do sporych strat pieniężnych. Gdy już zapłacisz to 600 dolarów, możesz zostać zmuszony do zapłaty kolejnych kwot. Jeśli zaś się nie zgodzisz, lib zostaniesz na lodzie bez dekryptera, nike nie będzie w stanie pomóc Ci odnaleźć przestępców i odzyskać pieniądze. Lepiej więc unikać jakiegkolwiek kontaktu i sprawdzić oficjalny dekrypter STOP, który znajdziesz na końcu artykułu.

Dlatego zalecamy na chwilę obecną zapomnieć o odzyskiwaniu danych. Najważniejszym zadaniem będzie usunięcie z komputera ransomware STOP, by uczynić system bezpiecznym. W tym celu zalecamy skan urządzenia programem anty-malware typu FortectIntego, które to usunie wirusa ransomware STOP.

Ważnym jest korzystanie z profesjonalnych narzędzi, ponieważ to cyberzagrożenie może zmienić Rejestr Windows, tworzyć nowe klucze, instalować złośliwe pliki bądź wpływać na procesy systemowe. Znaczy to, że ręczne wyłączenie wirusa jest niemal niemożliwe. Jeśli chcesz znaleźć i usunąć te wpisy samemu, możesz spowodować szkody na komputerze. Nie ryzykuj!

Gdy już zajmiesz się usunięciem ransomware'a STOP, będziesz mógł bezpiecznie podpiąć dysk z kopią zapasową bądź wyeksportować ważne pliki z chmury. Jeśli nie utworzyłeś jednak kopii zapasowej i nie możesz przywrócić danych, sprawdź narzędzia, o których wspominamy na końcu artykułu. Mamy nadzieję, że odzyskają one choć część plików. Co więcej, eksperci ostatnio wydali dekrypter tego ransomware'a, który może odzyskać dane. Zamieściliśmy go na dole artykułu.

Nowe warianty ransomware'e pojawiały się praktycznie w każdym miesiącu 2020 roku

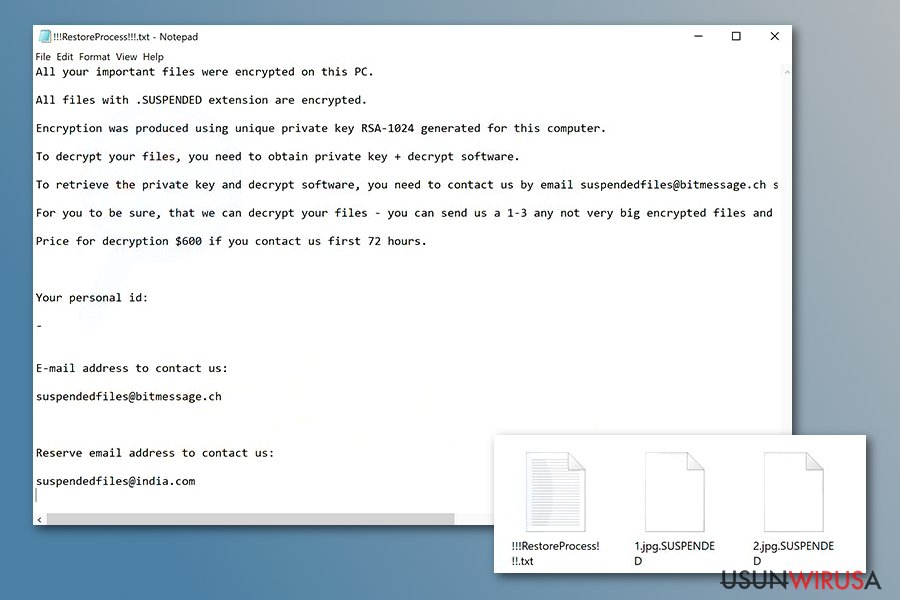

Ransomware Suspended

Na początku roku, w lutym, badacze malware informowali o odmianie malware STOP korzystającej z rozszerzenia .SUSPENDED do blokowania dokumentów, multimediów, bazy danych, archiwów i innych plików. Zachowanie tego ransomware'a jest podobne do innych wersji – pobiera jednak inne żądanie okupu po szyfrowaniu plików.

Ransomware Suspended dostarcza instrukcje w pliku tekstowym ”!!RestoreProcess!!!.txt i prosi o wysłanie unikalnego ID ofiary oraz przykładowych plików do dekrypcji pod adres suspendedfiles@bitmessage.ch lub suspendedfiles@india.com. Rozmiar okupu oraz termin zapłaty pozostaje bez zmian

Ransomware CONTACTUS

Na końcu maja kolejny wariant ransomware'a STOP pojawił się na powierzchni. Wersja ta korzysta z rozszerzenia .CONTACTUS do blokowania zaatakowanych plików. Nie tylko rozszerzenie zostało zmienione. Oszuści zmienili też nazwę pliku z żądaniem okupu – teraz plik ten jest nazwany !!!RESTORE_FILES!!!.txt. Adres kontaktowy został zaś zmieniony na decryption@bitmessage.ch oraz decryption@india.com:

All your important files were encrypted on this PC.

All files with .CONTACTUS extension are encrypted.

Encryption was produced using unique private key RSA-1024 generated for this computer.To decrypt your files, you need to obtain private key + decrypt software.

To retrieve the private key and decrypt software, you need to CONTACTUS us by email decryption@bitmessage.ch send us an email your !!!RESTORE_FILES!!!.txt file and wait for further instructions.

For you to be sure, that we can decrypt your files – you can send us a 1-3 any not very big encrypted files and we will send you back it in a original form FREE.

Price for decryption $600 if you contact us first 72 hours.Your personal id:

[redacted 40 characters]E-mail address to contact us:

decryption@bitmessage.chReserve e-mail address to contact us:

decryption@india.com

Ransomware SaveFiles

Kolejna wersja ransomware'a STOP pojawiła się we wrześniu 2018 roku. Po wykorzystaniu pliku urpress.exe jako główny plik wykonywalny, ransomware ten szyfruje dane i oznacza zablokowane pliki rozszerzeniem .SAVEfiles. Tak jak inne wersje, zagrożenie to szyfruje z wykorzystaniem algorytmów AES i RSA. Po modyfikacji pliku, ransomware umieszcza żądanie okupu nazwane !!!SAVE_FILES_INFO!!!.txt w każdym folderze zawierającym zaszyfrowane dane.

Żądanie okupu zawiera następujący tekst:

WARNING!

Your files, photos, documents, databases and other important files are encrypted and have the extension: .SAVEfiles

The only method of recovering files is to purchase an decrypt software and unique private key.After purchase you will start decrypt software, enter your unique private key and it will decrypt all your data.

Only we can give you this key and only we can recover your files.You need to contact us by e-mail BM-2cXonzj9ovn5qdX2MrwMK4j3qCquXBKo4h@bitmessage.ch send us your personal ID and wait for further instructions.

For you to be sure, that we can decrypt your files – you can send us a 1-3 any not very big encrypted files and we will send you back it in a original form FREE.

Price for decryption $500.

This price avaliable if you contact us first 72 hours.E-mail address to contact us:

BM-2cXonzj9ovn5qdX2MrwMK4j3qCquXBKo4h@bitmessage.chReserve e-mail address to contact us:

savefiles@india.comYour personal id:

Jak widzisz, twórcy wirusa twierdzą, że posiadają narzędzie do rozszyfrowywania plików i namawiają ludzi do kontaktu pod adresem mailowym savefiles@india.com. Nie powinieneś tego robić, ponieważ przestępcy nie są godni Twojego zaufania. Lepiej zastosuj się do poniższego poradnika, aby usunąć ransomware STOP. W tym celu możesz korzystać z aplikacji typu FortectIntego lub SpyHunter 5Combo Cleaner. Wykonaj pełny skan systemu, by jeszcze lepiej go oczyścić. Następnie skorzystaj z programów do odzyskiwania plików i przywróć swoje dokumenty.

Ransomware Puma

Ransomware Puma jest rozszyfrowywalnym wirusem. Jeśli zostałeś zainfekowany, możesz uznawać się za szczęściarza – masz szansę na odzyskanie plików. Tylko dane z rozszerzeniem .puma, .pumas, i .pumax mogą zostać odblokowane poprzez specjalny dekrypter (bezpośredni link) od ekspertów. Upewnij się jednak, że sprawdzisz go dopiero po usunięciu wirusa – w przeciwnym wypadku cała procedura rozpocznie się na nowo.

Będąc w systemie, wirus zostawia plik !readme.txt informujący ofiarę o obecnej sytuacji. Wcześniej, malware uruchamia procedurę szyfrującą (w tym celu wykorzystuje algorytmy AES i RSA), by sprawić, że wszystkie pliki w systemie staną się bezużyteczne. Ofierze daje się 72 dni na kontakt z hakerami. Nie powinieneś tego jednak robić, by zapobiec dalszym problemom z komputerem.

Ransomware Shadow

Na początku grudnia 2018 badacze odkryli wariant, który dodaje rozszerzenie .shadow do zainfekowanych plików. Rozszerzenie to było wcześniej wykorzystywane przez ransomware BTCWare w 2017 roku. Wygląda na to, że autorzy malware'a Shadow zaadaptowali je.

Wirus ransomware Shadow korzysta z żądania okupu !readme.txt wyjaśniającego, jak dokonać zapłaty w Bitcoinie. Oszuści oferują też rozszyfrowanie jednego pliku za darmo, by pokazać, że ich dekrypter działa. Proponują do kontaktu adresy helpshadow@india.com i helpshadow@firemail.cc, a także oferują 50% zniżki, jeśli okup zostanie zapłacony w ciągu 72 godzin od infekcji.

Jak zwykle, zalecamy unikania kontaktu z oszustami. Wirus plików .shadow może nie być rozszyfrowywalny na chwilę obecną – powinieneś poczekać na wydanie darmowego dekryptera, tak jak się stało w wypadku ransomware'a Puma.

Ransomware Djvu

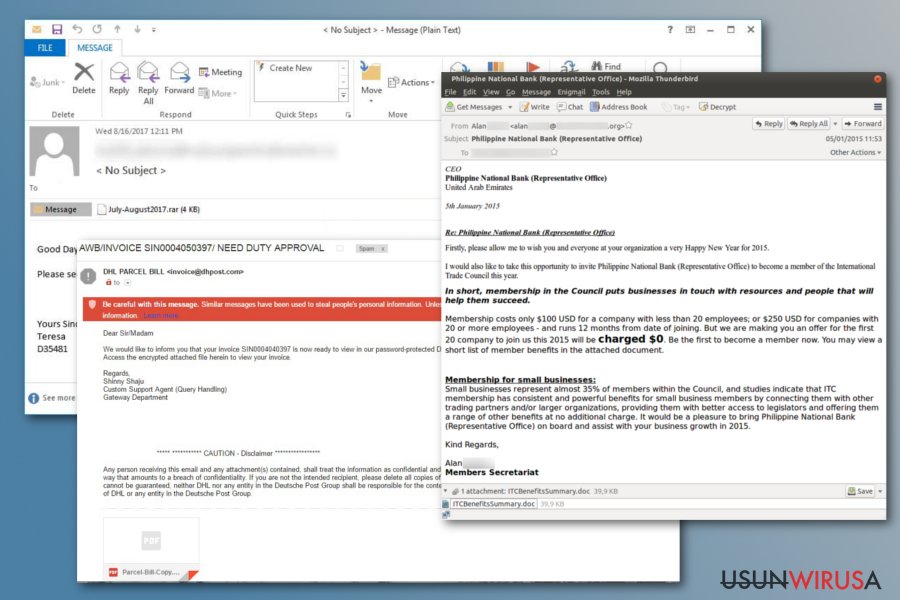

Najnowszą wersją wirusa jest ransomware Djvu, który dodaje następujące rozszerzenia:: .djvu, .djvus, .djvuu, .udjvu, .uudjvu, .djvuq, .djvur. Wirus ten już zaatakował tysiące użytkowników na całym świecie z pomocą najpopularniejszego sposobu ransomware'ów na wniknięcie do komputera – spam. Ofiary zazwyczaj otrzymują wiadomość e-mail oferującą więcej na temat paczki, rachunku, raportu lub przesyłki. Pobranie załącznika powoduje jednak wniknięcie wirusa do systemu.

Ransomware Djvu jest obecnie nierozszyfrowywalny – jedynym sposobem na odzyskanie zaszyfrowanych danych jest usunięcie wirusa, a następnie skorzystanie z zewnętrznych narzędzi. Oczywiście, jeśli utworzyłeś kopie zapasowe plików przez ich zaszyfrowaniem, powinieneś nie mieć żadnych problemów. Po prostu usuń zaszyfrowane pliki z systemu i wrzuć te prawidłowe.

Kryptowirus może dostać się do systemu, jak tylko otworzysz złośliwy spam

Plik wykonywalny wirusa zazwyczaj rozpowszechnia się poprzez złośliwy spam zawierający załączniki. Z pomocą socjoinżynierii, przestępcy nakłaniają ofiary do otwierania załączników i pozwalają malware'om na wniknięcie do systemu. Możesz rozpoznać groźną wiadomość po następujących znakach:

- Nie spodziewasz się takiej wiadomości (przykładowo: nic nie zamawiałeś z Amazona i nie spodziewasz się kuriera, który miałby dostarczyć paczkę).

- W liście brakuje danych nadawcy, logotypu czy podpisu.

- List jest pełen błędów bądź dziwnie zbudowanych zdań.

- List nie zawiera tematu, posiada pustą treść oraz załącznik.

- Treść wiadomości namawia do sprawdzenia załącznika.

- Adres nadawcy wygląda podejrzanie.

Eksperci z NoVirus.uk mówią też o tym, że malware może wniknąć do systemu, gdy użytkownik kliknie na złośliwą reklamę, pobierze uszkodzoną aplikację bądź jej aktualizację oraz na inne sposoby.

Z tego powodu użytkownicy powinni nauczyć się, jak zidentyfikować potencjalne ryzyko ukrywające się w sieci. Chcemy przypomnieć, że każdy program ochronny może zabezpieczyć komputer przed atakiem malware. Dlatego też regularne aktualizacje są obowiązkiem!

Pozbądź się ransomware'a STOP i odzyskaj pliki

Na początek, chcemy odradzić ręczne usuwanie ransomware'a. Cyberzagrożenie składa się z licznych plików i komponentów, które mogą wyglądać jak procesy systemowe. Dlatego, z łatwością możesz usunąć nie te pliki i spowodować jeszcze większe szkody. Z tego powodu musisz zdecydować się na automatyczną eliminację ransomware'a STOP.

Wirus może blokować programom dostęp, który jest potrzebny do jego usunięcia. Najpierw powinieneś więc wyłączyć wirusa uruchamiając Tryb Awaryjny z Obsługą Sieci. Poniższe instrukcje wyjaśnią, jak to zrobić. Nie ma znaczenia też, jaka wersja pojawiła się Tobie w systemie – instrukcja usuwania pozostaje taka sama.

Będąc w Trybie Bezpiecznym pobierz, zainstaluj i zaktualizuj FortectIntego, Malwarebytes lub SpyHunter 5Combo Cleaner. Następnie, uruchom pełny skan systemu i poczekaj, aż program ukończy czyszczenie, pomagając z usunięciem ransomware'a STOP. Później będziesz mógł podpiąć kopię zapasową bądź skorzystać z alternatywnych metod odzyskiwania plików.

Instrukcja ręcznego usuwania wirusa STOP

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Wykonaj te kroki, by uruchomic komputer w Trybie Awaryjnym z Obsługą Sieci. Pozwoli to na wyłączenie ransomware'a STOP:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń STOP korzystająć z System Restore

Ta metoda także jest w stanie pomóc w automatycznej eliminacji wirusa:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem STOP. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania STOP z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez STOP mozesz skorzystac z podanych metod aby je przywrocic

Spróbuj Data Recovery Pro

Oryginalnie, narzędzie to zostało stworzone do odzyskiwania plików po awarii systemu bądź przypadkowym usunięciu. Może się jednak okazać przydatne też po ataku ransomware.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu STOP.

- Przywróć je

Skorzystaj z funkcji poprzednich wersji plików Windows

Metoda ta pozwala na skopiowanie wcześniejszych wersji plików, jeśli przed atakiem była aktywowana funkcja Przywracania Systemu.

- Znajdź zaszyfrowany plik, który chcesz przywrócić i kliknij na nim prawym przyciskiem myszy

- Wybierz “Properties” a nastepnie przejdz do zakladki “Previous versions”

- Tutaj sprawdz dostepne kopie pliku w “Folder versions”. Powinienes wybrac wersje ktora cie interesuje i kliknac przycisk przywracania “Restore”

Spróbuj ShadowExplorera

ShadowExplorer może odzyskać pliki z ukrytych kopii woluminu, jeśli rasomware STOP nie usunął ich.

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

Dekrypter ransomware'a STOP został niedawno opublikowany. Możesz znaleźć go tutaj (link bezpośredni)

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed STOP i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.