Usuń wirusa PyLocky (Poradnik usuwania) - zaaktualizowano, wrz 2018

Instrukcja usuwania wirusa PyLocky

Czym jest Ransomware PyLocky?

PyLocky to kryptowirus imitujący znanego ransomware'a Locky

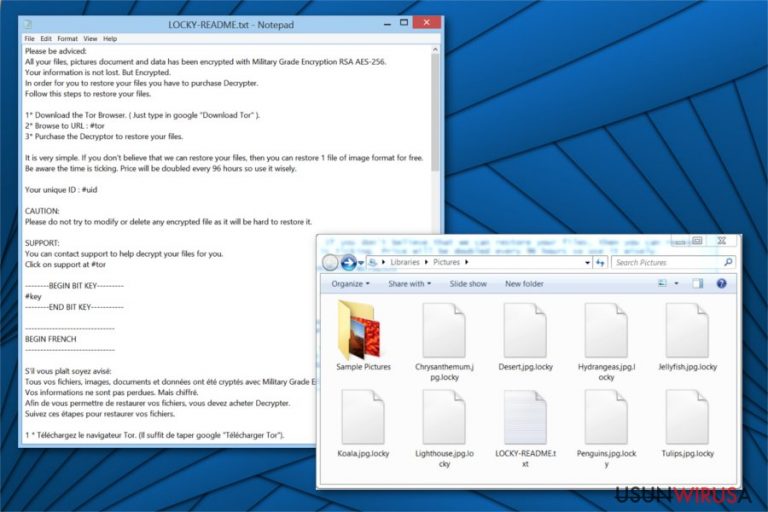

Ransomware PyLocky to niebezpieczne cyberzagrożenie stworzone do korzystania z kombinacji szyfrów AES i RSA, do szyfrowania najczęściej używanych plików na komputerze celu. Badacze notują, że ten wirus szyfrujący pliki podszywa się pod niesławnego ransomware'a Locky. Po tym, jak wirus dostanie się do systemu, oznacza zaszyfrowane informacje jednym z podanych rozszerzeń: .locky, .lockymap, .lockedfile. W rezultacie, pliki stają się nie do uzytku. Ofiary otrzymują także żądanie okupu nazwane LOCKY-README.txt informujące o możliwej dekrypcji oraz domagające się okupu w Bitcoinach. Infekcja ta może korzystać też z nazwy Locky Locker i dostawać się do systemu jako plik lock.exe bądź Facture_25.07.2018_991030.exe. W sierpniu 2018 roku, wirus PyLocky pojawił się z nową wersją zawierającą rozszerzenie .lockedfile. Malware aktywnie atakuje Francję z pomocą spamu wysyłanego poprzez ouisorties[.]fr. Najnowsza wersja jest jednak dostępna w czterech językach: angielskim, francuskim, włoskim i koreańskim.

| Nazwa | PyLocky |

|---|---|

| Typ | Ransomware |

| Znany też jako | Locky Locker |

| Poziom zagrożenia | Wysoki. Może modyfikować system |

| Pliki wykonywalne | lock.exe; Facture_25.07.2018_991030.exe |

| Kryptografia | AES oraz RSA |

| Rozszerzenia plików | .locky; .lockedfile, .lockymap |

| Żądanie okupu | LOCKY-README.txt |

| Dystrybucja | System może zostać zainfekowany poprzez liczny spam |

| Eliminacja | Najbezpieczniejszym sposobem na pozbycie się wirusa Locky Locker jest skan komputera programem FortectIntego bądź innym zaufanym antywirusem |

Zazwyczaj, PyLocky może dostać się do systemu, gdy użytkownik otworzy złośliwy załącznik mailowy zawierający wirusa. Potem, krypto-malware zaczyna szyfrować informacje na komputerze i czyni go bezużytecznym.

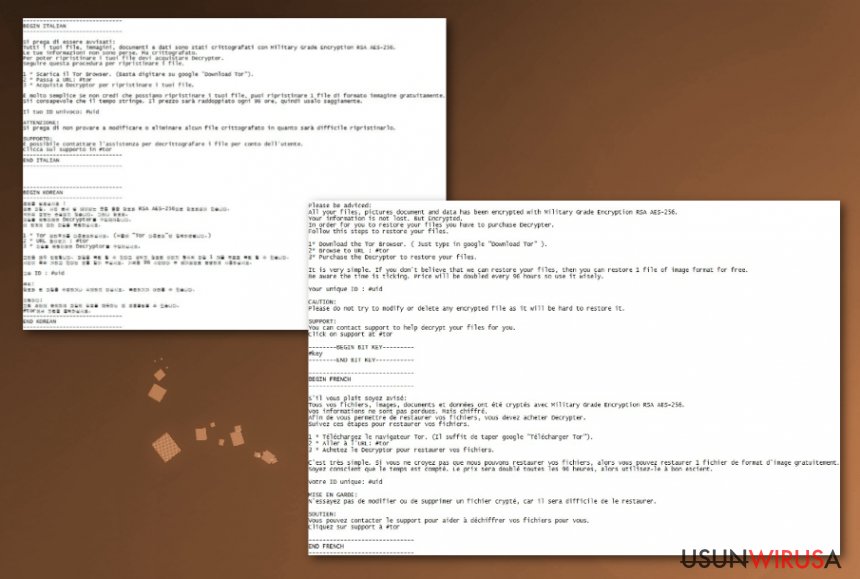

Po udanym szyfrowaniu, ransomware umieszcza żądanie okupu w każdym folderze systemu zawierającym zaszyfrowane pliki. Najnowsza wersja ransomware'a PyLocky korzysta z żądania okupu napisanego w czterech językach – wiadomość jest najpierw w języku angielskim – następne są wersje francuska, włoska i koreańska.

Angielska treść żądania okupu wygląda następująco:

Please be adviced:

All your files, pictures document and data has been encrypted with Military Grade Encryption RSA AES-256.

Your information is not lost. But Encrypted.

In order for you to restore your files you have to purchase Decrypter.

Follow this steps to restore your files.1* Download the Tor Browser. ( Just type in google „Download Tor” ).

2* Browse to URL : [URL to a TOR-based page]

3* Purchase the Decryptor to restore your files.It is very simple. If you don't believe that we can restore your files, then you can restore 1 file of image format for free.

Be aware the time is ticking. Price will be doubled every 96 hours so use it wisely.

Przestępcy informują, że dane użytkownika są zaszyfrowane wojskowymi szyframi – osoba musi zapłacić okup w zamian za dekrypter Locky Locker. Ofiara musi też pobrać przeglądarkę Tor i zakupić dekryptor za bitcoiny. Te dokładne instrukcje pozwalają hakerom pozostać anonimowymi – nielegalne transakcje nie mogą być wyśledzone aż do atakujących.

Eksperci zalecają jednak ofiarom PyLocky'ego nie płacić okupu. Nawet, jeśli akcja jest przekonująca, gdyż przestępcy sugerują podwajanie kosztu co 96 godzin, istnieją alternatywne sposoby na odzyskanie danych. Dodatkowo, cybeprzestępcy nie są osobami, którymi powinieneś ufać.

Wirus ten jest żywy i aktualizowany – znaczy to, że musisz zachować ostrożność prze każdej wersji ransomware'a PyLocky. Najnowsza odmiana, według cyberekspertów, atakuje Francję. Nawet, jeśli najwięcej ofiar pochodzi z tamtego kraju, istnieje ryzyko rozszerzenia się tego wirusa na cały świat.

Badacze wskazują, że w większości przypadków zaczęto wymuszać większą liczbę pieniędzy po wyrażeniu zgody na pierwotną kwotę. Co więcej, po transakcji wielu użytkowników nie otrzymało obiecanego dekryptera. Dlatego powinieneś powstrzymywać się od zapłaty okupu oraz usunąć ransomware'a PyLocky, jeśli znalazłeś rozszerzenia .lockedfile, .lockymap i podobne dodane do Twoich plików.

Po usunięciu ransomware'a PyLocky będziesz w stanie użyć alternatywnego sposobu na odzyskanie plików. Nasi eksperci przygotowali listę narzędzi, które mogą pomóc odzyskać pliki zaszyfrowane przez ransomware. Najpierw jednak musisz wyeliminować infekcję. W tym celu przeskanuj komputer z pomocą FortectIntego bądź innego programu antywirusowego.

Pliki wykonywalne ransomware ukrywają się w spamie

Ci, którzy się zastanawiają, jak ich komputery zostały zainfekowane ransomware'm powinni wiedzieć o najpowszechniejszym sposobie dystrybucji pozwalającym przestępcom na przejmowanie innych urządzeń. Większość wirusów szyfrujących pliki rozpowszechnia się poprzez kampanie malspamowe.

Innymi słowy, hakerzy ukrywają ransomware'y pod postacią wiarygodnych i niewinnie wyglądających plików, a następnie załączają je do spamu. W większości przypadków, użytkownicy mogą otrzymywać złośliwe listy, pochodzące ze znanych przedsiębiorstw bądź instytucji rządowych.

Po otwarciu załącznika, zostawia on malware i zaczyna szyfrować dane. Dlatego też użytkownicy powinni monitorować skrzynkę odbioerczą i nigdy nie klikać na jakiekolwiek podejrzane pliki. Warto też zaopatrzyć się w antywirusa z ochroną czasu rzeczywistego, by unikać ataków ransomware.

Wyłącz wirusa PyLocky zanim więcej plików zostanie zaatakowanych

Warto zrozumieć, jak niebezpieczne są ransomware'y oraj jak ważne jest szybkie usunięcie PyLocky'ego. W przeciwnym wypadku ten krypto-wirus może zablokować ważniejsze pliki bądź wprowadzić na system złośliwsze aplikacje.

W celu usunięcia ransomware'a PyLocky, musisz zasięgnąć pomocy profesjonalistów. Zalecamy instalację zweryfikowanego narzędzia, które przeskanuje, zidentyfikuje i usunie komponenty powiązane z ransomware. Badacze sugerują korzystanie z FortectIntego lub Malwarebytes – są to łatwe w użyciu programu, które ukończą całą procedurę w ciągu kilku minut.

Po deinstalacji ransomware'a PyLocky, przejdź do odzyskania danych. Istnieją profesjonalne programy stworzone, by pomóc ofiarom krypto-malware'ów. Instrukcje, jak tego dokonać, znajdują się na końcu tego artykułu.

Instrukcja ręcznego usuwania wirusa PyLocky

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ransomware PyLocky może uniemożliwiać działanie antywirusa. W tym celu musisz wyłączyć wirusa, uruchamiając komputer w Trybie Awaryjnym:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń PyLocky korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem PyLocky. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania PyLocky z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez PyLocky mozesz skorzystac z podanych metod aby je przywrocic

Użyj Data Recovery Pro, by odzyskać pliki zaszyfrowane przez Locky Lockera

Program ten jest stworzony do odzyskiwania danych, które zostały przypadkowo usunięte bądź utracone w inny sposób.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu PyLocky.

- Przywróć je

Funkcja Poprzednich Wersji plików Windows pozwala odzyskiwać informacje

Jeśli przed atakiem malware była włączona funkcja Przywracania Systemu, użytkownicy mogą cofnąć się w czasie i odzyskać dostęp do zaszyfrowanych danych.

- Znajdź zaszyfrowany plik, który chcesz przywrócić i kliknij na nim prawym przyciskiem myszy

- Wybierz “Properties” a nastepnie przejdz do zakladki “Previous versions”

- Tutaj sprawdz dostepne kopie pliku w “Folder versions”. Powinienes wybrac wersje ktora cie interesuje i kliknac przycisk przywracania “Restore”

ShadowExplorer może pomóc ofiarom ransomware'a

Program ten korzysta z ukrytych kopii woluminu, by odzyskiwać zaszyfrowane informacje. Jeśli ransomware PyrLocky nie usunął ich ani nie uszkodził w inny sposóv, użytkownikom zaleca się skorzystanie z tego narzędzia.

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

Dekrypter Locky Locker'a wciąż znajduje się w fazie produkcji.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed PyLocky i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.