Usuń wirusa NMCRYPT (Instrukcj usuwania) - Zawiera Metody Odszyfrowywania

Instrukcja usuwania wirusa NMCRYPT

Czym jest Ransomware NMCRYPT?

NMCRYPT to krypto-ransomware domagające się zapłaty prawie 7000 dolarów w Bitcoinach

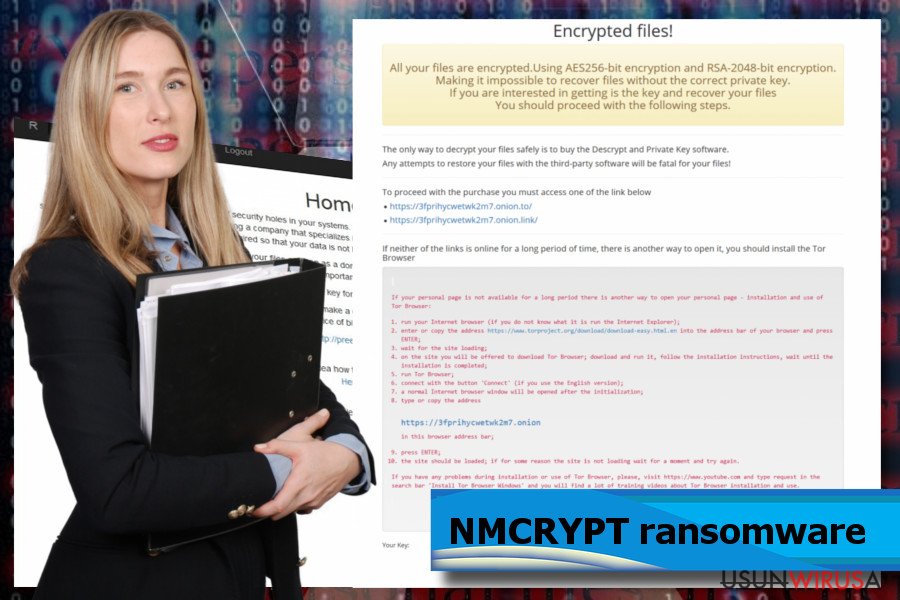

NMCRYPT to niebezpieczny wirus krypto-ransomware obecnie rozpowszechniany przez niezabezpieczoną usługę pulpitu zdalnego, złośliwe załączniki emailowe oraz fałszywe aktualizacje. Jego twórcy wykorzystują szyfry AES-256 i RSA-2048 do przejmowania plików ofiary. NMCRYPT jest znany z atakowania filmów, muzyki, zdjęć, dokumentów, baz danych oraz prezentacji. Zaszyfrowane pliko otrzymują rozszerzenie .NMCRYPT, które jest powodem, dla którego wirus jest też znany jako wirus rozszerzenia .NMCRYPT. Po udanym ataku, ofierze przedstawiane jest żądanie okupu zwane Recover your files.html domagające się 6,705.02 dolarów okupu w Bitcoinach.

| NMCRYPT | |

|---|---|

| Klasyfikacja | Ransomware |

| Poziom zagrożenia | Wysoki. Blokuje pliki osobiste i blokuje ustawienia systemowe. Darmowy dekrypter nie jest dostępny. |

| Objawy | Utrata dostępu do plików osobistych. Rozszerzenie zmienione na .NMCRYPT. Każdy folder zawiera plik Recover your files.html |

| Rozmiar okupu | $6705.02 w Bitcoinach |

| Zastosowane szyfry | AES-256 and RSA-2048 |

| Możesz automatycznie usunąć NMCRYPT. Pobierz FortectIntego i uruchom pełny skan systemu | |

NMCRYPT to drugi wirus ransomware po Vurtenie domagający się dużego okupu w zamian za dekryptera. Zazwyczaj, rozmiar okupu znajduje się pomiędzy 200 i 500 dolarów i nie przekracza 2000 dolarów. Wygląda więc na to, że mamy do czynienia z prawdziwym wyłudzaczem.

Ransomware NMCRYPT został zobaczony w środku kwietnia 2018. Rozpoznany jest on jako Generic.Ransom.XRatLocker.5E892A47, Ransom.Haknata.S1240226, Ransom_AIRACROP.SM bądź Trojan.Win32.Deshacop.enxprt przez zaufane antywirusy. Wygląda na to, że wirus atakuje głównie anglojęzycznych użytkowników.

Badacze ransomware zdołali już przeanalizować infekcję oraz znegować jego pochodzenie. Gdy jedni mówią, że wirus jest pochodną ransomware'a NMoreira, inni mówią, że to kolejne krypto-malware bazujące na otwartym kodzie HiddenTear. Faktem jest, że wirus NMCRYPT szyfruje pliki w sposób nie możliwy do rozszyfrowania bez zapłaty okupu.

Po instalacji, wirus otwiera Wiersz Poleceń z uprawnieniami administracyjnymi i uruchamia skrypt usuwający ukryte kopie plików, które są domyślnie tworzone przez system Windows. Poza ty dezaktywuje on wszystkie poprzednie wersje systemu stworzone poprzez funkcję Windows Recovery. W taki sposób hakerzy minimalizują szansę na odblokowanie plików zaszyfrowanych przez NMCRYPT oraz maksymalizują przychód.

Pliki osobiste są blokowane z pomocą kluczy AES-256 i RSA-2048, które pozwalają hakerom na zastosowanie silnego szyfrowania. Wspomniana kombinacja dwóch warstw szyfrowania czyni pliki praktycznie nierozszyfrowywalnymi ręcznie. Dlatego hakerzy pytają się o przelanie 6705.02 $ w Bitcoinach poprzez przeglądarkę Tor i skorzystanie z portfelu Bitcoin, by uzyskać unikalny identyfikator potrzebny do rozszyfrowania.

By potwierdzić swoją wiarygodność, cyberprzestępcy proponują ofierze wybranie kilku zaszyfrowanych plików DOC, XLS, XML lub JPG, których rozmiar nie przekracza 2MB oraz wysłanie ich poprzez kanał http://wikisend.com/.

Ofiara może znaleźć informacje na ten temat w pliku Recover your files.html, pojawiającym się domyślnie na każdym folderze pulpitu. Zawiera on instrukcje, jak pobrać przeglądarkę Tor oraz kilka linków prowadzących do stron zakupu Bitcoinów:

Encrypted files!

All your files are encrypted.Using AES256-bit encryption and RSA-2048-bit encryption.

Making it impossible to recover files without the correct private key.

If you are interested in getting is the key and recover your files

You should proceed with the following steps.

The only way to decrypt your files safely is to buy the Descrypt and Private Key software.

Any attempts to restore your files with the third-party software will be fatal for your files!

Important use Firefox or Chrome browser

To proceed with the purchase you must access one of the link below

https://lylh3uqyzay3lhrd.onion.to/

https://lylh3uqyzay3lhrd.onion.link/

If neither of the links is online for a long period of time, there is another way to open it, you should install the Tor Browser

If your personal page is not available for a long period there is another way to open your personal page – installation and use of Tor Browser, etc.

Jeśli twój komputer został zaatakowany przez tego wirusa, nie płać przesadzonego okupu – nie ma w końcu gwarancji, że hakerzy pozostawią Cię bez klucza. Najlepszym sposobem na poradzenie sobie z ransomwarem jest jego eliminacja, a następnie odzyskanie danych z pomocą odpowiednich aplikacji. Dlatego namawiamy do odzyskania danych z pomocą FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes.

Nie przejmuj się, jeśli usunięcie NMCRYPT jest zablokowane przez komponenty ransomware'a. By obejść blokadę, powinieneś uruchomić system w Trybie Awaryjnym, a tam uruchomić antywirusa. Poradniki do tego znajdziesz na dole artykułu.

Hakerzy korzystają z wielu metod dystrybucji do rozpowszechniania ransomware

Wirusy ransomware to najgroźniejsze cyberzagrożenia 2018 roku. Zajmują tą pozycję już od dekady i nie wygląda na to, żeby sytuacja miała się zmienić w niedalekiej przyszłości. Wzrastająca liczba ataków może zostać wyjaśniona mnogością sposobów dystrybucji ransomware'ów, wykorzystywanych przez hakerów. Obecnie zaś głównymi metodami dystrybucji, wskazanymi przez semvirus.pt są:

- Załączniki w spamie. Formaty DOC, DOCX, PDF, PNG i JPG. Zazwyczaj udają one wiadomości ze znanych instytucji i przedsiębiorstw takich, jak Urząd Skarbowy, Amazon, eBay itd. i mówią o takich tematach, jak obligacje, długi, faktury czy paczki.

- Zestawy exploitów. Hakerzy korzystają ze specjalnego oprogramowania, by atakować podatności systemu. Dana luka służy następnie za furtkę dla ransomware'a. Exploity mogą podróżować wraz z aktualizacjami takiego oprogramowania, jak Adobe czy Flash.

- Niezabezpieczone usługi Zdalnego Pulpitu. Oszuści często dają radę ujawnić hasła RDP sieci, a przez to mogą dostać się do komputera z pomocą uprawnień sysadmina..

- Fałszywe aktualizacje oprogramowania. Oszuści mogą stworzyć fałszywą aktualizację przeglądarki, Windowsa Javy, Flash Playera, a nawet czcionek, i wyświetlają ja na shakowanej stronie. Jeśli niczego nie spodziewający się użytkownik kliknie na przycisk Download, uruchomi on ransomware.

Choć jest wiele innych sposobów rozpowszechniania się ransomware'ów, te cztery są najczęściej używane. Zachowaj więc ostrożność korzystając z sieci i upewnij się, że masz aktywowanego antywirusa.

Instrukcja usuwania wirusa ransomware NMCRYPT

Nie próbuj usuwać NMCRYPT samemu, gdyż to niemożliwe. Malware ten uruchamia wiele komend i skryptów, by zmienić ustawienia systemu i zagnieździć się w nim głęboko, by uniknąć eliminacji. Poza tym, instaluje on paczkę powiązanych plików i uruchamia kolejne złośliwe procesy.

Jedynym sposobem na usunięcie NMCRYPT jest pobranie profesjonalnego programu anty-malware bądź aktualizacja tego już działającego w systemie. Następnie pozwól skanerowi tego programu wykonać swoje zadanie. Jeśli komponenty wirusa blokują narzędzie, skorzystaj z poniższego poradnika:

Instrukcja ręcznego usuwania wirusa NMCRYPT

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Aby uruchomić system w Trybie Awaryjnym z Obsługą Sieci, skorzystaj z poniższych instrukcji. Następnie spróbuj uruchomić swojego anty-malware'a. Nie zapomnij go jednak wcześniej zaktualizować.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń NMCRYPT korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem NMCRYPT. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania NMCRYPT z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plNMCRYPT to ryzykowna cyberinfekcja, która została stworzona przez doświadczonych hakerów. Bez względu na to, jest sposób na odzyskanie plików z pomocą aplikacji zewnętrznych. Niestety, nie będziesz mógł skorzystać z ukrytych kopii plików ani funkcji Przywracania Systemu, gdyż wirus kasuje pliki odpowiedzialne za wykorzystanie tych funkcji.

Jezeli twoje pliki zostaly zaszyfrowane przez NMCRYPT mozesz skorzystac z podanych metod aby je przywrocic

Pobierz Data Recovery Pro

Data Recovery Pro to najlepsze rozwiązanie do odzyskiwania plików po ataku ransomware. Narzędzie to zawiera potężny silnik skanujący, który jest w stanie odzyskać nawet i zakodowane pliki.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu NMCRYPT.

- Przywróć je

Obecnie nie istnieje żaden dekrypter NMCRYPT

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed NMCRYPT i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.