Usuń Js Miner (Poradnik usuwania) - Darmowe instrukcje

Instrukcja usuwania Js Miner

Czym jest Js Miner?

Js Miner – prawdziwy program wydobywający kryptowalutę wykorzystywany przez hakerów

Js Miner to kopacz kryptowaluty, który może być wykorzystywany przez posiadaczy stron internetowych do monetyzacji mocy komputerów (procesora i karty graficznej) odwiedzających. Korzysta on z kodu JavaScript, by wydobywać Monero, gdy użytkownik odwiedza określoną stronę. Niestety, złoczyńcy nauczyli się, jak wykorzystywać kod wydobywający kryptowalutę i zaczęli go nielegalnie wprowadzać na strony, bez wiedzy użytkowników. Może to zaś wpłynąć na każdego zainfekowanego trojnem – spowolnienia i awarie stają się normą, a także ogólna wydajność komputera znacząco spada. Malware posiada wilka wersji i rozpowszechnia się głównie poprzez złośliwe strony.

| PODSUMOWANIE | |

| Nazwa | Js Miner |

| Rodzaj | Koń trojański |

| Podrodzaj | Krypto-kopacz |

| Odmiany |

|

| Objawy | Zwiększone zużycie procesora i karty graficznej; spowolnienia, awarie komputera |

| Dystrybucja | Złośliwe lub zainfekowane strony, spam |

| Głowne zagrożenia | Może prowadzić do uszkodzenia sprzętu, innych infekcji malware, kradzieży cennych danych |

| Eliminacja | Pobierz i zainstaluj FortectIntego lub SpyHunter 5Combo Cleaner |

W przeciwieństwie do prawdziwych kopaczy kryptowaluty, wirus JS:Miner działa na urządzeniu za każdym razem, gdy zostaje uruchomiony. Od razu, gdy złośliwa zawartość zostaje uruchomiona i umieszczona w folderze AppData, Temp, Windows czy inny, wirus modyfikuje pewne ustawienia i zaczyna planować zadana z uprawnieniami administracyjnymi bez Twojej zgody. Bez wątpienia, usunięcie Js Minera jest potrzebne, gdyż przedłużone funkcjonowanie aplikacji może zniszczyć sprzęt.

Tak szybko, jak malware ulokuje się na komputerze, zaczną się następujące symptomy:

- Poważnie zwiększone zużycie procesora i karty graficznej (ponad 70%);

- Stałe zawieszania się i awarie;

- Źle działające oprogramowanie;

- Obniżona wydajność komputera, itd.

Ważnym jest rozpoznanie tych symptomów i nie pomieszanie ich z awariami spowodowanymi wiekiem sprzętu. W tym celu, powinieneś wykonać skan komputera programem FortectIntego, SpyHunter 5Combo Cleaner, bądź inną aplikacją anty-malware. Jest ona w stanie wykryć, czy twój komputer jest zainfekowany.

Trojan Js Miner – funkcjonalność

Głównym celem cyberprzestępców jest zainfekować tak dużo komputerów, jak to tylko możliwe – łącząc wszystkie zainfekowane urządzenia do jednego złoża. Wraz z wzrostem liczby zaatakowanych komputerów, rośnie więc liczba wydobywanej kryptowaluty, co skutkuje większymi przychodami dla hakerów (więcej żetonów ląduje do tego samego portfela w tym samym czasie).

W niektórych przypadkach, wirus JS:Miner może działań na zaatakowanej maszynie bez plików, wykorzystując w zamian przeglądarkę. Zwiększa to pozostawalność wirusa i pozwala u na automatyczną aktualizację, a nawet na tworzenie swoich kopii. Przez to może działać nawet, jeśli usuniesz główny plik wykonywalny JS Minera. Dlatego też oprogramowanie ochronne jest tak ważne – może ono wykryć wszystkie komponenty ukrywające się głęboko w plikach systemowych.

Poza wydobywaniem kryptowaluty, malware jest też w stanie wykradać informacje osobiste (np hasła), zapisywać wciśnięte przyciski, zbierać informacje o sieci i systemie, a nawet robić zrzuty ekranu Twojego pulpitu. Bez wątpienia, powinieneś usunąć JS:Minera od razu po zauważaniu czegoś podejrzanego – hakerzy mogą wykraść pieniądze i tożsamość, a także uszkodzić sprzęt.

Odmiany Js Minera

Istnieje wiele wariantów tego wirusa, lecz najbardziej rozpowszechnionymi są JS:Miner-C oraz JS/CoinMiner. Do tej pory eksperci znaleźli następujące wersje:

- JS:MINER-A

- JS:MINER-B

- JS:MINER-C

- JS:MINER-D

- JS:MINER-E

- JS:MINER-F

- JS:MINER-G

- JS:MINER-H

- JS:MINER-I

- JS/CoinMiner

Głównym zadaniem wszystkich takich wirusów jest ciche wydobywanie kryptowaluty w komputerze. Niektóre odmiany mają jednak też swoje dodatkowe funkcje.

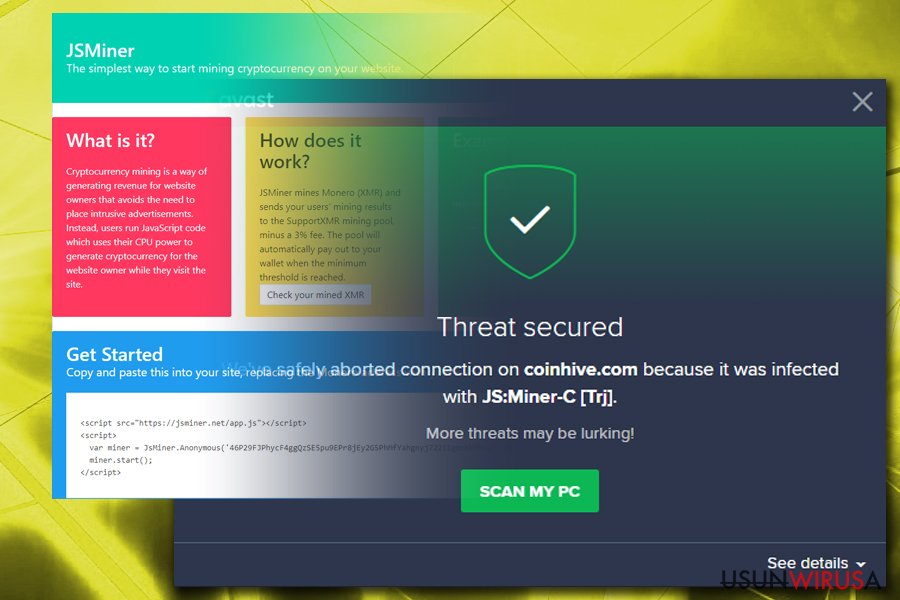

JSMiner-C

JSMiner-C to najpopularniejsza odmiana umieszczana na maszynach użytkowników. Malware wykorzystuje kartę graficzną oraz procesor do aktywności krypto-wydobywczej. Podczas działania, chłodzenie komputera działa na najwyższych obrotach, a ten może stać się nad wyraz gorący. Niestety, czasem ciężko wykryć rzeczywiste zużycie procesora, gdyż nie jest ono pokazane w Menedżerze Zadań. Sugerujemy użytkownikom pobranie i instalację zewnętrznych aplikacji (takich jak CPU-Z lub Core Temp) zdolnych do szczegółowego sprawdzenia każdego komponentu komputera.

JS/CoinMiner

Ta wersja także korzysta z JavaScriptu, by przejmować urządzenia. Jest ona podobna do innych odmian tego malware'a z jednym wyjątkiem – poza zwiększonym zużyciem komputera i karty graficznej nie wykazuje innych objawów. JS/CoinMiner stara się ukrywać tak długo, jak to tylko możliwe i po cichu wydobywać kryptowalutę. Dodatkowo, wariant ten pozwala innym wirusom na niezauważane dostawanie się do komputerów i zagnieżdża się głęboko w systemie. Lekiem na to cyberzagrożenie są narzędzia antymalware – tak samo, jak w wypadku innych odmian.

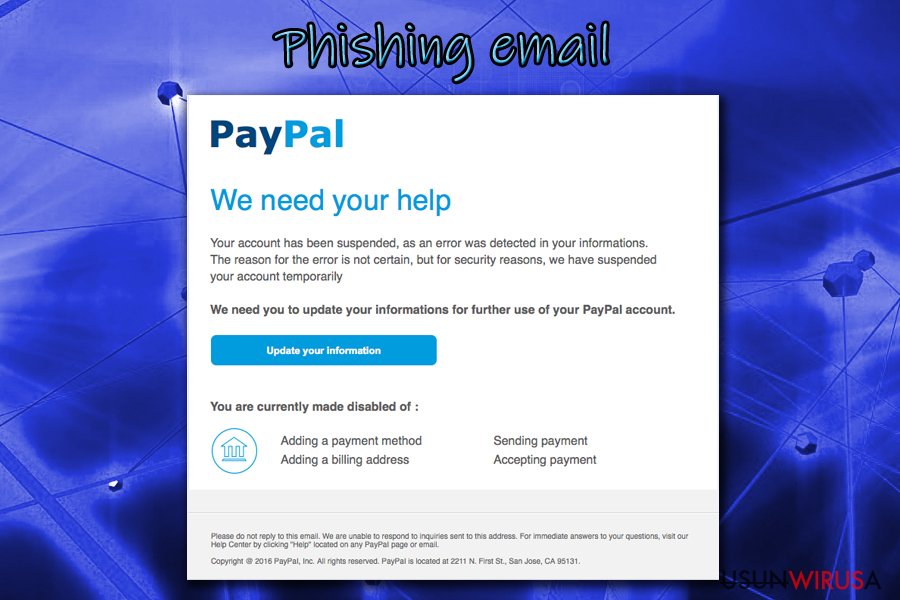

Różne drogi rozpowszechniania się koni trojańskich

Konie trojańskie to skryty rodzaj wirusa posiadający wiele sposobów dystrybucji. Jednym z nich są spreparowane załączniki w spamie. Jeśli jesteś osobą otwierającą każdy email – uważa, gdyż z pomocą kilku kliknięć możesz zarazić swój komputer. Szczególnie, jeśli otworzysz załącznik maila phishingowego myśląc, że jest to normalna wiadomość. Bądź ostrożny, gdyż cyberprzestępcy korzystają z technik socjoinżynieryjnych, by zwodzić ofiary i sprawiać, by klikały one na spreparowany link lub złośliwy dokument .txt, .pdf, .doc bądź inny. Przykładowy mail tego typu wygląda następująco:

Claim Your Tax Refund Online

Dear Taxpayer,

We identified an error in the calculation of your tax from the last payment amounting to $319.95. In order for us to return excess payment, you need to create a e-Refund account after which the funds will be credited to your specific bank account.

Please click „Get Started” below to claim your refund:

Get Started

Podejrzewaj każdą wiadomość – nawet, jeśli wygląda wiarygodnie. W większości wypadków twój dostawca mailowy oznaczy podejrzane wiadomości jako spam – nie ignoruj tych oznak.

Dodatkowo, trojany mogą wniknąć do komputerów poprzez:

- podejrzane lub zhakowane strony;

- strony z torrentami lub udostępniające pliki;

- przepakowane lub scrackowane oprogramowanie;

- złośliwe linki i reklamy

- fałszywe aktualizacje, itd.

Pozbądź się Js Minera z pomocą potężnego oprogramowania ochronnego

Konie trojańskie są szczególnie złośliwe i często posiadają skomplikowany kod (jak już wspomnieliśmy, niektóre odmiany potrafią pozostać na systemie nawet, jeśli usunęło się główny plik wykonywalny). Dlatego też, próba ręcznego usunięcia Js Minera nie jest dobrym pomysłem i powinna być wykonywana tylko przez osoby z odpowiednimi umiejętnościami informatycznymi.

Dlatego też, eksperci cyberbezpieczeństwa zalecają użytkownikom automatyczne usunięcie JS:Minera. Wystarczy instalacja FortectIntego, SpyHunter 5Combo Cleaner lub innego dobrego programu anty-malware, jego aktualizacja i pełny skan systemu. Jako, że trojany potrafią wyłączać antywirusy, najlepiej to zrobić w Trybie Awaryjnym z Obsługą Sieci tak, jak wyjaśniliśmy poniżej.

Instrukcja ręcznego usuwania Js Miner

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Aby upewnić się, że wirus nie przeszkadza w normalny funkcjonowanie programowania ochronnego, wejdź w Tryb Awaryjny z Obsługą Sieci:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Js Miner korzystająć z System Restore

Możesz też pozbyć się Js Minera z pomocą Przywracania Systemu:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Js Miner. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Js Miner i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.