Usuń Trojan:Win32/Ymacco (Poprawione instrukcje) - Aktualizacja 2021

Instrukcja usuwania Trojan:Win32/Ymacco

Czym jest Trojan:Win32/Ymacco?

Trojan Ymacco to malware, które może otworzyć backdoory i narazić użytkowników na wejście na złośliwe strony internetowe

Trojan:Win32/Ymacco to bardzo niebezpieczna cyberinfekcja, której celem jest wprowadzanie złośliwych skryptów na zainfekowane urządzenia, pobieranie innych niebezpiecznych programów, manipulowanie wydajnością systemu, przekierowywanie ruchu użytkowników na zainfekowane strony i nie tylko. Krótko mówiąc, może ona zainicjować różne ryzykowne działania na komputerze hosta, więc zalecane jest jej jak najszybsze usunięcie.

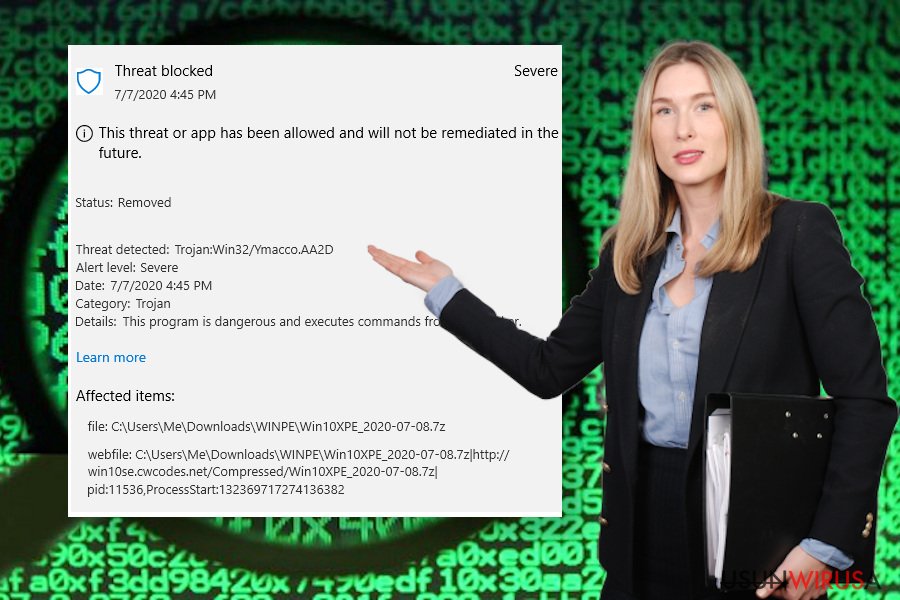

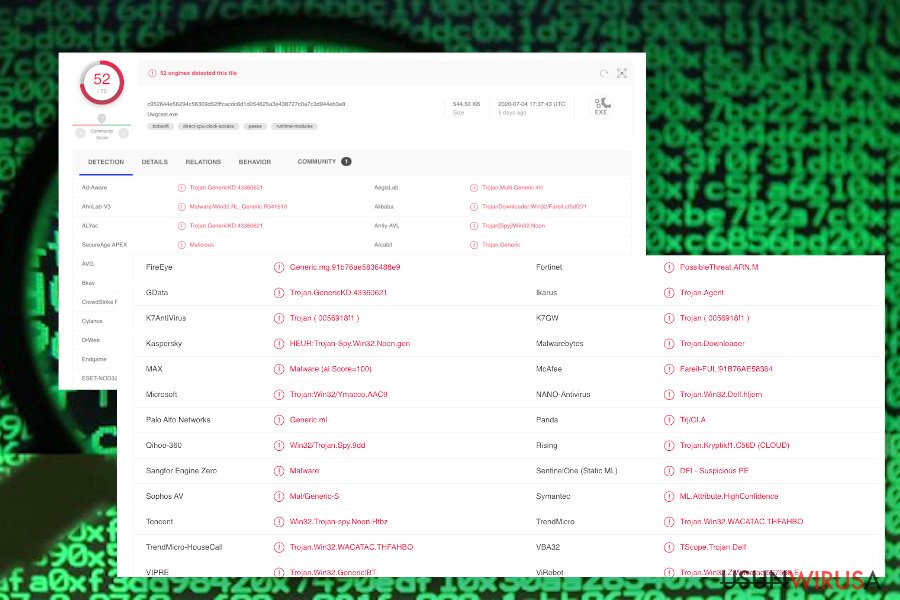

Ten trojan został zaprojektowany w wyrafinowany sposób, dlatego jest w stanie potajemnie zainfekować urządzenia za pośrednictwem e-maili ze spamem, pirackiego oprogramowania, cracków i podobnych treści. Po instalacji rozpoczyna on złośliwe procesy, a jednym z najbardziej znanych jest Uwgcset.exe. Ten proces jest zwykle mocno zaciemniony, by uniknąć wykrycia. Niemniej jednak pełne skanowanie za pomocą profesjonalnego oprogramowania antywirusowego zazwyczaj kończy się ostrzeżeniem użytkowników o Trojan:Win32/Ymacco.AAC9, Win32/TrojanDownloader.Delf.CYB, Trojan.GenericKD.43360621 lub o podobnym wykryciu.

Niestety – wirus Ymacco jest niezwykle zwodniczy, ponieważ nie ujawnia swojej obecności w sposób bezpośredni. Może przez dłuższy czas ukrywać się w systemie pozostając niezauważony, dopóki użytkownik nie odnotuje takich znaków, jak wysokie obciążenie procesora przez podejrzane pliki, nieznane pliki w losowych folderach, przekierowania do takich stron, jak z.whorecord.xyz, a.tomx.xyz, pushwelcome.com, pushtoday.icu i innych działań. Tego typu malware może spowodować poważne problemy, jak np. infiltracja spyware lub ramsomware, więc powinieneś niezwłocznie usunąć tego trojana.

| Nazwa | Trojan Ymacco |

| Typ | Trojan |

| Zagrożenie | Ten trojan stwarza zagrożenie dla użytkowników zainfekowanego komputera, inicjując regularne przekierowania do zainfekowanych domen, uruchamiając złośliwe procesy w tle i pobierając do systemu inne złośliwe oprogramowanie |

| Wykrycie |

|

| Objawy | Ten trojan uruchamia złośliwe procesy w tle i powoduje wysokie zużycie procesora. Poza tym może przechwycić przeglądarki i przekierowywać ruch na strony zainfekowane złośliwymi skryptami |

| Usuwanie | Złośliwe pliki zostają ukryte w różnych lokalizacjach systemu i często udają prawidłowe pliki/procesy systemu Windows. Dlatego też do właściwego usunięcia trojana Ymacco wymagany jest pełny skan systemu za pomocą profesjonalnego narzędzia antywirusowego |

| Naprawa szkód | Rekomendowany jest skan za pomocą narzędzia FortectIntego, ponieważ narzędzia do naprawy PC czy inne aplikacje systemowe mogą naprawić uszkodzone ustawienia, pliki i procesy w systemie. Wymagana jest pełna optymalizacja, by zapobiec problemom w przyszłości |

Ten trojan jest często nazywany Trojan:Win32/Ymacco.AAC9 na podstawie nazwy, pod jaką wykrywa go Windows Defender. Niemniej jednak, ze względu na posiadane cechy, na całym świecie jest on znany jako wirus typu backdoor lub trojan.

- Złośliwy plik ładujący trojana, Uwgcset.exe, infiltruje komputer pozostając niezauważonym jako komponent złośliwego załącznika do e-maila ze spamem lub pirackiego oprogramowania, takiego jak cracki lub generatory kluczy.

- Po infiltracji wyodrębnia on pakiet trojana i zaczyna uruchamianie różnych złośliwych wpisów w Rozruchu i Menedżerze zadań.

- Nadmiernie wykorzystuje on procesor, przez co wydajność systemu drastycznie spada.

- Ma na celu osłabienie wydajności systemu, by otworzyć backdoora i umożliwić dostęp innemu złośliwemu oprogramowaniu.

- Stwarza on sobie wytrzymałość, by uniknąć wykrycia i usunięcia. Procesy programów antywirusowych często zostają wyłączone.

- Trojan Ymacco może wprowadzić złośliwe skrypty w przeglądarkach internetowych, by otwierać złośliwe strony internetowe.

Eksperci z Virusai.It twierdzą, że regularne skanowanie systemu za pomocą renomowanego programu antywirusowego jest koniecznością, by mieć pewność, że system jest wolny od wirusów. Pamiętaj, że trojany, takie jak wirus Ymacco, są trudne do wykrycia, ponieważ nie manifestują w wyraźny sposób swojej obecności, więc brak regularnego skanowania urządzenia może oznaczać długotrwałe utrzymywanie się wirusa.

Na ten moment pomyślne usunięcie wirusa można zainicjować za pomocą 52 najbardziej renomowanych narzędzi antywirusowych, ponieważ posiadają one kluczowe aktualizacje wymagane do wykrycia tego szkodnika. Pamiętaj, że wykrycie może się różnić w zależności od aplikacji, z której korzystasz, więc jeśli chcesz upewnić się czy ten konkretny trojan ukrywa się na twoim komputerze, to możesz sprawdzić listę nazw, pod jakimi jest wykrywany, dostarczoną przez VirusTotal.

Dobra wiadomość jest taka, że ten wirus nie jest oprogramowaniem typu spyware ani trojanem bankowym. Oznacza to, że nie próbuje wykraść twoich haseł ani innych danych uwierzytelniających. Jego podstawowym zadaniem jest osłabienie bezpieczeństwa komputera i zwiększenie jego podatności na różne cyberzagrożenia. Następnie naraża użytkownika zainfekowanego komputera na złośliwe domeny, stwarzając tym samym wysokie ryzyko pobrania malware.

Zła wiadomość jest taka, że przekierowania wywoływane przez trojana Ymacco mogą narazić cię na wejście na takie strony jak m.in. z.whorecord.xyz czy a.tomx.xyz, które cieszą się złą sławą z powodu rozpowszechniania malware za pomocą metody kliknij-by-pobrać, zainfekowanych aktualizacji oprogramowania, reklam typu clickbait i innych strategii inżynierii społecznej.

Z tego powodu należy jak najszybciej usunąć trojana Ymacco. W tym celu skorzystaj z potężnego programu antywirusowego i przeprowadź skanowanie po ponownym uruchomieniu systemu Windows w trybie awaryjnym z obsługą sieci.

Jak już wspomnieliśmy, skan za pomocą programu antywirusowego nie naprawi uszkodzonych plików systemowych, dlatego zaraz po usunięciu wirusa Ymacco pobierz FortectIntego lub inne podobne narzędzie do naprawy i ustaw je tak, by naprawić wszystkie wykryte problemy z systemem.

Złośliwy kod ukryty w plikach-załącznikach może dostarczać trojany

Nie można określić konkretnego źródła trojanów, ponieważ jest ich wiele. Przestępcy wykorzystują różne techniki, by skłonić ludzi do pobrania złośliwych wpisów na swoje komputery, więc jedynym środkiem zapobiegawczym jest ostrożność podczas przeglądania sieci i zapewnienie pełnej ochrony komputera wykorzystując w tym celu programy antywirusowe.

Niemniej jednak istnieje kilka metod, które są znane jako główne źródła pobierania trojanów. Po pierwsze, złośliwe kody są często ukrywane w załącznikach e-maili ze spamem. Ludzie mogą otrzymywać fałszywe wiadomości mailowe, które mają rzekomo zawierać informacje finansowe, rachunki, faktury, potwierdzenia zamówienia, itd. Takie e-maile mogą być przygotowane w profesjonalny sposób, choć zazwyczaj zawierają błędy gramatyczne, literówki i błędy logiczne.

Poza spamem, ludzie mogą również zostać podstępem nakłonieni do pobrania trojanów poprzez pobieranie nielegalnych treści z sieci P2P, stron z torrentami czy innych pirackich źródeł. Hakerzy mogą z łatwością wprowadzić złośliwe skrypty do różnych cracków, keygenów, gier zewnętrznych firm, itp.

Trojany są również często rozpowszechniane przez zainfekowane linki, które ludzie otrzymują w mediach społecznościowych. Np. dobrze znany wirus na Facebooku był i prawdopodobnie nadal jest najbardziej skuteczną kampanią dystrybucji malware. Dlatego nie powinieneś ufać podejrzanym treściom, nawet jeśli pochodzą z zaufanego źródła.

Usuń Trojan:Win32/Ymacco, by chronić system przed malware

Istnieje jedna technika, która jest w pełni funkcjonalna, gdy mowa o wirusach takich, jak trojan Ymacco. To dokładne przeskanowanie systemu z wykorzystaniem solidnego narzędzia anty-malware. Ten wirus jest z natury bardzo niebezpieczny, ponieważ stanowi zagrożenie dla prywatności użytkownika i bezpieczeństwa systemu, więc należy go całkowicie wyeliminować.

Skorzystanie z profesjonalnego narzędzia anty-malware do usunięcia trojana Ymacco daje przewagę, gdyż usuwa jednocześnie inne cyberinfekcje. Jeśli nie jesteś pewny, czy twój komputer został zainfekowany, to istnieje ryzyko, że wirus działa już od dłuższego czasu i mógł zdążyć pobrać sporo złośliwych plików.

Przy sprawdzaniu systemu i pełnym usuwaniu trojana Ymacco polegaj na takich narzędziach jak SpyHunter 5Combo Cleaner lub Malwarebytes. Jeśli nie możesz uruchomić narzędzia zabezpieczającego, spróbuj ponownie uruchomić system Windows w trybie awaryjnym z obsługą sieci (przewodnik znajdziesz poniżej). No koniec, nie lekceważ potrzeby optymalizacji systemu. Pobierz FortectIntego i przeskanuj komputer, by przywrócić wszystkie pliki, które ten trojan mógł uszkodzić lub usunąć.

Instrukcja ręcznego usuwania Trojan:Win32/Ymacco

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Wykrycie Trojan:Win32/Ymacco.AAC9 to znak, że system jest zainfekowany trojanem i musi zostać wyczyszczony, aby zapobiec różnym problemom. W tym celu uruchom ponownie komputer w trybie awaryjnym i przeprowadź pełne skanowanie systemu, jak wyjaśniono to poniżej:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Trojan:Win32/Ymacco korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Trojan:Win32/Ymacco. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Trojan:Win32/Ymacco i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.