Usuń wirusa Thor (Poradnik usuwania) - Ostatnia aktualizacja, lis 2016

Instrukcja usuwania wirusa Thor

Czym jest Wirus Thor?

Kolejny wirus powiązany z Locky – wirus Thor

Wygląda na to że projekt Locky rozszerza swoje dizałanie niemalze kazdego dnia – pojawila sie nowa wersja wirusa Thor. Oprogramowanie nieco rozni sie od innych wersji oprogramowania Locky i w odroznieniu od niego pozostawia na twoim komputerze pliki _WHAT_is.html oraz _WHAT_is.bmp, zaraz po tym jak dane na komputerze uzytkownika zostana zaszyfrowane. Celem zaszyfrowania plikow uzytkownika korzysta z kombinacji szyfrowania RSA oraz AES dzieki czemu jest w stanie zmienic strukture kazdego pliku, nastepnie zmienic jego nazwe i rozszerzenie na .thor. Co gorsza wirus zostal zaprogramowany tak aby umiec znalezc ponad 400 roznych rozszerzen i szyfrowac pliki uzytkownika, tak wiec wirus raczej nie pozostawi zadnego niezaszyfrowanego pliku na twoim komputerze. Tego typu oprogramowanie zostalo wykryte zaraz po tym jak zobaczylismy dodane rozszerzenie .perl z innego wirusa, warto wiedziec ze jest powiazane z wirusem Locky, Zepto, Odin a takze rodzina wirusa Bart

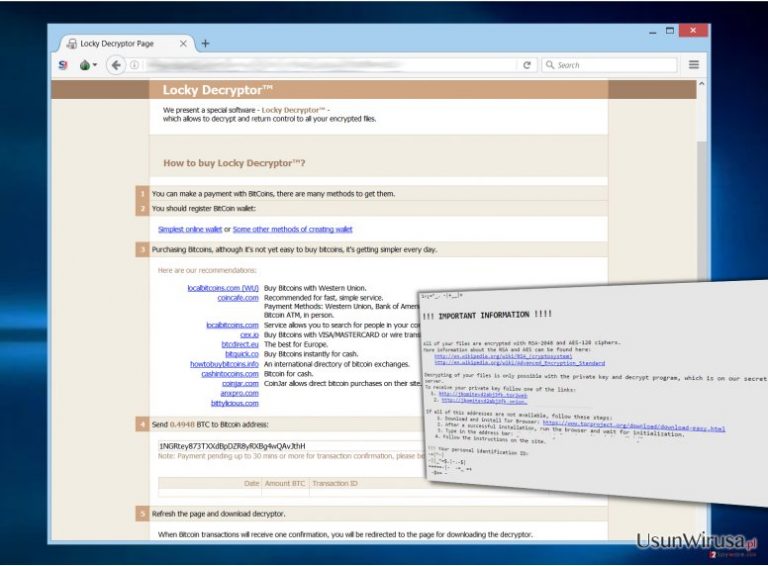

Celemk oprogramowania Thor jest zablokowanie dostepu do twoich plikow i zmuszenie uzytkownika do zaplacenia grzywny. Wirus prosi o zaplacenie kwoty w wysokosci 0,5 bitcoina celem odblokowania plikow uzytkownika co wynosi okolo 330 dolarow. Oprogramowanie pozostawia w systemie notki ktore maja pomoc uzytkownikowi odzyskac pieniadze poprzez pobranie przegladarki Tor, która jest wymagana aby uzyskac dostep do strony na ktorej mozesz dokonac platnosci. Strona prosi o podanie swojego identyfikatora, ktory jest udostepniony w notce celem zdobycia wiedzy odnosnie tego ktore dokladnie pliki uzytkownik chce odszyfrowac. Jezeli twoje pliki zostaly zaszyfrowane przez te aplikacje masz dwa wyjscia – wyslac pieniadze do cyber przestepcow i czekac az podadza ci kod deszyfrujacy (watpliwe aby mialo to miejsce) lub tez usuniecie wirusa Thor z pomoca sprawdzonego oprogramowania antyszpiegujacego i odzyskanie twoich plikow z kopii zapasowej. Jezeli nie posiadasz kopii zapasowej to niestety nie ma szans na odzyskanie twoich danych, jednakze ciagle mozesz skorzystac z technik przywracania plikow opisanych przez nas nizej. Jezeli nie posiadasz sprawdzonego oprogramowania antyszpiegujacego polecamy ci zainstalowanie aplikacji FortectIntego

W jaki sposób rozpowszechnia sie ta aplikacja?

Kazda wersja wirusa Locky wykorzystuje podobne metody przenikania do komputera ofiary. Niektore z tych sposobow dotycza przenikaniua poprzez zlosliwe wiadomosci email, przenikanie do kompuera poprzez roznego rodzau exploity i inne narzedzia do rozpowszechniania reklam. Oprogramowanie Thor najczesciej przybiera forme pliku z rozszerzeniem .vbs, .dll, .zip, .js, .hta lub tez .doc file, rzadziej pliku wykonywalnego, ktory najczesciej wprost oznacza plik wykonywalny – uzytkownicy rzadko takie pobieraja. Najczesciej przybiera inna forme aby nie stanowic podejrzen. Niestety niechroniony komputer rzadko jest w stanie wygrac z zagrozeniem w postaci tego typu oprogramowania. Jak juz wspomnielismy wczesniej, nie ma rzadnego sposobu aby odwrocic szkody z twojego komputera, chyba ze ofiara posiada kopie zapasowa na swoim dysku zewnetrznym. Ofiara moze skorzystac z kopii zapasowej zaraz po usunieciu oprogramowania Thor.

W jaki sposób usunąć wirusa Thor?

Jezeli twoj komputer zostal zaatakowany powinienes czym predzej usunac wirusa Thor i chronic swoj system z pomoca sprawdzonego oprogramowania antymalware. Jezeli nie posiadasz kopii zapasowej to trudno bedzie ci odzyskac swoje pliki, jednak zawsze mozesz zdecydowac czy chces zaplacic grzywne czy tez nie. Pamietaj ze placac ja ponosisz znaczne ryzyko straty pieniedzy jak i niemozliwosci odzyskania swoich plikow. Celem usuniecia wirusa Thor lepiej skorzystac z pomocy oprogramowania antyszpiegujacego, jednakze najpierw powinienes zresetowac swoj komputer do trybu awaryjnego.

Instrukcja ręcznego usuwania wirusa Thor

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Thor korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Thor. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Thor z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plZaraz po usunieciu zlosliwego oprogramowania z komputera ofiara moze odzyskac swoje pliki z pomoca dysku zewnetrznego z kopia zapasowa. Po prostu podlacz dysk do swojego komputera i importuj pliki na twoj komputer. Jezeli nie zrobiles kopii zapasowej masz takze inne mozliwosci odzyskania swoich aplikacji.

Jezeli twoje pliki zostaly zaszyfrowane przez Thor mozesz skorzystac z podanych metod aby je przywrocic

Pobierz Data Recovery Pro

Istnieje narzedzie ktore moze ci w prosty sposob pomoc odzyskac zainfekowane pliki. Postepuj zgodnie z nastepujacymi krokami do ich odzyskania:

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Thor.

- Przywróć je

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Thor i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.