Usuń wirusa Red Cerber (Darmowe instrukcje) - Zawiera Metody Odszyfrowywania

Instrukcja usuwania wirusa Red Cerber

Czym jest Wirus Czerwony Cerber?

Czerwony cerber sieję panikę pośród internautów

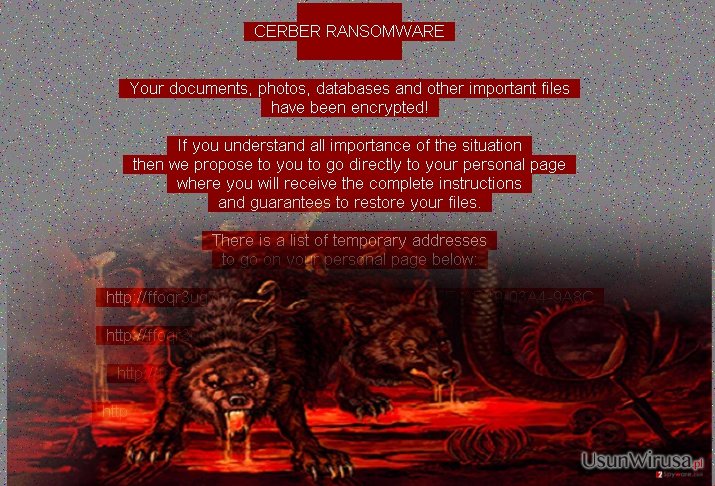

Czerwony cerber to jedna z najnowszych wersji notorycznego oprogramowania Cerber które siało zniszczenie przez cały rok 2016. Producentom tego kryptooprogramowania udało się już stworzyć pięć wersji tego zagrożenia cybernetycznego . Cerber 5.0.1 to najnowsza wersja. Wszystkie z nich mają charakterystyczne cechy. Mówiąc konkretniej, strona okupu jest prawie identyczna we wszystkich wersjach. Starsze odmiany miały tendencję do usunięcia kopii woluminów, które zabiły ostatnie nadzieje odzyskania danych dla użytkowników, którzy nie stworzyli kopii zapasowej swoich danych. Najnowsza wersja ma pewne modyfikacje. Jedna z nich – instrukcje zapisane na czerwonym tle, a nie zielonym. Jeśli to internetowe nieszczęście dotknęło Twój komputer, nie panikuj, a skup się na usunięciu CZerwonego Cerbera.

Patrząc na historię ewolucji Cerbera, niewielu pamięta raporty dotyczące złośliwego oprogramowania, które dotyczyły tylko poszczególnych krajów. Oryginalna wersja zawierała wady, które ograniczały możliwości Cerber.Potrzebowała ona ponowne zrestartowanie komputera, aby sparaliżować go całkowicie. Jednak nie trwało długo aby oszuści udoskonalili swoje zagrażające dzieło. Szukali oni różnych sposobów i technik, aby zwiększyć szybkość destrukcyjnej infekcji. Używało to luki w zabezpieczeniach przeglądarki w celu infekowania komputerów . Kolene wersje bombardowały użytkowników fałszywymi mailami.

W porównaniu z innymi zagrożeniami, główna zmiana w oprogramowaniu Czerwony Cerber to brak możliwości usunięcia kopii woluminów . Są to kopie, które dają możliwość przywracania utraconych plików po awarii systemu lub innej niespodziewanej utraty danych. Pomimo tego promyka nadziei, Cerber wciąż stanowi wyzwanie dla specjalistów od wirusów. Od momentu pojawienia się wersji oryginalnej, ekspertom IT udało się opracować program do deszyfrowania do pierwotnej wersji, ale ostatnie wersje pozostają nie do odszyfrowania.

Ponadto Czerwony Cerber zawiera zaprogramowaną opcję kodowania określonych folderów i plików. Specjaliści zmienili ilość szyfrowanych rozszerzeń, wyłączając następujące rozszerzenia: bat, cmd, .com, .cpl, .exe, .hta, .msc, msi, msp, .pif, .scf, scr, i sys. Choć wirus zachował preferencję dla plików .doc, zwiększyła się liczba formatów plików do ogólnych 493 szyfrowanych rozszerzeń. Krótko mówiąc, należy się spieszyć, aby usunąć efekt czerwonego cerbera.

Jak ta infekcja się rozprzestrzenia?

Miłośnicy IT odkryli nowe sposoby infekowania jak największej ilości użytkowników jaka jest możliwa. Spam stanowią największą część działania Czerwonego Cerbera. Zazwyczaj przychodzi fałszywy raport o płatność lub ostrzeżenie rozliczeniowe ze zwykłego adresu e-mail, który rzekomo wysłanego z żeńskim danymi. Nie potrzeba specjalnych narzędzi, aby dostrzec oczywiste błędy. Przede wszystkim literówki i błędy ortograficzne są powszechną cechą wiadomości spamowych . Co więcej, rzekomy nadawca nie zgadza się z przedstawionymi danymi w samej treści wiadomości. Ponadto cyberinfekcja rozprzestrzenia się za pomocą urządzeń exploit kit, a konkretnie RIG i Nemucod . Mogą one wystąpić w uszkodzonych stronach internetowych, takich jak nielegalnych stronach wymiany plików Należy pamiętać, że Flash Player wciąż są używane przez użytkowników i programiści Red Cerber nie przegapili okazji, aby z tego skorzystać.

Czy da się ujarzmić Czerwonego Cerbera?

Jeśli chcesz w pełni usunąć Czerwonego Cerber zainstaluj oprogramowani anti-spyware takie jak FortectIntego lub Malwarebytes. Nie zapomnij, aby uaktualnić je przed rozpoczęciem procesu eliminowania. Możliwe jest, że złośliwe oprogramowanie może spowodować pewne problemy przy usuwaniu Czerwonego Cerbera. Oto gdy Poniższe instrukcje mogą się przydać. Należy zauważyć, że dopiero po całkowitym usunięciu Czerwonego Cerber, deszyfrowanie danych może zostać dokonane.

Instrukcja ręcznego usuwania wirusa Red Cerber

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Niektóre przypadki Cerbera zmieniają fukcjonowanie systemu co powoduje w ograniczym zasięgu pracy urządzenia. Jeśli doświadczyłeś problemów przy pobieraniu pliów, włącz Tryb Bezpieczeństwa z obsługą sieci.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Red Cerber korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Red Cerber. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Red Cerber z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez Red Cerber mozesz skorzystac z podanych metod aby je przywrocic

Używanie programu Data Recobery Pro

Choć najlepszym sposobem, aby odszyfrować pliki byłboy uzyskanie klucza prywatnego, nic nie stracisz, jeśli skorzystasz z tego oprogramowania.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Red Cerber.

- Przywróć je

ShadowExplorer– jedyna szansa na odzyskanie plików?

Kopie w tle woluminówi pozostają jednym z kluczowych sposobów na odzyskanie utraconych lub uszkodzonych plików. Oczywiście, jeżeli nie zostały usunięte wcześniej. Biorąc pod uwagę fakt, że ostatnia wersja nie usuwa tych kopii, masz szansę, aby odzskać pliki z powrotem.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Red Cerber i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.