Usuń wirusa CryptoMix (Poradnik usuwania) - zaaktualizowano, sie 2017

Instrukcja usuwania wirusa CryptoMix

Czym jest Wirus CryptoMix ransomware?

Nowy wariant wirusa CryptoMix ujrzał światło dzienne w lipcu 2017

CryptoMix to wirus szyfrujący pliki odkryty na wiosnę 2016 roku i od tego momentu aktualizowany kilka razy. Specjaliści od bezpieczeństwa kmputerów już kilka razy złamali kod jego odmian i tworzyli programy deszyfrujące. Cyberprzestępcy wtedy jednak odpowiadali nową wersją ransomware'a.

W lipcu 2017 roku analitycy odkryli zupełnie nową odmianę tego wirusa szalejącą po sieci. Zupełnie tak, jak wczesniejsze warianty CryptoMix Wallet oraz Azer, świezo ujawniony ransomware Exte jest na chwilę obecną nie do złamania. Lepiej więc zapobiegać i unikać tych wirusów za wszelką cenę.

Ten krypto-malware skrycie dostaje się do komputerów ofiary z pomocą spamu. Po tym, jak już tego dokona, odnajduje określone pliki i szyfruje je wyszukanym algorytmem RSA-2048. Orginalnie, malware dodaje też rozszerzenie.email[supl0@post.com]id[\[[a-z0-9]{16}\]].lesli bądź .lesli do zaatakowanych plików.

Inne warianty oznaczają zaszyfrowane pliki innymi rozszerzeniami. Przykładowo: .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole02, .EXTE itp.

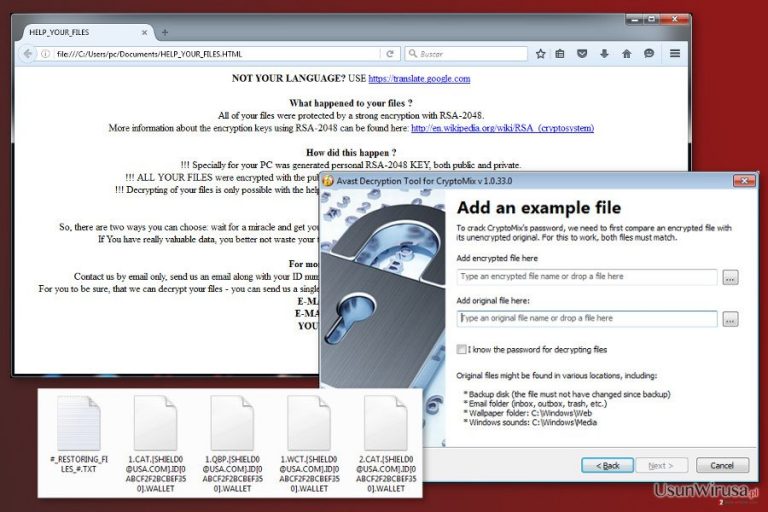

Po zaszyfrowaniu plików, ransomware podrzuca żądanie okupu nazwane INSTRUCTION RESTORE FILES.TXT, w którym ofiary są proszone o kontakt z cyberkryminalistami na podany adres e-mail (xoomx[@]dr.com oraz xoomx[@]usa.com) w celu uzyskania specjalnego klusza deszyfrującego przechowywanego na zdalnym folderze.

Uaktualnione wersje korzystają też z innych nazw na żądanie okupu, takich jak: _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML or # RESTORING FILES #.TXT.

By otrzymać dostęp do klucza deszyfrującego, ofiara musi zapłacić pewną kwotę pieniędzy w formie okupu. Lepiej jednak zająć się najpierw usunięciem wirusa, ponieważ może on zdążyć zaszyfrować kolejny zestaw plików. Usuwanie wirusów typu ransomware wymaga instalacji potężnego programu przeznaczonego do eliminacji malware – przykładowym programem tego typu jest FortectIntego – i wykonania z jego pomocą pełnego skanu systemu.

Ten kryptomalware działa podobnie do takich wirusów, jak CryptoWall 3.0, CryptoWall 4.0 i CryptXXX. W przeciwieństwie do tych szkodników, CryptoMix twierdzi, że cały dochód jest przeznaczany na cele charytatywne.

Twórcy tego ransomware, zwący siebie Cham Team, oferują też „darmowe wsparcie techniczne” dla tych, którzy zdecydowali się zapłacić okup. Odstawiając te dziwaczne obietnice na bok – pamiętaj o tym, że masz do czynienia z prawdziwymi cyber-kryminalistami. Nie ma potrzeby stosować się do ich zaleceń, czy też wspierać ich niecny proceder.

Nawet jeśli zdecydujesz się zapłacić okup, weż pod uwagę to, że możesz nie otrzymać klucza deszyfrującego do swoich plików, a nawet klucz deszyfrujący do tych plików może być uszkodzony.

Z tego powodu nie zalecamy stosowania się do poleceń hakerów z pliku INSTRUCTION RESTORE FILE.TXT. Ta wiadomość domagająca się okupu pojawia się w każdym folderze z zaszyfrowanymi danymi. CryptoMix szyfruje zaskakującą liczbę różnorodnych rodzajów plików – 862. Znalezienie folderu, w którym nic nie zostało zaszyfrowane, graniczy więc z cudem.

W żądaniu okupu cyberprzestępcy informują ofiarę o dwóch różnych adresach e-mail do kontaktu – xoomx[@]dr.com oraz xoomx[@]usa.com – które powinny zostać użyte do kontaktu z twórcami ransomware'a Cryptomix w celu odzyskania zawartości zaszyfrowanych plików.

Po nawiązaniu kontaktu z hakerami, ofiara otrzymuje link i hasło do strony One Time Secret, używanej do wymiany anonimowych wiadomości od hakerów. Na początku hakerzy mogą przekonać do zapłaty na cele dobroczynne. Oczywiście, nie znajdziemy nikogo chętnego do zapłaty 1900 dolarów w zamian za swoje pliki.

Poza tym, cyberprzestępcy mogą zacząć grozić podwojeniem kwoty okupu, jeśli ten nie zostanie opłacony w ciągu 24 godzin. Najdziwniejszą rzeczą jest jednak zniżka w wyniku kontaktu z przestępcami. W żadnym wypadku nie zalecamy posunąć się aż tak daleko.

Powinieneś usunąć wirusa CryptoMix tak szybko, jak zauważysz brak dostępu do jakiegoś ze swoich plików. Powinieneś jednak pamiętać o tym, że usunięcie wirusa nie odzyska w magiczny sposób twoich plików. W tym celu powinieneś wykorzystać intrukcji na odzyskanie danych podanych przez nas na koniec artykułu. Jeśli nie padłeś ofiarą ataku wirusa CryptoMix upewnij się, że masz kopię danych w bezpiecznym miejscu.

Obmiany wirusa CryptoMix

Wirus ransomware CryptoShield 1.0. Ten nowo odkryty wirus szaleje na kiepsko chronionych i zainfekowanych stronach. Stali bywalcy torrentów i witryn dzielących się plikami ryzykują staniem się celem wirusa. Ten zaś z pomocą łańcucha ataków ElTest i zestawu exploitów RIG pobiera całą zawartość potrzebną do ukończenia ataku CryptoShield.

Po tym, jak przygotowanie do infekcji zostało ukończone, zagrożenie uruchamia fałszywą wiadomość, by wmówić użytkownnikom, że takie komunikaty są efektem standardowych procesów Windowsa. NIe trudno jest jednak przejrzeć oszustwo – informacje takie zawierają ewidentne błędy językowe.

Co ciekawe, twórcy tego wirusa zdecydowali się połączyć techniki szyfrowania AES-256 i ROT-13 do blokowania danych użytkowników. Podczas, gdy ta druga metoda jest bardzo prosta, pierwsza z nich sprawia wciąż masę problemów specjalistom od IT. Niestety, zagrożenie to potrafi usuwać ukryte kopie plików, które zwykle są wykorzysrywane przez ofiary do odzyskiwania danych. W żadnym wypadku nie warto jednak płacić okupu.

Wirus .code. Ten złośliwy kod rozposzechnia się poprzez spam ze złośliwym załącznikiem. Po tym, jak użytkownik otworzy załączony plik, malware wchodzi do systemu i zaczyna procedurę szyfrowania danych. Wirus korzysta z szyfrowania RSA-2048 i dodaje do plików rozszerzenie .code.

Gdy wszystkie pliki zostaną zaszyfrowane, ransomware zostawia żądanie okupu nazwane “help recover files.txt”, w którym ofiary są proszone o kontakt z twórcami wirusa poprzez adresy e-mail xoomx_@_dr.com lub xoomx_@_usa.com. Robienie tego nie jest jednak zalecane – cyberprzestępcy będą pytać o transfer 5 Bitcoinów w zamian za klucz deszyfrujący. Jest to duża suma pieniędzy – nie powinieneś ryzykować utraty tej kwoty. Lepiej będzie usunąć najpierw wirusa .code.

Wirus ransomware CryptoShield 2.0. Ta wersja nieznacznie różni się od poprzedniej odmiany CryptoShield. W niej dane są szyfrowane algorytmami RSA-2048, a pliki zaszyfrowane otrzymują rozszerzenie .CRYPTOSHIELD.

Malware tworzy na pulpicie dwa nowe pliki, nazwane # RESTORING FILES #.txt oraz # RESTORING FILES #.html. Te pliki zawierają instrukcje, jak odzyskać zaszyfrowane dane. W żądaniu okupu, cyberprzestępcy dostarczyli parę adresów mailowych (res_sup@india.com, res_sup@computer4u.com or res_reserve@india.com) dla ofiar, które chciały zapłacić okup.

Zapłata okupu nie jest jednak zalecana. Jeśli zostałeś zaatakowany przez wirusa CryptoMix, usuń go z komputera i skorzystaj z kopii zapasowych plików bądź z innych sposobów na odzyskanie plików.

Wirus ransomware Revenge. Ten wirus szyfrujący pliki jest rozprowadzany jako trojan poprzez zestaw exploitów RIG. Gdy wirus dostanie się do komputera, skanuje najpierw system w poszukiwaniu plików do przejęcia, a następnie szyfruje je wykorzystując algorytm AES-256. Zgodnie z tym, co sugeruje nazwa, złośliwy kod dołącza rozszerzenie .revenge do wszystkich zaszyfrowanych plików, czyniąc je niemożliwym do otwarcia.

Cyberprzestępcy zapewnili jednak instrukcje na temat odzyskania dostępu do zaszyfrowanych plików poprzez pozostawienie żądania okupu nazwanego # !!!HELP_FILE!!! #.txt. W nim zaś zawarte jest pytanie o kontakt z cyberprzestępcami pod jeden z podanych adresów: restoring_sup@india.com, restoring_sup@computer4u.com, restoring_reserve@india.com, rev00@india.com, revenge00@witeme.com, and rev_reserv@india.com.

Jeśli ludzie zdecydują się skontaktować (nie zalecane), dostaną zapytanie o przesłanie określonej liczby Bitcoinów w zamian za dekryptora Revenge. Chcemy wskazać, że ta transakcja może zakończyć się utratą pieniędzy bądź kolejnymi atakami malware. Poza tym, pliki te dalej będą niedostępne.

Wirus ransomware Mole. Ta odmiana CryptoMix'a podróżuje po sieci poprzez mylne emaile informujące o problemach z doręczeniami USPS. Użytkownicy, po kliknięciu linku będącego w załączniku, instalują Mole'a w swoim systemie. Wirus po dostaniu się do komputera zaczyna procedurę szyfrującą z wykorzystaniem algorytmu RSA-1024.

By uczynić atak jeszcze bardziej pustoszącym, malware ten usuwa ukryte wersje plików. Przez to odzyskanie danych bez specjalnego narzędzia deszyfrującego – jeśli ofiara nie posiada kopii zapasowej na zewnętrznym nośniku – jest niemożliwe. Po ukończeniu szyfrowania Mole dodaje plik “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT” zalecający kontakt z cyberprzestępcami w ciągu 78 godzin.

Ofiary muszą wysłać swój unikalny numer identyfikacyjny na oceanm@engineer.com bądź też na oceanm@india.com. Kontakt z przestępcami nie jest jednak zalecany – ofiary są proszone o przelanie dużej sumy pieniędzy i zakupu podejrzanego oprogramowania. Po ataku ransomware, ofiary powinny się skupić na usunięciu malware.

Wirus ransomware CryptoMix Wallet. ten wariant korzysta z szyfrowania AES i dodaje rozszerzenie .wallet do zaszyfrowanych plików, co upodabnia wirusa do innego ransomware'a, Walleta. Ten malware jednak także zmienia nazwy plików. Nowe nazwy zaszyfrowanych plików mają też adres kontaktowy, numer ID ofiary i rozszerzenie pliku: .[email@address.com].ID[16 unikalnych znaków].WALLET.

Po zaszyfrowaniu wszystkich plików, ofiara otrzyuje fałszywy błąd aplikacji Eksploratora Windows mająca na celu sprawić, by ofiara kliknęła „Ok”. Kliknięcie tego przycisku wywoła okno potwierdzenia kontroli użytkownika. Okno to będzie pojawiać się, dopóki użytkownik nie kliknie „Tak”. Wtedy malware usunie wszystkie ukryte wersje plików.

Na końcu, malware pozostawia żądanie okupu “#_RESTORING_FILES_#.txt”, w którym ofiara ma wysłać unikalne ID na jeden z adresów mailowych: shield0@usa.com, admin@hoist.desi, i crysis@life.com. Tam cyberprzestępcy podadzą nam koszt oprogramowania deszyfrującego. Nie warto jednak ufać oszustom. Dodatkoo, ten ransomware wciąż pozostaje nierozszyfrowalny – nie zalecamy ryzykować utraty pieniędzy bądź ataków kolejnych malware. Po ataku, zdobądź fachowe oprogramowanie związane z bezpieczeństwam i usuń wirusa z dysku.

Wirus ransomware Mole02. Mole02 to kolejna wersja wirusów z tej rodziny ransomware. Dodaje ona do zaszyfrowanych plików rozszerzenie .mole02 i wykorzystuje szyfrowanie RSA i AES do blokowania plików ofiar. Po raz pierwszy wirus ten zaatakował w czerwcu 2017, z powodzeniem infekując tysiące komputerów na całym świecie.

Żądaniem okupu tego wirusa jest _HELP_INSTRUCTION.TXT. Plik ten ląduje na pulpicie i informuję ofiarę o cyberataku, domagając się okupu. Jednakże, ofiary nie muszą już płacić okupu, jeśli nie mają kopii zapasowej danych – eksperci wydali darmowy dekryptor Mole02, który przywraca zaszyfrowane pliki całkowicie za darmo.

Wirus ransomware Azer. Wirus Azer Cryptomix to najnowszy nabytek tej grupy ransomware, wydany tuż po pojawieniu się dekryptora Mole02. Nowa wersja wirusa korzysta z rozszerzeń .-email-[webmafia@asia.com].AZER oraz .-email-[donald@trampo.info.AZER dołączanych do zaszyfrowanych plików. Wirus psuje też oryginalną nazwę pliku.

Żądanie okupu pozostawiane przez Azera nosi nazwę _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Jest ono bardzo krótkie i informuje po prostu o napisaniu na jeden z adresów mailowych w celu otrzymania kolejnych instrukcji. Oczywiście, przestępcy nie planują oddawać Tobie plików za darmo. Zwykle domagają się okupu – na chwię obecną wartośc tego nie jest jednak znana. Co gorsza, na chwilę obecną nie istnieją żadne narzędzia zdolne do dekrypcji plików .azer.

Wirus ransomware Exte. Ta odmiana ransomware pojawiła się w lipcu 2017 roku. Nazwa wskazuje na dodawanie rozszerzenia .EXTE do zaszyfrowanych plików. Po zaszyfrowaniu wszystkich plików, malware pobiera plik zwany _HELP_INSTRUCTION.TXT. Tam ofiary są instruowane do przesłania swojego unikalnego ID na adres exte1@msgden.net, exte2@protonmail.com lub exte3@reddithub.com i czekania na odpowiedź zawierającą instrukcje odzyskania danych.

Na chwilę obecną wysokość okupu pozostaje niewiadomą. Wygląda na to, że autorzy tego ransomware'a traktują każdy przypadek oddzielnie i dyktują różne ceny różnym użytkownikom w zależności od liczby zaczyfrowanych plików. Mimo tego, że nie istnieje jeszcze oficjalny dekryptor Exte, nie zalecamy płacić okupu.

Sposoby rozprzestrzeniania się wirusów ransomware

Nie ma jednej stałej metody wykorzystywanej przez CryptMix w celu dostania się do komputera. Możesz paść ofiarą wirusa poprzez kliknięcie podejrzanej notyfikacji bądź przycisku pobierania. Możesz też go zdobyć poprzez sieć P2P (peer-2-peer)

Najczęściej jednak wirus ląduje w systemie jako ważny załącznik do podszywanej wiadomości, zawierającej zwykle raport biznesowy, fakturę, czy podobny dokument. Niektóre wersje rozprzestrzeniają się jako fałszywe informacje o doręczeniu przesyłki. Musisz przez to zachować ostrożność przy korzystaniu z emaili i zawsze sprawdzić informacje podwójnie przed otwarciem jakichkolwiek plików czy odnośników

Z tego powodu lepiej zaopatrzyć się w potężny program antywirusowy i zrobić wszystko, by zapobiec pojawieniu się CryptoMixa w komputerze. Różne wersje tego malware korzystają z exploit kitów i trojanów, by się dostać do systemu. By się przed nimi chronić:

- Analizuj wszystkie wiadomości otrzymane od nieznanych nadawców

- Poświęć trochę czasu na poszukiwanie opinii na temat świeżo pobranego oprogramowania

- Sprawdź wiarygodność odwiedzanych stron, by zapobiec infiltrcji przeprowadzanej przez CryptoMix

- Czas spędzony na instalacji nowo poznanych aplikacji może także być ważnym czynnikiem, który pomoże Ci uniknąć ataku trojanów przenoszących tego wirusa.

Instrukcje usuwania wirusa CryptoMix

Usunięcie CryptoMixa z zainfekowanego sprzętu nie tylko jest możliwe. Jest wręcz konieczne. W przeciwnym wypadku nawet pliki, które dopiero utworzysz, znajdą się w niebezpieczeństwie. Musimy jednak przestrzec przed tym, że deinstalacja ranomware'ów bywa problematyczna.

Takie programy mogą na przykład blokować antywirusy przed skanem systemu. W takich wypadkach będziesz musiał ręcznie umożliwiić twojemu antywirusowi walkę z zagrożeniem. Po wszystkim zaś instalacja FortectIntego, SpyHunter 5Combo Cleaner czy Malwarebytes pomoże w oczyszczeniu komputera.

Nasz zespół przygotował też instrukcje ręcznego usunięcia CryptoMixa na końcu tego artykułu. Nie wahaj się zadać nam pytania, jeśli natknąłeś się na trudności związane z eliminacją złośliwej aplikacji.

Instrukcja ręcznego usuwania wirusa CryptoMix

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Czasem ransomware może blokować prawidłowe działanie programów dbających o bezpieczeństwo komputera. By sobie z tym poradzić, możesz spróbować uruchomić komputer w Trybie Awaryjnym z Obsługą Sieci.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń CryptoMix korzystająć z System Restore

Jeśli Tryb Awaryjny z Obsługą Sieci nie okazał się pomocny, skorzystaj z Przywracania Systemu. Będziesz musiał wtedy przeskanować komputer dwa razy by być pewnym usunięcia ransomware'a ze sprzętu.

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem CryptoMix. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania CryptoMix z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez CryptoMix mozesz skorzystac z podanych metod aby je przywrocic

Odzyskiwanie plików zaszyfrowanych przez CryptoMix z pomocą Data Recovery Pro

Data Recovery Pro to program znany na całym świecie, używany do odzyskania przypadkowo usuniętych plików i podobnych danych. By wykorzystać go do odzyskania plików po ataku ransomware, skorzystaj z poniższego poradnika.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu CryptoMix.

- Przywróć je

Wykorzystanie Poprzednich Wersji sytemu Windows do odzyskania plików po ataku CryptoMix

Poprzednie Wersje systemu przydadzą się tylko wtedy, gdy na komputerze było aktywne Przywracanie Systemu przed atakiem wirusa na komputer. Zwróć uwagę na to, że może ono pomóc tylko w odzyskaniu pojedynczych plików.

- Znajdź zaszyfrowany plik, który chcesz przywrócić i kliknij na nim prawym przyciskiem myszy

- Wybierz “Properties” a nastepnie przejdz do zakladki “Previous versions”

- Tutaj sprawdz dostepne kopie pliku w “Folder versions”. Powinienes wybrac wersje ktora cie interesuje i kliknac przycisk przywracania “Restore”

Użycie dekryptera CryptoMix stworzonego przez AVAST Software

Do rozszyfrowania plików zawsze możesz użyć tej aplikacji. Miej na uwadze jednak, że może być ono użyte tylko do odzyskania plików zaszyfrowanych „kluczem offline”. Jeśli twoja wersja wirusa korzystała z unikalnego klucza pobranego przez zewnętrzny serwer, ten dekrypter nie będzie w stanie Tobie pomóc.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed CryptoMix i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.