Usuń TrustedInstaller (Poradnik usuwania wirusów) - Ostatnia aktualizacja, sie 2018

Instrukcja usuwania TrustedInstaller

Czym jest TrustedInstaller?

TrustedInstaller to malware zastępujące normalny proces Windows

TrustedInstaller to rodzaj malware ukrywający się pod nazwą wbudowanego konta użytkownika Windows. Może ono uczynić komputer podatnym na poważne infekcje, a także sabotować jego operacje poprzez spowalniania i awarie instalowanych aplikacji. Ponieważ wirus ten jest w stanie unikać wykrycia, niektóre z ofiar mogą mieć zainfekowany komputer już od dłuższego czasu – to zaś skutkuje ogromnymi szkodami.

| Podsumowanie | |

| Nazwa | TrustedInstaller |

| Typ | Malware |

| Plik wykonywalny | TrustedInstaller.exe |

| Poziom Zagrożenia | Średni. Groźny, jeśli nie wykryty wcześnie. |

| Dystrybucja | Zainfekowane strony, złośliwe załączniki, maile spamowe, itd. |

| Objawy | Nadmierne zużyci procesora, spowolnienie operacji systemowych, awarie |

| Eliminacja | Korzystaj z oprogramowania ochronnego typu FortectIntego lub SpyHunter 5Combo Cleaner |

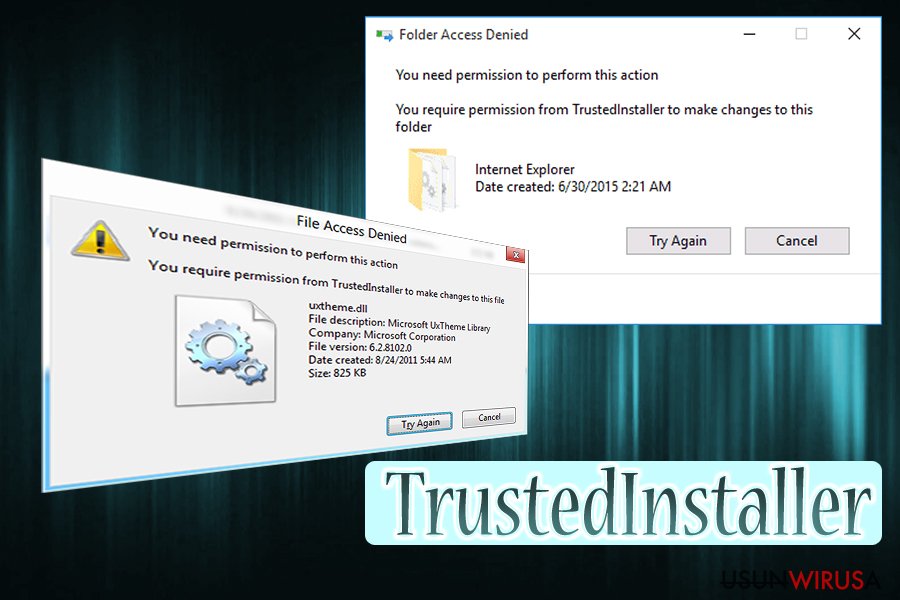

Oryginalnie, TrustedInstaller.exe jest wbudowanym kontem użytkownika we wszystkich wersjach Windows (począwszy od Windows Vista). Przez większość czasu użytkownicy nie zobaczą nawet jego obecności. Jeśli jednak malware zastąpiło wspomniany plik, może powodować problemy. Bez względu na to, możesz zobaczyć następującą wiadomość przy próbach edycji/usuwania/instalacji/deinstalacji określonych plików w systemie:

You Require Permission from TrustedInstaller

Dzieje się tak, ponieważ wbudowane konto użytkownika kontroluje wszystkie Twoje pliki (nawet, jeśli korzystasz z uprawnień Administracyjnych) i nadpisuje twoje decyzje. Głównym zadaniem TrustedInstallera jest kontrola zdolności użytkownika do interakcji z najnowszymi aktualizacjami Windows, plikami systemowymi i innymi ważnymi programami. Może być to czasem irytujące, jest jednak użyteczną funkcją dla ludzi bez wiedzy komputerowej, ponieważ zapobiega uszkodzeniu plików przez użytkownika.

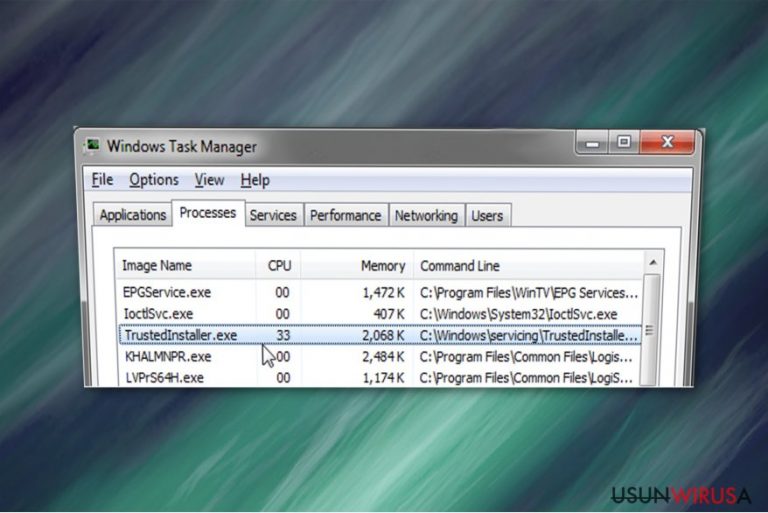

Najprostszym sposobem na zidentyfikowanie, czy proces ten jest złośliwy, to sprawdzenie zużycia procesora. Jeśli TrustedInstaller wykorzystuje sporo zasobów komputera, wskazuje to na ryzyko systemu. Możesz też zauważyć, że twój komputer działa dużo wolniej – ładowanie programów trwa więcej czasu bądź ulegają one częstym awariom.

Co więcej, niebezpieczny malware TrustedInstaller może zbierać informacje identyfikujące użytkownika, wliczając w to:

- imiona i nazwiska;

- adresy email;

- adresy zamieszkania;

- loginy i hasła.

Zazwyczaj dzieje się tak, gdy niedoświadczony użytkownik komputera wpisuje login i hasło w fałszywe, wyskakujące okienko.

Dlatego, sugerujemy usunąć TrustedInstaller już teraz, jeśli nie chcesz doznać strat finansowych. Możesz tego dokonać z pomocą poniższych instrukcji. Prosimy jednak o trzymanie się ich – w przeciwnym wypadku możesz uszkodzić system komputera.

Dlatego, skorzystaj z FortectIntego, który usunie TrustedInstaller za Ciebie. Program ten z łatwością wykryje malware i pomoże chronić system w przyszłości. Możesz też użyć każdego innego anty-malware'a, jeśli jest on na tyle silny, by poradzić sobie z tym wirusem.

Malware rozpowszechnia się poprzez infekowane wiadomości bądź strony kontrolowane przez hakerów

Według ekspertów DieViren.de experts, większość złośliwych aplikacji wnika do systemów poprzez spam zwierający malware. Mogą się one podszywać pod faktury i rachunki z popularnych firm, a nawet z instytucji rządowych. Dlatego, wiele łatwowiernych ludzi sama nieświadomie instaluje wirusa.

Może się to zdarzyć, gdy otwierasz załącznik ze spamu. Zauważ, że treść emaila zachęca do otworzenia załączonych plików w celu wyjaśnienia sytuacji. Niestety, załącznik pobiera malware, gdy osoba na niego kliknie. Dlatego też nie powinieneś otwierać emaili, które wzbudzają jakiekolwiek podejrzenia.

Możesz też nieświadomie pobrać złośliwą aplikację ze strony kontrolowanej przez hakerów. zazwyczaj, użytkownik jest przekierowywany na takie strony po kliknięciu na reklamę wypełnioną malware. Ponieważ reklamy te wyglądają wiarygodnie, ciężko wykryć pochodzenie tychże. Dlatego jest to kolejna z popularnych metod infitracji malware.

Sugerujemy ochronę systemu poprzez unikanie jakichkolwiek nielegalnych pobierań, treści reklamowych oraz podejrzanych maili. Jeśli monitorujesz aktywność w sieci i korzystasz z profesjonalnego antywirusa, powinieneś być w stanie zapobiec wniknięciu do systemu przez malware.

Usuń automatycznie TrustedInstaller

Chcemy przestrzec przed próbą usunięcia wirusa TrustedInstaller bez żadnego wsparcia. Ten złośliwy program jest niebezpieczny i może na dobre uszkodzić Twój komputer. Możesz jednak wykorzystać dobry program anty-malware, który usunie wirusa za Ciebie.

Pobierz FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes i uruchom pełny skan systemu. Program ten zidentyfikuje malware wraz z innymi potencjalnie niebezpiecznymi komponentami i usunie je. Zauważ, że jest to najbezpieczniejsza opcja, jaką możesz wybrać dla systemu.

Jednakże, usunięcie TrustedInstaller może wymagać ponownego uruchomienia komputera w Trybie Awaryjnym. Jeśli nie wiesz, jak tego dokonać, sprawdź poniższe instrukcje.

Instrukcja ręcznego usuwania TrustedInstaller

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Najpierw, musisz dezaktywować malware, ponieważ może ono nie pozwolić na instalację i działanie oprogramowania. W tym celu, uruchom komputer w Trybie Awaryjnym z Obsługą Sieci:

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń TrustedInstaller korzystająć z System Restore

Jeśli wciąż nie jesteś w stanie uruchomić antywirusa, spróbuj skorzystać z tej metody na wejście do Trybu Awaryjnego:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem TrustedInstaller. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed TrustedInstaller i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.