Usuń Trojan:BAT/Poweliks.A (Poradnik łatwego usuwania) - Poradnik usuwania wirusa

Instrukcja usuwania Trojan:BAT/Poweliks.A

Czym jest Trojan:BAT/Poweliks.A?

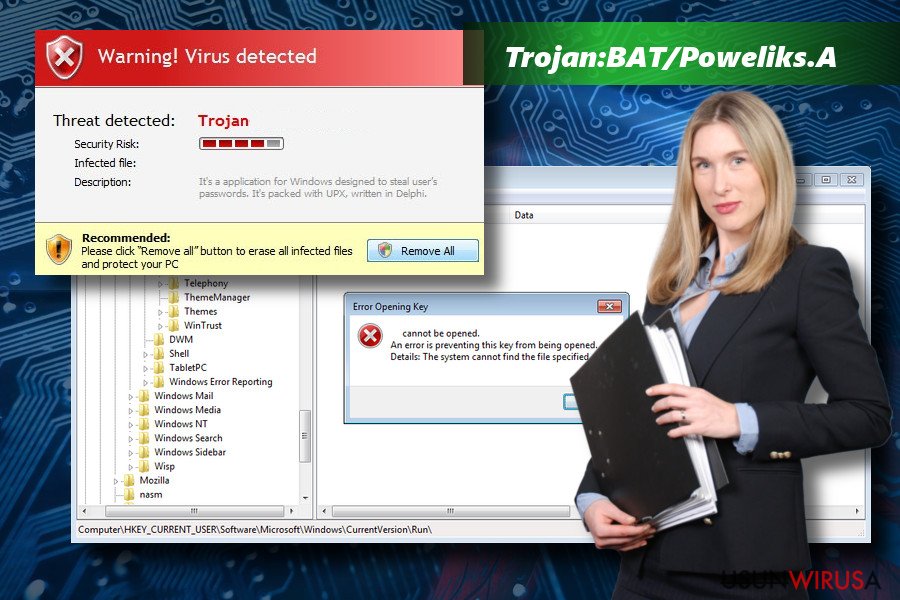

Trojan:BAT/Poweliks.A to kod przypisany złośliwemu trojanowi Poweliks

Trojan:BAT/Poweliks.A to nazwa konia trojańskiego przedstawiana użytkownikom przez antywirusy. Nazwa ta może być używana zamiennie z Poweliks Trojan, Trojan.Poweliks, Trojan.Poweliks!gm, SONAR.Poweliks!gen1 oraz podobnymi. Wirus wyróżnia się na tle innych, gdyż nie jest on wykrywalny w formie pliku. Przebywa on w Rejestrze Windows oraz polega na konserwacji Watchdoga.

| Nazwa | Trojan:BAT/Poweliks.A |

|---|---|

| Typ | Trojan |

| Powiązany z | Poweliks Trojan |

| Rozpoznawany także jako | TROJ_POWELIKS.A, Trojan.Poweliks.A, Trojan.Win32.Powerliks.a, Trojan:Win32/Powessere, ATrojan.Win32.Powerliks.a |

| Poziom zagrożenia | Średni. Inicjuje wiele zmian w systemie, lecz nie szkodzi mu bezpośrednio. Może zainfekować system poprzez złośliwe reklamy |

| Pobierz FortectIntego i uruchom skan w Trybie Awaryjnym z Obsługą Sieci, by pozbyć się wirusa Trojan:BAT/Poweliks.A | |

Po raz pierwszy wykryty w 2014 roku, malware zmutował na kilka sposobów – wiele antywirusów wciąż jednak nie może poradzić sobie z udanym wykryciem i neutralizacją zagrożenia. Trojan:BAT/Poweliks.A nie posiada żadnych powiązanych plików – dlatego jest znany jako trojan bezplikowy. Po uruchomieniu, malware modyfikuje rejestr na przynajmniej kilka sposobów:

- Tworzy następujące wpisy:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\”(default)” = „[ENCRYPTED JAVASCRIPT]”

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\”[NON-ASCII STRING]” = „rundll32.exe javascript:\”\..\mshtml,RunHTMLApplication \”;document.write(\”\74script language=jscript.encode>\”+(new%20ActiveXObject(\”WScript.Shell\”)).RegRead(\”HKCU\\software\\microsoft\\windows\\currentversion\\run\\\”)+\”\74/script>\”)”

- Korzysta ze specjalnej metody nazywania.

- Przechwytuje wpisy CLSID (ID klasy – szesnastobitowe wartości identyfikujące poszczególne obiekty). Szczególnie atakuje wpisy {FBEB8A05-BEEE-4442-804E-409D6C4515E9}, {73E709EA-5D93-4B2E-BBB0-99B7938DA9E4} oraz{AB8902B4-09CA-4BB6-B78D-A8F59079A8D5}. W taki sposób może się uruchamiać za każdym uruchomieniem systemu bądź, gdy użytkownik otworzy określony folder;

- Wykorzystuje plik rundll32.exe do uruchomienia kodu JavaScript wykorzystywanego do mocniejszego przechwytywania danych z Rejestru Windows;

- Instaluje i uruchamia procesy strażnicze, utrzymujące działanie i zapewniające ochronę trojanowi. Są one w stanie natychmiastowo przywrócić usuniętego wirusa.

- Procesy te zmieniają także uprawnienia, by ukryć trojana w Rejestrze. W tym celu korzystają ze znaków niedrukowalnych;

- Tworzy niewykrywalne zapory w Rejestrze. Większość antywirusów nie jest w stanie usunąć wirusa Trojan:BAT/Poweliks.A, gdyż nie mają one dostępu do klucza LocalServer32, w którym zakorzenił się malware. Do tego celu wykorzystuje on mechanizm bitów 0x06 i 0x08, które nie są rozpoznawane jako drukowalne znaki Unicode. W konsekwencji podklucz LocalServer32 staje się nieczytelny.

W skrócie, specjaliści uznają proces usunięcia Trojan:BAT/Poweliks.A za trudny z powodu zaawansowanego mechanizmu obronnego wirusa. Po tym, jak Powerliks dostanie się do środka, szyfruje wybrane wartości, uruchamia skrypty PowerShella w celu przejęcia procesów strażniczych oraz infekuje Rejestr Windows z pomocą aplikacji rundll32.exe.

Trojan ten jest złośliwą cyberinfekcją, która może spowodować znaczne problemy. Są one często wykorzystywane do celów dystrybucji ransomware, spyware i innych malware. Dlatego też zespoły specjalistów (na przykład NoVirus.uk) nakłaniają ludzi do usunięcia Trojan:BAT/Poweliks.A z pomocą FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes.

Wirus ten nie jest najniebezpieczniejszą infekcją obecnie dostępną. Jest to narzędzie wykorzystywane przez hakerów do generacji przychodu z reklam metodą pay-per-fraud. Jest on przystosowany do wyświetlania reklam bazujących na słowach kluczowych. Uruchamia fałszywe wyszukiwania poprzez wpisywanie domyślnych słów kluczowych oraz wyszukuje określonych adresów. Domyślnie, Trojan:BAT/Poweliks.A ładuje około 3000 reklam – żadna z nich nie zostanie jednak ujawniona użytkownikowi komputera. Nie badano jednak treści tych reklam – istnieje przez to szansa, że komputer zostanie zainfekowany ransomware'm, spyware'm, keyloggerem lub inną cyberinfekcją.

Spam pozwala Trojanom krążyć po sieci od 2014 roku

Według eksppertów cyberbezpieczeństwa, bezplikowy trojan jest najczęściej rozprowadzany poprzez złośliwe załączniki spamu. Zwykle, są one schowane w formie pliku Doc z firmy kurierskiej USPS. Wiadomość twierdzi, że plik zawiera określone informacje na temat treści.

W takim wypadku jedynym sposobem na ochronę systemu przez infekcją jest uznanie tej wiadomości za spam oraz jej natychmiastowe usunięcie. Pamiętaj, że przedsiębiorstwa z dobrą reputacją nie rozpowszechniają danych treści za wyjątkiem prośby o nie przez klienta.

Poza tym, wirus ten może korzystać z podejrzanych aktualizacji bądź zainfekowanych reklam, by instalować się w systemie. Uważaj na prośby o aktualizację FLV Playera, Google Chrome, Flash Playera, Javy oraz podobnych aplikacji.

Usuń wirusa Trojan:BAT/Poweliks.A z systemu i przywróć Rejestr Windows

Użytkownicy obeznani z technologią mogą uważać, że bez problemu usuną wirusa Trojan:BAT/Poweliks.A samemu – proces jednak jest dużo bardziej skomplikowany, niż wygląda to na pierwszy rzut oka. Wymaga on ostrożnej eliminacji wielu procesów, usunięcia wirusa oraz przywrócenia wpisów Rejestru Windows.

By z powodzeniem usunąć Trojan:BAT/Poweliks.A, oddaj to zadanie profesjonalnemu programowi antywirusowemu, takiemu jak FortectIntego czy SpyHunter 5Combo Cleaner. Pierwszy zalecany program działa jako mocny optymalizator. Posiada on pełną bazę plików systemowych Windows i jest w stanie naprawiać wpisy z Rejestru systemu. Dlatego też zalecamy poleganie na FortectIntego.

Instrukcja ręcznego usuwania Trojan:BAT/Poweliks.A

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Procesy strażnicze mogą blokować Twojego antywirusa. Jeśli nie możesz uruchomić już zainstalowanego programu w komputerze, powinieneś skorzystać z tego poradnika.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Trojan:BAT/Poweliks.A korzystająć z System Restore

Jeśli poprzednia metoda nie zadziałała, spróbuj usunąć Poweliksa w taki sposób:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Trojan:BAT/Poweliks.A. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Trojan:BAT/Poweliks.A i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.