Usuń wirusa Ryuk (Poradnik usuwania wirusa) - Ostatnia aktualizacja, sie 2018

Instrukcja usuwania wirusa Ryuk

Czym jest Ransomware Ryuk?

Ryuk to wirus ransomware, który zaczął atakować przedsiębiorstwa na całym świecie

Ryuk to wirus ransomware, który już zaatakował i zaszyfrował dane kilku organizacji, centrów danych oraz komputerów. Według licznych spekulacji, wirus ten pochodzi z tej samej rodziny, co ransomware Hermes, który jest powiązywany z niesławną grupą Lazarus. Po tym, jak dostanie się do systemu, Ryuk szyfruje systematycznie wybierane danei czyni je niedostępnymi do użytku. Dodatkowo, generuje żądanie okupu nazwane RyukReadMe.txt na pulpicie i wszystkich folderach znalezionych na komputerze ofiary. Domagają się one od ofiary przekazania wysokiego okupu (15 – 50 Bitcoinów, w zależności od liczby zaszyfrowanych danych) na podany portfel Bitcoin. Poinformowano, że hakerzy stojący za tym atakiem, do tej pory zarobili już 640 tysięcy dolarów.

| Nazwa | Ryuk |

|---|---|

| Kategoria | Ransomware |

| Podkategoria | Kryptowirus |

| Algorytm szyfrowania | AES-256; RSA-4096 |

| Żądania okupu | RyukReadMe.txt, UNIQUE_ID_DO_NOT_REMOVE.txt |

| Wysokość okupu | 15 – 50 BTC |

| Powiązane pliki | horrible.exe, kIUAm.exe |

| Adresy wykorzystywane do kontaktu |

|

| Blokowane usługi | Acronis VSS Provider, usługi powiązane z Sophos, kopie zapasowe Veeam, MBAM, McAfeeEngine, itd. |

| Rozszyfrowywalny | No |

| Eliminacja | Pobierz FortectIntego i uruchom pełny skan systemu. Po usunięciu Ryuka, skorzystaj z poradnika, jak odzyskać zaszyfrowane pliki (znajduje się on na końcu artykułu) |

Badacze wciąż starają się zidentyfikować metody rozpowszechniania się Ryuka – spekuluje się, że rozpowszechnia się on w formie załącznika w phishingowym mailu zazwyczaj przedstawiającym się jako faktura, raport biznesowy, itd. Dodatkowo, hakerzy bardzo często wykorzystują niewystarczająco chronione ustawienia protokołu dostępu zdalnego do atakowania przedsiębiorstw.

By działać na komputerze, Ryuk musi najpierw uzyskać uprawnienia administracyjne. Dlatego też każdy atak musi być ostrożnie planowany – hasła zebrane, sieć zmapowana itd. To sprawia, że badacze z Check Point wierzą, że infekcja jest ostrożnie kierowana przez zaawansowanych hakerów, doświadczonych w kierowanych atakach.

Eksperci z Check Point, którzy ostatnio przeanalizowali ransomware’a Ryuk wskazali, że malware ten wykazuje bardzo mocnoe podobieństwo do ransomware’a Hermes 2.1 – wirusa rozpowszechnianego przez hakerów z grupy Lazarus, dawniej powiązanej z północnokoreańską armią.

Ransomware Ryuk – działanie

Przed zainfekowaniem systemu, Ryuk wyłącza 180 usług i ponad 40 procesów działających w systemie. Malware wykonuje komendy taskkill oraz net stop na procesach znajdujących się na specjalnej liście.

Wirus Ryuk następnie aktywuje aplikację kIUAm.exe, która jest uruchamiana po tym, jak ofiara włączy ponownie komputer. Chwilę później, szyfruje ona dane ofiary, np. dokumenty biznesowe, raporty, zdjęcia, wideo, bazy danych oraz inne informacje osobiste określonymi rozszerzeniami, korzystając z kombinacji szyfrów RSA-4096 oraz AES-256.

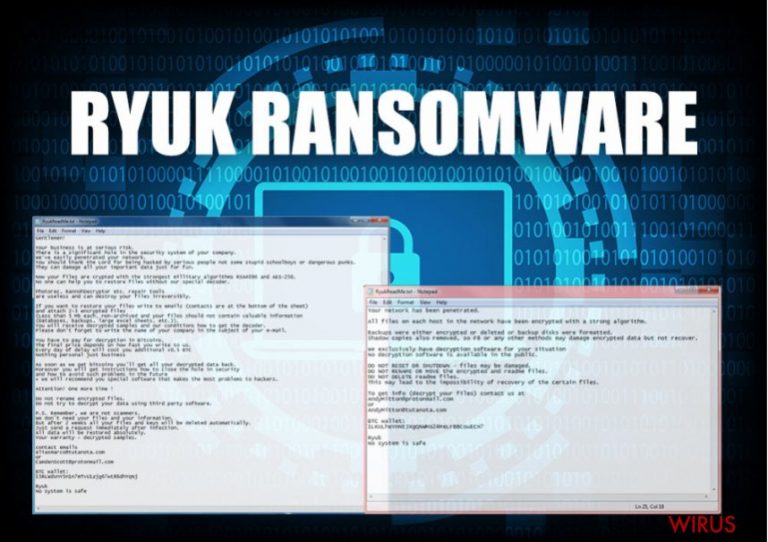

Po udanym zaszyfrowaniu, wirus generuje żądania okupu nazwane RyukReadMe.txt oraz UNIQUE_ID_DO_NOT_REMOVE.txt o następującej treści:

All files on each host in the network have been encrypted with a strong algorithm.

Backups were either encrypted or deleted or backup disks were formatted.

Shadow copies also removed, so F8 or any other methods may damage encrypted data but not recover.

We exclusively have decryption software for your situation

No decryption software is available in the public.

DO NOT RESET OR SHUTDOWN – files may be damaged.

DO NOT RENAME OR MOVE the encrypted and readme files.

DO NOT DELETE readme files.

This may lead to the impossibility of recovery of the certain files.

To get info (decrypt your files) contact us at

MelisaPeterman@protonmail.com

or

MelisaPeterman@tutanota.com

BTC wallet:

[link]

Ryuk

No system is safe

Jeśli wirus zaatakuje przedsiębiorstwo bądź instytucję, pozostawia takie żądanie:

Gentlemen!

Your business is at serious risk.

There is a significant hole in the security system of your company.

We’ve easily penetrated your network.

You should thank the Lord for being hacked by serious people not some stupid schoolboys or dangerous punks.

They can damage all your important data just for fun.

Now your files are crypted with the strongest millitary algorithms RSA4096 and AES-256.

No one can help you to restore files without our special decoder.

Photorec, RannohDecryptor etc. repair tools are useless and can destroy your files irreversibly.

If you want to restore your files write to emails (contacts are at the bottom of the sheet) and attach 2-3 encrypted files

(Less than 5 Mb each, non-archived and your files should not contain valuable information

(Databases, backups, large excel sheets, etc.)).

You will receive decrypted samples and our conditions how to get the decoder.

Please don’t forget to write the name of your company in the subject of your e-mail.

You have to pay for decryption in Bitcoins.

The final price depends on how fast you write to us.

Every day of delay will cost you additional +0.5 BTC

Nothing personal just business

As soon as we get bitcoins you’ll get all your decrypted data back.

Moreover you will get instructions how to close the hole in security and how to avoid such problems in the future

+ we will recommend you special software that makes the most problems to hackers.

Attention! One more time !

Do not rename encrypted files.

Do not try to decrypt your data using third party software.

P.S. Remember, we are not scammers.

We don’t need your files and your information.

But after 2 weeks all your files and keys will be deleted automatically.

Just send a request immediately after infection.

All data will be restored absolutely.

Your warranty – decrypted samples.

contact emails

eliasmarco@tutanota.com

or

CamdenScott@protonmail.com

BTC wallet:

[link]

No system is safe

Usunięcie ransomware’a Ryuk nie da użytkownikiem dostępu do plików – pozbędzie się tylko samej infekcji. Zalecamy korzystanie z zaufanego oprogramowania jak FortectIntego czy SpyHunter 5Combo Cleaner, które zdolne jest do zniszczenia wszystkich śladów malware.

Hakerze próbują przekonać ofiary, że zapłata okupu jest dobrym pomysłem (twierdzą nawet, że ujawnią luki w zabezpieczeniach i pokażą, jak je naprawić) – eksperci nie zalecają jednak tego robić. Ludzie Ci reprezentują rozbudowaną organizację przestępczą i nie można im ufać. Dodatkowo, mimo ostrzeżeń przestępców, powinieneś pozbyć się wirusa Ryuk tak szybko, jak to możliwe.

Zapobieganie wirusom wymaga ostrożności i uwagi podczas przeglądania wiadomości mailowych

Według ekspertów komputerowych, wirus korzysta z wiadomości phishingowych, by dostać się na systemy komputerów. Zazwyczaj, wiadomości te są wysyłane do firm w celu zwiększenia liczby zainfekowanych plików i uzyskania większego okupu. Uważaj – jedno kliknięcia na zainfekowany załącznik wystarczy na zainfekowanie ransomware’m. Wiadomości te mogą być też wypełnione wiarygodnymi logotypami, adresami i podobnymi informacjami, które mogą zwiększyć szanse na zainfekowanie ofiary wirusem ransomware.

By uniknąć straty ważnych danych, musisz być niezwykle ostrożny, jeśli chodzi o wiadomości mailowe od nieznanych nadawców. Upewnij się, że sprawdzisz każdą linijkę znajdującą się w wiadomości i sprawdzisz zaufanie linków, które zostały Tobie wysłane.

Aby usunąć ransomware’a Ryuk z systemu, musisz wykonać kilka zadań

Przy usuwaniu ransomware’a Ryuk upewnij się, że nie będziesz tego robić ręcznie. Jest to poważny wirus podróżujący z wieloma komponentami, które mogą być znalezione tylko poprzez uruchomienie pełnego skanu systemu programem anty-spyware. W takim wypadku zalecamy programy FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes, które są na tyle silne, by walczyć z takim skomplikowanym malware. Programy te pomogą nie tylko pozbyć się zainfekowanych plików, lecz także naprawią rejestr, który zazwyczaj jest zmieniony przez wirusa.

Niestety, po usunięciu ransomware’a Ryuk z systemu, Twoje pliki dalej będą zaszyfrowane. Dzieje się tak dlatego, że klucz deszyfrujący potrzebny do odzyskania ich znajduje się na zdalnym serwerze należącym do twórców tego ransomware’a. Nie bądź jednak desperatem i pomyśl, czy posiadasz dodatkowe kopie zaszyfrowanych danych na dyskach zewnętrznych. Jeśli nie – skorzystaj z poniższych wskazówek, by rozszyfrować pliki zablokowane przez Ryuka.

Instrukcja ręcznego usuwania wirusa Ryuk

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Aby usunąć Ryuka z pomocą Trybu Awaryjnego, musisz wykonać następującą procedurę na komputerze. Powtórz skan także w normalnym trybie pracy.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Ryuk korzystająć z System Restore

Aby odzyskać system funkcją Przywracania Systemu, skorzystaj z następującego poradnika:

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Ryuk. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Ryuk z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez Ryuk mozesz skorzystac z podanych metod aby je przywrocic

Użyj Data Recovery Pro, by odzyskać zaginione pliki

Data Recovery Pro to efektywne narzędzie, które może zostać wykorzystane do odzyskania utraconych danych. By z niego korzystać, wykonaj następujące kroki:

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Ryuk.

- Przywróć je

Spróbuj funkcji Ostatnich Wersji plików, by odzyskać te pliki z powrotem

Jeśli miałeś utworzony punkt Przywracania Systemu przed atakiem ransomware’a, spróbuj tego, by odzyskać dane.

- Znajdź zaszyfrowany plik, który chcesz przywrócić i kliknij na nim prawym przyciskiem myszy

- Wybierz “Properties” a nastepnie przejdz do zakladki “Previous versions”

- Tutaj sprawdz dostepne kopie pliku w “Folder versions”. Powinienes wybrac wersje ktora cie interesuje i kliknac przycisk przywracania “Restore”

Dekrypter Ryuk nie jest jeszcze dostępny

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Ryuk i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.