Usuń wirusa Globe Imposter (Poradnik usuwania) - Ostatnia aktualizacja, paź 2017

Instrukcja usuwania wirusa Globe Imposter

Czym jest Wirus ransomware Globe Imposter?

Przedstawiamy rosnącą rodzinę wirusów Globe Imposter

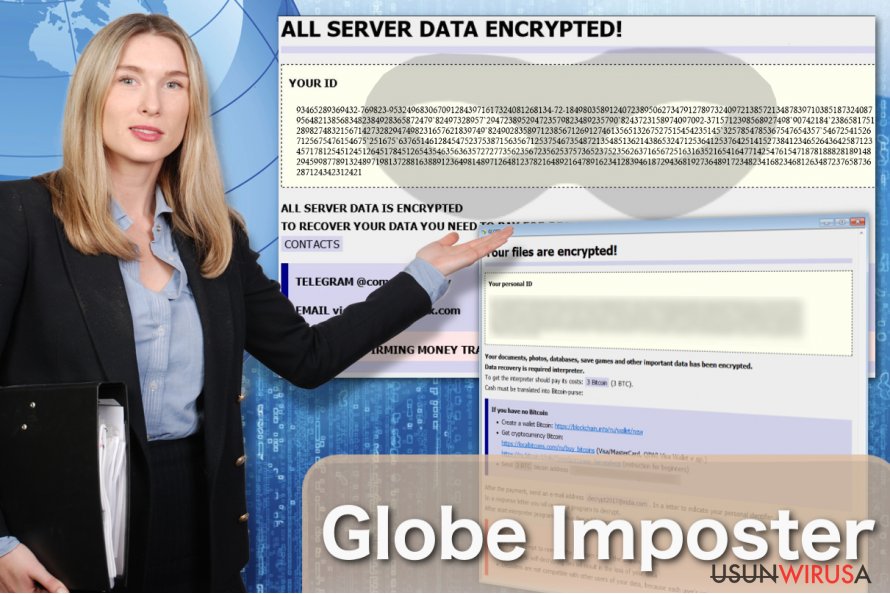

Wirus Globe Imposter to złośliwy wirus szyfrujący pliki, który imituje niesławnego ransomware'a Globe i koduje pliki komputera – pozwala on tak szantażystom na możliwość sprzedaży klucza deszyfrującego i zarobienie pieniędzy. Po zakończeniu szyfrowania plików, wirus oznacza je określonymi rozszerzeniami plików.

W zależności od wersji wirusa, Globe Imposter może oznaczać pliki następującymi rozszerzeniami:

.goro, .au1crypt, .s1crypt, .nCrypt, .hNcrypt, .legally, .keepcalm, .fix, .515, .crypt, .paycyka, .pizdec, .wallet, .vdulm, .2cXpCihgsVxB3, .medal, .3ncrypt3d .[byd@india.com]SON, .troy, .Virginprotection, .BRT92, .725, .ocean, .rose, .GOTHAM, .HAPP, .write_me_[btc2017@india.com] and .skunk.

Powtarzające się zgłoszenia od ofiar tego wirusa mówią o tym, że twórcy ransomware'a ciągle zmieniają swoje dane kontaktowe i dostarczają inne adresy email lub BitMessage w żądaniach okupu (te zaś mogą być nazwane np. HOW_OPEN_FILES.hta, how_to_back_files.html, RECOVER-FILES.html, !back_files!.html, #HOW_DECRYPT_FILES#.html), wliczając w to:

- btc2017@india.com,

- 511_made@cyber-wizard.com,

- btc.me@india.com

- chines34@protonmail.ch

- decryptmyfiles@inbox.ru

- garryweber@protonmail.ch

- keepcalmpls@india.com

- happydaayz@aol.com

- strongman@india.com

- support24@india.com

- support24_02@india.com

- oceannew_vb@protonmail.com

- asnaeb7@india.com

- asnaeb7@yahoo.com

- i-absolutus@bigmir.net

- laborotoria@protonmail.ch

- filesopen@yahoo.com

- openingfill@hotmail.com

- crypt@troysecure.me

- troysecure@yandex.by

- troysecure@yahoo.com

Ponieważ twórcy malware nie zawsze dają nazwy swoim złośliwym dziełom, społeczność informatyczna często nadaje im etykiety związane z rozszerzeniami bądź adresami mailowymi wykorzystywanymi do kontaktu z ofiarą. By wszystko uprościć, pasożytom tym została nadana nazwa Globe Impostor lub Fake Globe. Powinniśmy zwrócić uwagę na to, że bez względu na to, że te wirusy są tylko kopią oryginalnego szkodnika, nie znaczy to że zmniejsza to wpływ na ich destruktywność.

Fake Globe potrafi szyfrować pliki tak dobrze, jak każdy inny ransomware tworzony od zera. Biorąc pod uwagę to, że istnieją liczne wersje tego ransomware'a, możemy powiedzieć, że tylko niektóre z wirusów używają szyfrów RSA i AES, wykorzystywanych przez większość ransomware'ów w atakach. . Podczas, gdy część wersji tego malware'a może być rozszyfrowana, pozostałe zostają niezwykle groźne.

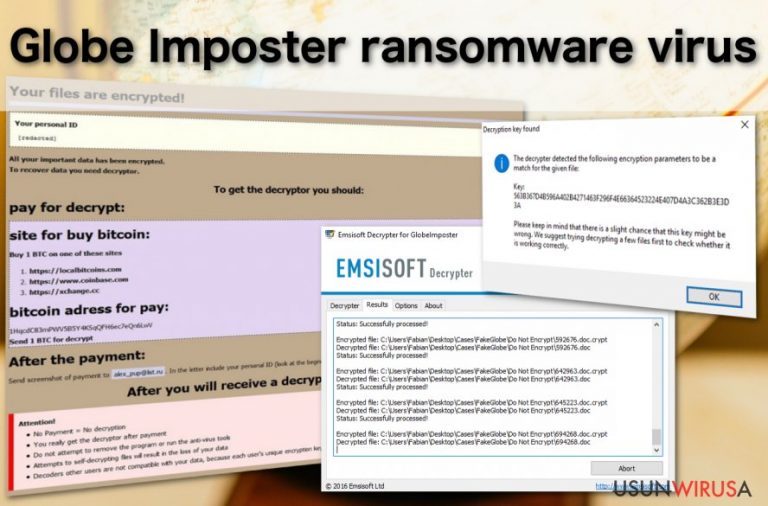

Eksperci z firmy Emsisoft dali radę utworzyć narzędzie dekryptujące przeznaczone do tego ransomware'a – darmowy dekrypter GlobeImposter, który pomaga ofiarom wirusa odzyskać pliki oraz przywrócić porządek na ich komputerach. W momencie pisania artykułu narzędzie to zostało pobrane ponad 11844 razy, co tylko dowodzi, że wirus się szybko rozprzestrzenia oraz, że wszyscy powinni podjąć stosowne działania, aby ochronić przed nim swój sprzęt.

Jeśli jest już za późno, by zapobiec atakowi, powinieneś przewinąć na dół artykułu w celu pobrania dekryptera i nauki, jak usunąć Globe Impostera z komputera. Zalecamy skorzystanie z zaufanego programu antywirusowego (takiego, jak FortectIntego), by odpowiednio naprawić swój sprzęt.

GlobeImposter imituje wszelkie podstawowe funkcje oryginalnego wirusa Globe. Dodaje on określone rozszerzenie do zaszyfrowanych plików orz zostawia plik .html lub .hta z żądaniem okupu w każdym folderze z zablokowanymi plikami na komputerze. Dobra wiadomość jest taka, że wirus zwykle nie zmienia oryginalnyh nazw plików. Mogą być one więc łatwo sprawdzone po rozszyfrowaniu wirusa.

Miej też na uwadze, że twórcy wirusa będą próbowali przestraszyć użytkowników, by odciągnąć ich uwagę od innych metod odzyskiwania danych. Powinieneś więc zawsze sprawdzić, czy analitycy wirusowi nie przygotowali już darmowego dekryptera. W tym szczególnym przypadku masz szczęście, gdyż będziesz w stanie odzyskać pliki i ukończyć eliminację Globe Impostera bez mierzenia się z poważnymi konsekwencjami.

Obecnie aktywne warianty Globe Impostera:

Kolejna kiepsko wykonana, lecz nieco unowocześniona kopia ransomware'a Globe. Ta wersja nadaje rozszerzenie .FIX do plików ofiary, które wcześniej zostały przez nią zaszyfrowane potężnym algorytmem szyfrującym i przez to są nieczytelne.

Strategie infiltracyjne tego wirusa zmieniają się – od kampanii spamowych przez niespodziewane pobierania na zwodniczych reklamach skończywszy. Praktycznie nia ma sposobu, by wiedzieć, kiedy wirus zaatakuje. Chociaż oryginalny GlobeImposter został złamany, ekspertom nie udał się ta sztuka przy wersji 2.0 – ten pasożyt wciąż zostaje nie do rozszyfrowania.

Z tego powodu świetnym pomysłem są kopie zapasowe najważniejszyh plików w miejsu, w którym nie dosięgnie i nie zaszyfruje ich ransomware. W taki sposób będziesz mieć zawsze rozwiązanie w wypadku zaszyfrowania danych.

Niemiecka wersje GlobeImpostera

By trafić do większej liczby ofiar, twórcy ransomware'ów często dopasowują swoje złośliwe twory do atakowania określonych państw oraz do porozumiewania się z użytkownikami w ich języku.

Niemiecka wersja ransomware'a jest perfekcyjnym przykładem takiej strategii: żądanie okupu z wyjaśnieniem, jak odzyskać zaszyfrowane pliki jest przedstawione w języku niemieckim. Przestępcy domagają się 0.5 Bitcoina za klucz deszyfrujący dane. Po transferze pieniędzy, ofiary muszą wysłć screenshot transakcji na przeznaczony do tego celu adres email – decryptmyfiles@inbox.ru.

Wykonanie wszystkich żądań przestępców jednak nie zagwarantuje odzyskania plików. Oszuści są nieprzewidywalni i mogą po prostu zniknąć z pieniędzmi. Z tego powodu zalecamy pozostać bezpiecznym i zamiast tego przeprowadzić operację usunięcia niemieckiej wersji GlobeImpostera.

Wirus KeepCalm

Wirus ten szyfruje pliki i nadaje im rozszerzenie .keepcalm, dzięki któremu otrzymał swoją nazwę. Pasożyt uruchamia silny skrypt szyfrujący, by uniemożliwić odczytnie plików ofiary, a następnie oferuje rozszyfrowanie plików – jeśli tylko ofiara chce zapłacić określoną sumę pieniędzy.

Hakerzy dostarczają rozbudowany opis odzyskiwania danych w żądaniu okupu zwanym HOW_TO_BACK_FILES.html. Ofiary muszą skonaktwać się z hakerami poprzez adres keepcalmpls@india.com. Screenshot zapłaty okupu wraz z osobistym identyfikatorem musi zost wysłany na ten email w celu uzyskania narzędzia deszyfrującego. Niestety, nie zawsze to się dzieje.

Z drugiej strony przestępcy są w stanie zniknąć od razu po otrzymaniu pieniędzy, zostawiając ofiary na lodzie z masą nierozszyfrowywalnych informacji. W takim wypadku wszystko, co możesz zrobić, to usunąć KeepCalm z zainfekowanego sprzętu i ominąć szyfr w inny, bezpieczniejszy sposób.

Wirus Wallet GlobeImposter

Na początku maja 2017 została odkryta nowa wersja fałszywego Globe'a. Tym razem korzystała ona z rozszerzenia .wallet, by dodatkowo podrabiać wirusa Dharma znanego z korzystania z rozszerzenia .wallet w celu oznaczania zaszufrowanych plików.

Ransomware ten zostawia żądanie okupu nazwane how_to_back_files.html, zawierająe ID ofiary oraz adres BitMessage przestępców w wypadku, jeśli ofiara chce się z nimi skontaktować – BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U[@]bitmessage.ch.

Wirus ten usuwa ukryte wersje plików, by uniemożliwić ofierze odzyskanie ich bez zapłaty okupu

Wirus rozszerzenia pliku .s1crypt

Ten pasożyt jest kolejną wariacją na temat tego ransomware'a. Przedstawia on swoje żądania w pliku how_to_back_files.html. Informuje też użytkowników, że wszystkkie ich dokumeny zostały zaszyfrowane.

W celu rozszyfrowania plików, ofiary powinny zakupić specjalny dekoder, kosztująy około 2 Bitcoiny. Nie trzeba mówić, e to narzędzie nie podniesie szans na odzyskanie danych.

W dodatku, twórcy wirusa dostarczają trzy pliki dla użytkowników, którzy nie wiedzą, jak kupywać Bitcoiny. W wypadku problemów technicznych mogą się oni skontaktować z oszustami poprzez adres laboratoria@protonmail.ch.

Zakończenie adresu email może sgerować, że cyberprzestępcy znajdują się na terytorium Szwajcarii. To jednak też może być tylko zmyłka. Narzędzia antywirusowe mogą zidentyfikować ten malware jako Trojan.Generic.DB75052.

Wirus rozszerzenia pliku .au1crypt

Ten malware działa jak zamiennik wcześniej wersji. Jego interfejs także się różni. Identyfikator wygląda na rezultat szyfrowania ES oraz RSA. Żądanie okupu, how_to_back_files.html, wyjaśnia o zaszyfrwaniu plików z powodu „problemu natury bezpieczeństwa w komputerze”.

W przeciwieństwie do poprzedniej wersji, która prezentowała adres bitcoin, ta wersja nakłania użytkowników do kontaktu z cyberprzestępcami poprzez adresy summerteam@tuta.io oraz summerteam@india.com. Mimo, że wiele wskazuje na to, że ten ransomware jest tylko „letnią zabawką” hakerów, społeczność wirtualna powinna pozostać czujna.

Trojan ten może być też zidentyfikowany jako Variant.Adware.Graftor.lXzx.

Wirus rozszerzenia pliku .goro

Ten wirus atakuje ofiary poprzez słabe Protokoły Pulpitu Zdalnego (RDP). Ponieważ ta wersja jest wciąż świeża, nie ma jeszcze na nią wydanego dekryptera. Twórcy wykorzystali też podobny plik .html na instrukcję.

Możesz wyłączyć proces goro.exe w Menedżerze Zadań, by zablokować proces malware'a. Wersja ta jest także powiązana z wirusem Wellet z rodziny ransomware'ów Dharma.

Obecnie ta odmiana jest wykrywwana jako Trojan[Ransom]/Win32.Purgen, Arcabit Trojan.Ransom.GlobeImposter.1 przez większość antywirusów. Kolejną rzeczą powiązaną z tym wirusem jest adres mailowy Mk.goro@aol.com.

Wirus rozszerzenia pliku .{email}.BRT92

Wirus robi to, co sugeruje jego nazwa – dodaje rozszerzenie .{email}.BRT92 do zaszyfrowanych plików. W dodatku, ten wirus Globe umieszcza swoje żądanie okupu w pliku #HOW_DECRYPT_FILES#.html.

Na stronie html ofiary otrzymują własny identyfikator – kod pozwalający oszustom odróżniać ofiary.

Hakerzy do kontaktu z ofiarami przygotowali dwa adresy: asnaeb7@india.com oraz asnaeb7@yahoo.com.

Wirus rozszerzenia pliku .ocean

Ta odmiana wirusa Globe pojwiła się w 2017 roku. Dodawał on rozszerzenie .ocean i zostawiał żądanie okupu nazwane !back_files!.html, by domagać się okupu. Aby odzyskać pliki, ofiary musiały się kontaktować poprzez adres oceannew_vb@protonmail.com.

Hakerzy twierdzą, że cena dekrypcji plików zależy od szybkości, z jaką ofiara zdoła się skontaktować. Kolaboracja z przestępcami nie jest jednak dobrą opcją – możesz zosta oszukany.

Wirus A1Lock

A1Lock to jedna z najefektywniejszych wersji wirusa GlobeImposter. Istnieje kilka odmian tego pasożyta i każda z nich nadaje inne rozszerzenie plikom. Znamy obecnie warianty stosujące rozszerzenia .rose, .troy oraz .707.

Żądany okup jest zwykle umieszczany w dokumenccie nazwanym How_to_back_files.html oraz RECOVER-FILES.html. Do kontaktu z ofiarami, przestępcy wskazują następujące adresy: i-absolutus@bigmir.net, crypt@troysecure.me, troysecure@yandex.by i troysecure@yahoo.com.

Wirus rozszerzenie pliku .Write_me_[btc2017@india.com]

Patrząc na design, Looking at its design, ta wersja najbardziej się różni od większości odmian wirusa. Nez względu n to, działa praktycznie tak samo: szyfruje pliki i oferuje ich płatny dekryptor. Ofiary, które chcą zapłacić okup za pliki muszą skontaktować się z przestępcami poprzez adres btc2017@india.com.

Wiąże się z tym ogromne ryzyko – przestępcy mogą bez problemu zniknąć po otrzymaniu okupu od ofiary. Przez to pliku onacczone rozszerzeniem .Write_me_[btc2017@india.com] mogą pozostać takie na wieki.

Wektory infiltracji GlobaImpostera

Ransomware GlobeImposter korzysta z tradycyjnych sposobów dystrybucji malware i rozpowszechnia się poprzez złośliwy spam. Inne znany sposoby to wyładowane malwarem reklamy oraz pobierania.

Tak jak większość ransomware'ów, BlobeImposter ukrywa swoją destrukcyjną zawartość pod przykrywką, w formie wyglądających na dobre programy bądź pliki Windows. Przez to potencjalne ofiary nie podejrzewają, że pobierają złośliwe pliki na ich komputery.

By chronić system przed atakami malware, wymagany jest odpowiedni i zaktualizowany program anty-malware. Poza tym zalecamy posiadanie zewnętrznego nośnika do przechowywania kopii Twoich plików. Możesz korzystać z pendrive'ów, dysków zewnętrznych bdź z jakichkolwiek innych nośników, jakie preferujesz. Zwykle trzymaj je jednak odpięte od komputera!

Aktualizacja 23 maja 2017: Ransomware ten stale zmienia swoje sposoby ataku – zgodnie z najnowszymi donesieniami, ten złośliwy wirus jest rozprowadzany poprzez malspam Blank Slate, który był (i jest) odpowiedzialny za dystrybucję ransomware'a Cerber.

Wygląda na to, że te złośliwe pliki przychodzą spakowane w archiwum .zip nazwanym losowymi znakami – przykładowo, 8064355.zip. Po wypakowaniu i uruchomieniu, plik .js lub .jse znajdujący się w środku łączy się z okresloną domeną i pobiera z niej ransomware.

Przestępcy starają się regularnie zmieniać domenę hostującą ransomware. Obecnie znane domeny to newfornz[.]top, pichdollard[.]top oraz 37kddsserrt[.]pw.

Aktualizacja 1 sierpni 2017: Nowa kampania malspamingowa Globe Impostera (najpewniej poprzez botnet Necurs) z nowymi tematami wiadomości została właśnie zauważona. Poniżej znajdziesz listę adresów email, tematów wiadomości oraz załączonych archiwów powiązanych z dystrybucję Fake Globe:

- donotreply@jennieturnerconsulting.co.uk — Payment Receipt_72537 — P72537.zip

- donotreply@ritson.globalnet.co.uk — Payment 0451 — P0451.zip

- donotreply@vintageplanters.co.uk — Payment Receipt#039 — P039.zip

- donotreply@bowker61.fastmail.co.uk — Receipt 78522 — P78522.zip

- donotreply@satorieurope.co.uk — Receipt#6011 — P6011.zip

- donotreply@npphotography.co.uk — Payment-59559 — P59559.zip

- donotreply@anytackle.co.uk — Receipt-70724 — P70724.zip

- donotreply@gecko-accountancy.co.uk — Receipt#374 — P374.zip

- donotreply@corbypress.co.uk — Payment Receipt#03836 — P03836.zip

- donotreply@everythingcctv.co.uk — Payment_1479 — P1479.zip

Dzięki analizie ze strony to malware-traffic-analysis.net, archiwa te zawierają pliki *.vbs przenoszące złośliwą zawartość.

Poza tym, nowe tematy zostały dodane do kampanii spamingowej rozprowadzającej FakeGlobe w formie pliku .js. Bądź ostrożny przy przeglądaniu wiadomości nazwanych w stylu „Załączono wiadomość głosową” lub „Skan obrazu”.

Pomysły na pełną eliminację wirusa GlobeImposter

W wypadku, jeśli zoostałeś zainfekowany wirusem Fake Globe, musisz być bardzo czujny, by jeszcze bardziej nie uszkodzić systemu. Nie próbuj usuwać go na własną rękę, jeśli stykasz się z nim po raz pierwszy.

Twórcy wirusa będą starać się uczynić usunięcie Globe Impostera tak trudnym, jak to tylko możliwe, najpewniej zastawiając też kilka pułapek. Tylko mocny program cieszący się dobrą reputacją może obejść te przeszkody i usunąć wirusa Globe Imposter z komputera, wyrywając go z korzeniami.

Instrukcja ręcznego usuwania wirusa Globe Imposter

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Fake Globe nie porzuci zainfekowanego komputera bez walki. Może przez to więc blokować antywirusy i inne programy próbujące go wyeliminować przed ich działaniem. Jeśli zdarzy Ci się coś takiego, skorzystaj z poniższej instrukcji.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń Globe Imposter korzystająć z System Restore

Pasożyty ransomware to poważne cyberinfekcje. Mogą nie tylko blokować różne dokumenty w zainfekowanym komputerze. Mogą też uniemożliwiać działania aplikacjom – programy zajmujące się bezpieczeństwem komputera nie są wyjątkiem. Jeśli GlobeImposter przeszkadza w wykonaniu automatycznego skanu systemu, skorzystaj z poniższej instrukcji.

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem Globe Imposter. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania Globe Imposter z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plZapewniony dekrypter od Emsisoft może nie zadziałać w twoim przypadku, gdyż jest on przystosowany do radzenia sobie tylko z kilkoma odmianami z tej grupy ransomware'ów. Jeśli nie pomoże Ci przywrócić danych do ich pierwotnego stanu, sugerujemy sprawdzenie jednej z alternatywnych metod:

Jezeli twoje pliki zostaly zaszyfrowane przez Globe Imposter mozesz skorzystac z podanych metod aby je przywrocic

Weź pomoc ze strony Data Recovery Pro

To narzędzie udowodniło, że jest w stanie sobie poradzić z uszkodzonymi lub usuniętymi plikami. Sugerujemy sprawdzenie go w celu odzyskania chociaż części dokumentów.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu Globe Imposter.

- Przywróć je

Sztuczka z ShadowExplorerem

Pozwól ShadowExplorer na działanie jego magii i przywrócenie plików korzystając z ukrytych ich wersji. Niestety, wirusy ypu ransomware starają się usuwać ukryte wersje plików – jeśli im się udało, ShadowExplorer nie może Ci już pomóc.

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

Darmowy dekryptor Globe Imposter

Twoje pliki mogą zostać szybko przywrócone dzięki darmowemu dekrypterowi Globe Imposter od Emsisoft.

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed Globe Imposter i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.