Usuń wirusa HiddenTear (Instrukcj usuwania) - Aktualizacja 2018

Instrukcja usuwania wirusa HiddenTear

Czym jest Wirus ransomware HiddenTear?

HiddenTear to open-source'owy wirus ransomware, który stale ewoluuje w 2018 roku

HiddenTear to pierwszy ransomware z otwartym kodem, który został wykryty w 2015 roku. Pierwotnie stworzony jako ransomware do celów edukacyjnych oraz ideologiczną intencją do wykazywania zdolności szyfrowania plików z pomocą szyfrów AES.

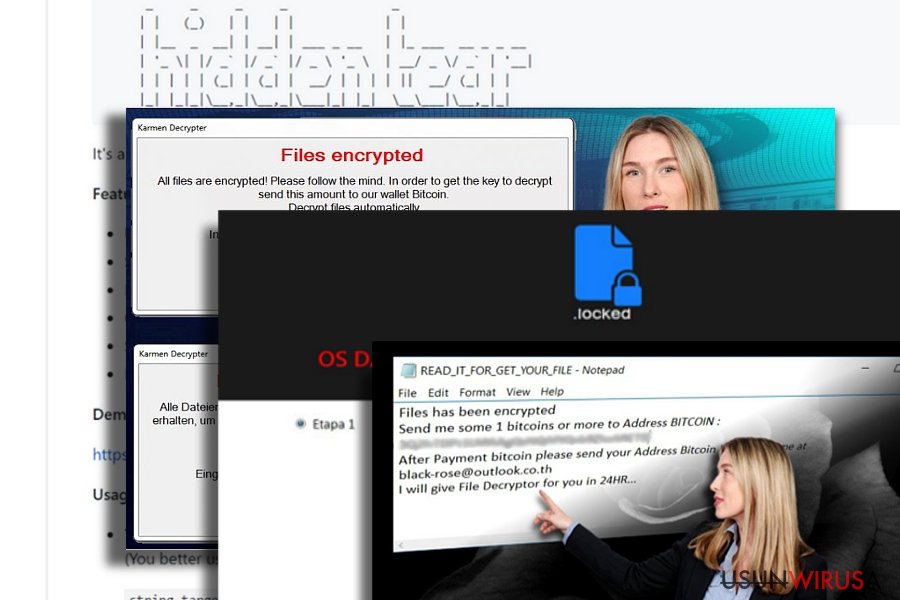

Po publikacji kodu źródłowego HiddenTear'a na GitHubie, domorośli hakerzy zaczęli wydawać własne odmiany wirusa Hidden Tear, w tym wirusa Winsec, portugalską wersję Hidden Teara, BlackRose, Karmen, Kampret, Mora Project, itd.. Najnowsza wersja wykryta w środku kwietnia 2018 roku, jest znana jako ransomware Sorry. Jest on znany z dodawania rozszerzenia .sorry do zablokowanych plików oraz do wyświetlania żądania okupu w pliku c:\Windows\hrf.txt.

| Nazwa | HiddenTear |

|---|---|

| Rodzaj | Ransomware (open-source) |

| Wersja | Winsec, BlackRose, Karmen, Kampret, Mora Project, Sorry, itd. (pełna lista poniżej) |

| Objawy | Blokada plików osobistych, żądanie okupu na pulpicie, niedostępność programów antywirusowych |

| Dystrybucja | Załączniki w mailach spamowych, Konie trojańskie |

| Rozszyfrowywalność | Istnieją dwa dekryptery, które są w stanie odblokować pliki po ataku większości wariantów HiddenTear (linki poniżej) |

| Stopień zagrożenia | Wysoki. Wywołuje wiele zmian w systemie, w tym w Rejestrze Windows oraz uruchamianiu się. Może poskutkować permanentną utratą danych. |

| Pobierz FortectIntego i uruchom pełny skan systemu, by pozbyć się HiddenTeara lub któregoś z jego wariantów | |

Darmowy dostęp do kodu źródłowego dał wiele możliwości twórcom malware, by wykorzystywali go do swoich, złośliwych celów. Na chwilę obecną 30% wszystkich wirusów szyfrujących pliki wywodzi się z tego cyber-problemu.

Zasługę za stworzenie takiego „edukacyjnego” zagrożenia przypisuje się tureckiemu programiście znanemu jako Utku Sen. Po raz pierwszy zaktualizował on infekcję w formie wirusa o otwartym kodzie na stronie GitHub w 2015 roku.

Czy spodziewał się, że wirus wyewoluuje w szablon malware'a dla hakerów? To wciąż pozostaje w sferze pytań. Od momentu powstania, cyberprzestępcy wszelkiego sortu wykorzystywali kod do własnych, złośliwych celów.

Ostatnio odkryto kilka francuskich wersji. W przeciwieństwie do innych odmian, pierwsza z wariacji zawierała bardzo szczegółową stronę płatności. Po zakończeniu szyfrowania, dodawała ona rozszerzenie .locked. Więcej informacji znajdowało się taż w plikach READ_IT_FOR UNLOCK.txt oraz Tutoriel.bmp.

Druga wariacja dodawała takie samo rozszerzenie pliku, lecz przedstawia się jako ransomware VideoBelle. Co ciekawe, choć żądanie okupu jest napisane po francusku, program się domaga 150 funtów brytyjskich.

Gdy większość odmian została stworzona do wyłudzania pieniędzy, niektóre wersje tego malware'a zostały stworzone tylko i wyłącznie w celach rozrywkowych. Jedna z ostatnich wersji posiadała w kodzie źródłowym zdjęcia sławnego badacza wirusów, Karstena Hahna. Na szczęście, wersja ta nie szyfruje plików.

W krótkim czasie pojawił się też następca programu – HiddenTear 2.0. Szybko stał się jednym z największych problemów cybernetycznego świata.

Z drugiej strony, specjaliści informatyczni stworzyli dekrypter do tego malware'a oraz do wirusów bazujących na tym kodzie. Zauważ, że usunięcie HiddenTear'a musi być przeprowadzone przed przejściem do procedury odzyskiwania plików. FortectIntego lub Malwarebytes są w stanie przeprowadzić skuteczną eliminację.

Jednym z głównych czynników, które zapewniły takie rozpowszechnienie się malware'a była jego dostępność w sieci. Strona GitHuba jest dostępna dla wszystkich i nie wymaga dostępu do Tora czy dark webu.

Według autora, HiddenTear korzysta ze standardowego szyfrowania AES. Generuje następnie klucz publiczny, który następnie przesyła na zdalny serwer. By odzyskać pliki zaszyfrowane tym narzędziem, potrzebny jest specjalny klucz prywatny.

z drugiej strony, potrzebny będzie też określony poziom wiedzy programistycznej. Serwer wspierający Pythona, PHP, JavaScript i inne języki programowania jest niezbędny, by ukończyć konfigurację malware'a.

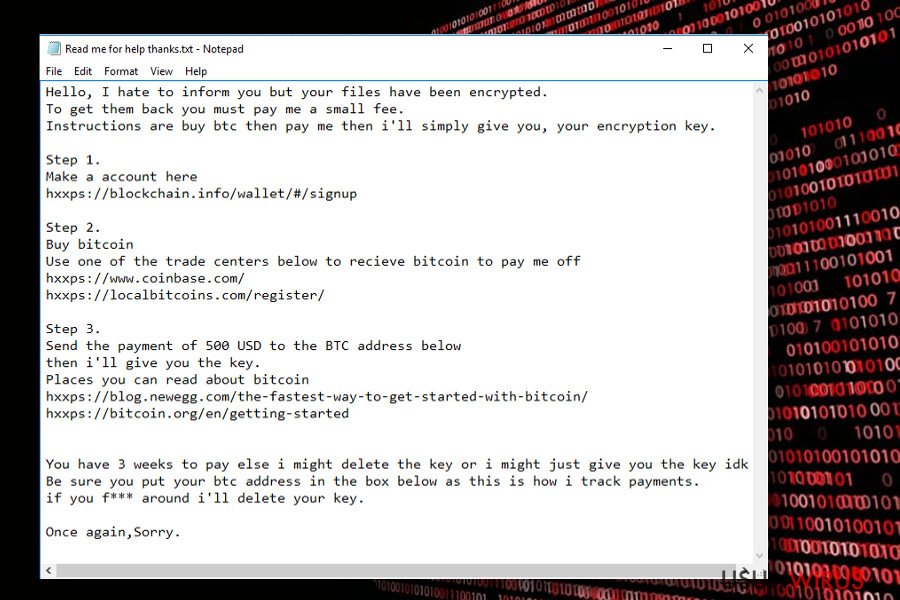

Mimo ostrzeżeń, by nie używać tego malware'a w innych celach niż edukacyjne, ostatnio pojawiło się kilka wirusów bazujących na Hidden Tear. Jedna cecha łączy te wirusy – żaden z nich nie posiada interfejsu graficznego. Innymi słowy, gdy wirus przejmie system, tworzy plik .txt. Zależnie od autora, żądanie okupu może zawierać szczegółowy opis wirusa oraz instrukcje, jak zdobyć dekrypter.

Zazwyczaj, użytkownicy tego kodu mówią ofiarom, by kontaktowały się z ich jednorazowymi adresami mailowymi. Zapłacony okup powinien zmotywować oszustów do odzyskania plików. Takie przypadki są jednak bardzo rzadkie. Jeśli zaś chodzi o interfejs, WinSec przeczy zasadzie i prezentuje unikalny interfejs po portugalsku.

Sugeruje to, że dostępność kodu Hidden Teara daje możliwości na stworzenie jeszcze bardziej wyszukanych wersji. Jadna z takich odmian jakiś czas temu atakowała graczy Pokemon Go w Środkowej Azji.

Odmiany malware'a Hidden Tear:

Wirus ransomware HiddenTear 2.0. Ta wersja ransomware'a szyfruje pliki i zapewnia instrukcje odzyskiwania w pliku README.txt. Żądanie okupu mówi, że ofiara musi użyć hasła z pliku DecryptPassword.txt schowanego gdzieś na komputerze ofiary. Plik ten jest jednak ulokowany w folderze Moje Dokumenty. Po tym, jak rozszyfrujesz pliki, powinieneś także przeskanować komputer zaufanym antywirusem.

Wirus ransomware Faizal. Malware ten rozpowszechnia się jako fałszywy instalator do gry “Street Racing Club” popularnej w Azji Południowo-Wschodniej. Ransomware ten głównie celuje w użytkowników komputerów z Indonezji. Zaszyfrowanym plikom przypisuje on rozszerzenie .gembok. Po szyfrowaniu zaś wirus dostarcza żądanie okupu nazwane PENTING !!!.htm, w którym cyberprzestępcy żądają wysłania kodu na 100 tysięcy indonezyjskich rupii na adres leprogames777@gmail.com. Mimo, że wysokość okupu nie jest wysoka (około 30 złotych), płacenie go nie jest zalecane.

Wirus ransomware Kindest. Jest to edukacyjna odmiana ransomware'a Hidden Tear. Zamiast szyfrowania plików, ransomware ten pyta się, czy może pokazać film na temat wirusów szyfrujących pliki. Po tym, jak ludzie skończą oglądać wideo, malware sam się usuwa. Zalecamy jednak przeskanować komputer na wszelki wypadek – upewnimy się, że wirus zniknął.

Wirus ransomware FailedAccess. Znany też jako wirus CryptoSomware, dodaje plikom rozszerzenie .FailedAccess i domaga się okupu. Ofiary tego ransomware'a mogą jednak użyć dekryptera Stupid i odzyskać pliki za darmo. Dlatego jedyną rzeczą do zrobienia po ataku jest usunięcie wirusa.

Wirus ransomware Mordor. Wirus korzysta z szyfrowania AES-256, by uszkadzać pliki na zaatakowanych komputerach. Po tym, jak wszystkie pliki otrzymają już rozszerzenie .mordor, wirus otwiera żądanie okupu z pliku READ_ME.html. Napisane po angielsku, japońsku, włosku, chińsku, portugalsku, francusku, niemiecku i w języku hindi, żądanie okupu mówi, że ofiary mają zapłacić 0.07066407 BTC, by odzyskać pliki. Powinieneś bez wątpienia pozbyć się wirusa zzamiast płacić.

Wirus ransomware Ruby. Za tym kryptomalwarem stoi haker znany jako Hayzam Sheriff. Wirus ten jest stworzony, by dodawać rozszerzenie .ruby do zaatakowanych danych. Po ukończeniu zadania, malware automatycznie otwiera żądanie okupu rubyLeza.html. Autor wirusa nie ujawnia jednak, jak wiele Bitcoinów ofiara ma wysłać. Nie można więc zrobić nic innego, niż usunąć Ruby z komputera.

Wirus ransomware GruxEr. Ten wariant HiddenTear'a korzysta z trzech plików wykonywalnych, by wykonywać różne złośliwe akcje w komputerze: TEARS.exe, WORM.exe, oraz GRUXER.exe. Bez względu na to, malware szyfruje liczne rodzaje plików – priorytet stanowią pliki JPG. Przestępcy dostarczają instrukcje odzyskania danych w pliku READ_IT.txt i uruchamiają okno programu. By odszyfrować przechwycone dane, ofiary mają zapłacić 250$ w Bitcoinach.

Wirus ransomware Decryption Assistant. Malware ten rozpowszechnia się jako fałszywa aktualizacja Adobe Flash Player. Po instalacji przez ofiarę, ransomware zaczyna szyfrować pliki i dodaje do każdego z nich rozszerzenie .pwned. Następnie uruchamia program zawierający instrukcje odzyskiwania danych oraz wyświetla licznik pokazujący, jak dużo czasu zostało do zapłaty okupu. Lepiej jednak pospiesz się z usunięciem tego wirusa.

Wirus ransomware MoWare H.F.D. Główną cechą wyróżniającą tego ransomware'a jest dodane rozszerzenie pliku – .H_F_D_locked. Malware następnie informuje o możliwości zdobycia programu do odszyfrowywania za 0.02 Bitcoina. Po przelaniu pieniędzy, ofiara musi się skontaktować z hakerem pod adresem heyklog@pronmail.com oraz wysłać ID transakcji Bitcoin. Korzystanie z ich instrukcji może prowadzić do strat finansowych.

Wirus ransomware Crying. Plik ten wchodzi do systemu jako plik ECRYING.exe i zaczyna szyfrować szyfrem AES. Po procesie, wszystkie pliki kończą z rozszerzeniem .crying. Wirus tworzy też żądanie okupu nazwane READ_IT.txt i uruchamia okno programu, w którym twórcy malware'a Crying podaje adres portfela Bitcoin, na który ofiary mają przesłać okup.

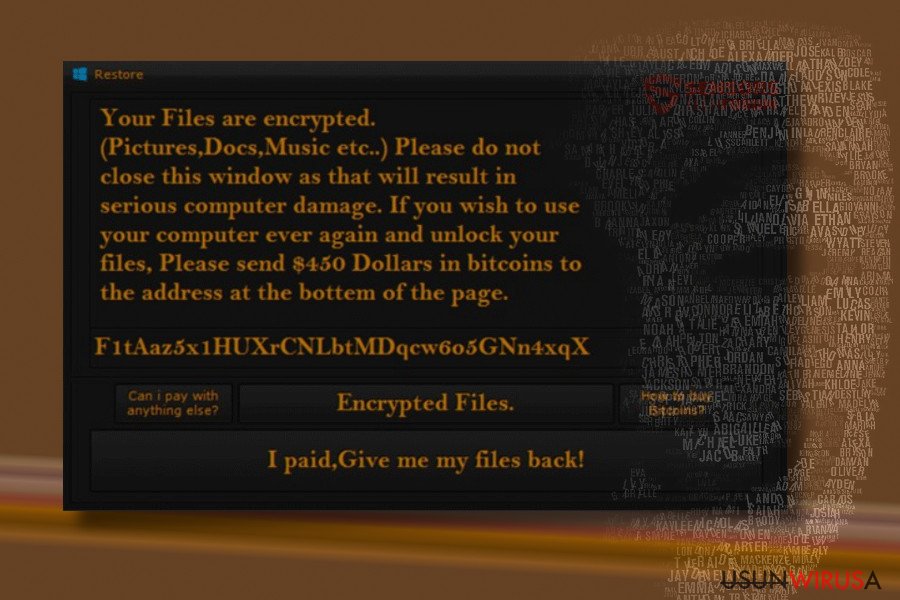

Wirus ransomware R3store. Wirus oznacza pliki rozszerzeniem .r3store zapobiegającym otwarcie plików przez ofiary. Pobiera on też żądanie okupu nazwane READ_IT.txt i umieszcza w każdym folderze zawierającym zaszyfrowane dane. Wiadomość ujawnia, że koszt przywrócenia danych wynosi 450$. Nikt nie gwarantuje, że narzędzie oferowane przez hakerów jest w stanie pomóc.

Wirus ransomware Resurrection. Szyfruje on pliki szyfrem AES-256 i dodaje rozszerzenie .(losowo).resurrection do plików. Po wykonaniu zadań, otwiera on w przeglądarce plik README.html. Tam cyberprzestępcy proszą o kontakt pod adresem resurrection777@protonmail.com oraz przekazanie 1.77 Bitcoina w celu uzyskania klucza deszyfrującego.

Wirus ransomware Executioner to turecka wersja malware'a Hidden Tear. Dodaje on losowe rozszerzenie pliku i zapewnia instrukcje zapłaty okupu w plikach .txt oraz .html. Plik Sifre_Cos_Talimat.html informuje, by ofiary kontaktowały się z hakerami pod adresem executioner.ransom@protonmail.com oraz wysłały 150 Bitcoinów. Wykonywanie tego nie jest wymagane – malware'a można rozszyfrować.

Wirus ransomware KKK. Malware rozpowszechnia się jako przerobiony plik Facebook.exe. Bez wątpienia nazwa pliku jest myląca i zwodnicza. Po tym, jak plik znajdzie się w systemie, zaczyna szyfrowanie danych i dodaje rozszerzenie .KKK do zaatakowanych plików. Następnie malware uruchamia okno „Informacji” zapewniające instrukcje, jak odzyskać zaszyfrowane pliki. By je odzyskać, ofiary muszą przekazać 0.05 Bitcoinów (nie jest to zalecane).

Wirus ransomware BeethoveN. Wirus ten jest stworzony do szyfrowania plików z pomocą kombinacji szyfrów AES i RSA. Dodaje on rozszerzenie .beethoveN do każdego z zaatakowanych plików. Po szyfrowaniu zaś malware dostarcza instrukcje w pliku FILEUST.txt oraz w formie okna programu. Ofiary są zmuszane do wysłania okupu w ciągu 168 godzin (nie jest to zalecane).

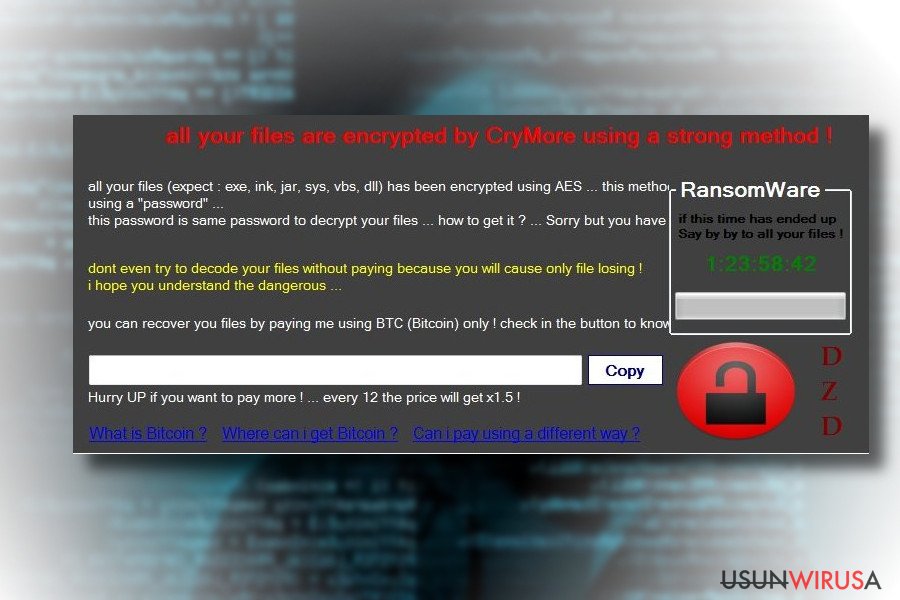

Wirus ransomware CryMore. Haker nazwany „TMC” zainspirował się wirusem WannaCry i stworzył wirusa, którego nazwa przypominała niesławne cyberzagrożenie. Ransomware ten korzysta z szyfru AES i blokuje najpopularniejsze rodzaje plików na zaatakowanym komputerze. W kiepsko napisanym żądaniu okupu ofiary prosi się o zapłatę okupu w ciągu 12 godzin. Później wymagana kwota pieniężna wzrośnie.

Wirus ransomware CryptoGod. Podczas szyfrowania danych wirus dodaje rozszerzenie .payforunlock do każdego z zaatakowanych dokumentów, obrazków, dźwięków i innych plików. Żądanie okupu wskazuje kwotę 0.03 BTC w zamian za odzyskanie danych. Wysokość może wzrosnąć do 0.05 Bitcoins po określonej dacie. Po transakcji ofiary muszą wysłać maila na adres cryptogod@airmail.cc. Możesz jednak nigdy nie otrzymać odpowiedzi ani pomocy w odzyskaniu plików.

Wirus ransomware $usyLocker. Ten wariant HiddenTeara jest uruchamiany poprzez plik VapeHacksLoader.exe. Po ataku, malware szyfruje dane i dodaje rozszerzenie .WINDOWS. W żądaniu nazwanym READ_IT.txt zaś przestępcy informują, że ofiary mają zapłacić 0.16 Bitcoinów. Jest to jednak ryzykowny biznes prowadzący do strat finansowych.

Wirus ransomware CryForMe. Wirus podszywa się pod pochodną niesławnego ransomware'a WannaCry. Malware jest uruchamiany z pliku CryForMe.exe. Zaczyna on na zaatakowanym urządzeniu całą procedurę szyfrowania plików. Gdy zaś wszystkie zostaną zablokowane, malware uruchamia niebieskie okno okupu – przestępcy domagają się 250€ w Bitcoinach w ciągu 7 dni.

Wirus ransomware Mora Project. Ten wariant Hidden Tears zapobiega otwarciu plików poprzez nadanie rozszerzenia .encrypted. Ofiarom sugeruje się odzyskanie plików za 40 tysięcy dolarów. Korzystanie z instrukcji podanych w pliku ReadMe_Important.txt nie jest zalecane.

Wirus ransomware FlatChestWare posiada kilka interesujących funkcji. Podczas, gdy jego działanie nie różni się od poprzednich wersji – wirus szyfruje pliki i dodaje rozszerzenie .flat – wyświetla on także fałszywą wiadomość Kontroli Konta Użytkownika.

Po uruchomieniu się pliku FlatChestWare.exe, malware wyświetla okno Kontroli Konta Użytkownika pytające się o restart systemu w celu udanego zakończenia instalacji aktualizacji. Zauważ, że aktualizacje Windowsa nieco się różnią – poza tym, rzeczone wiadomości nie przypominają o zapisaniu pracy.

Co więcej, w systemie Windows 10 takie wiadomości już się więcej nie pojawiają. Podobna wiadomość pojawia się w wypadku błędu 2918614. Wiele wskazuje na to, że twórca – fan anime – nie był w stanie przygotować działającego malware'a, gdyż ta wersja jest rozszyfrowywalna.

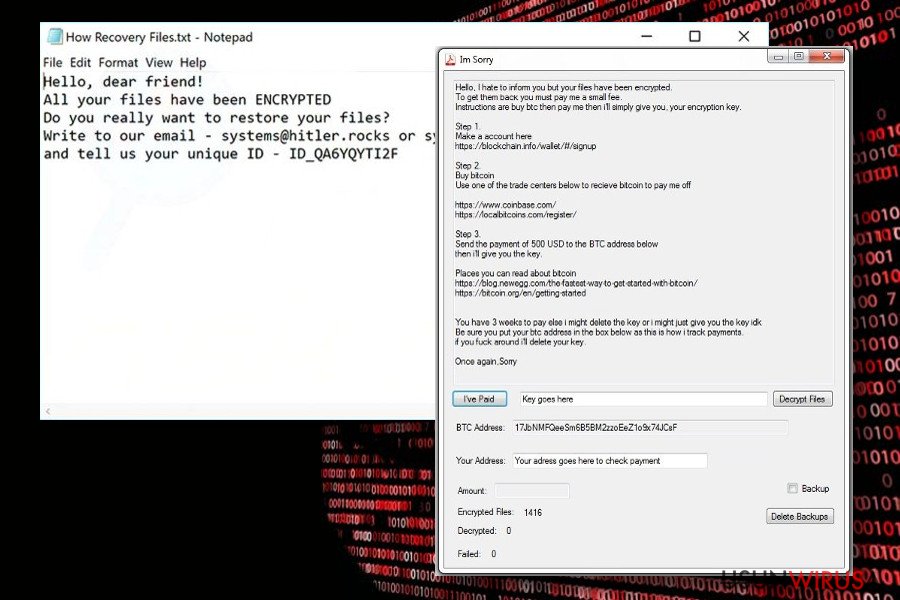

Ransomware Sorry. Wykryty na końcu marca 2018 roku, jego najnowsza wersja bazuje na projekcie ransomware'a o otwartym kodzie. Po udanej infiltracji, ransomware uruchamia proces zwany John Cena oraz plik schtasks.exe odpowiedzialny za rooting, a następnie wydaje wiele skryptów cmd.exe. Jedna z komend usuwa ukryte kopie plików.

Następnie, wirus Sorry znienia rozszerzenia większości plików na .sorry oraz tworzy żądanie okupu c:\Windows\hrf.txt. By uczynić pliki bezużytecznymi, wykorzystuje szyfr AES, który można złamać tylko podaniem osobistego numeru ID. Od ofiary ransomware'a Sorry wymaga się zapłaty okupu, który obecnie wynosi między 500, a 1500 dolarów w Bitcoinach.

Aby uzyskać informację, jak przelać opłatę, ofiarę prosi się o podanie swojego osobistego ID pod adresem svchostport@tutanota.com bądź cjhost@tuta.io. Bez względu na to, nie zalecamy płacić okupu. W zamian, usuń ransomware Sorry i spróbuj rozszyfrować pliki z pomocą darmowego dekryptera HiddenTear.

Metody dystrybucji pozostają te same

Inną cechą malware'a, która przyczyniła się do sukcesu są jego sposoby rozpowszechniania się. Podróżuje on głównie jako załącznik dołączony do „ważnych” maili. Niektórzy użytkownicy mogą przykładowo trafić na fałszywe ostrzeżenie od urzędu skarbowego lub FBI.

Nie spiesz się, by otworzyć ten plik, zanim nie zweryfikujesz nadawcy. Możesz też zwrócić uwagę na określone szczegóły, które wskazują na pochodzenie wiadomości: błędu gramatyczne i zmienione dane.

Co więcej, trojany także umożliwiają atak pochodnych wirusa HiddenTear. By zredukować ryzyko takiej infiltracji, połącz działanie twojego antywirusa oraz programu anty-spyware. Bez względu na twierdzenia o odporności na antywirusy, większość odmian HiddenTeara można łatwo wykryć i zidentyfikować.

Niezbędne kroki, by zakończyć infekcję HiddenTear

Czy chodzi o oryginalną wersję wirusa Hidden Tear czy o pochodną, wybij sobie z głowy pomysł na ręczne jej usunięcie. Malware ten jest zdolny do ukrywania swoich plików wykonywalnych. Z tego powodu ręczne kasowanie może nie skończyć się powodzeniem – lepiej pozwolić odpowiednim programom usunąć wirusa HiddenTear.

Oryginalna wersja nie zachowuje się jak zagrożenie blokujące ekran – niektóre z nowych odmian zaś mogą blokować określone funkcje systemu, powodując blokadę ekranu. W takim wypadku skorzystaj z poniższych instrukcji – po tym, jak odzyskasz pełną kontrolę, usuń HiddenTeara z pomocą zaufanych programów oochronnych.

Instrukcja ręcznego usuwania wirusa HiddenTear

Ransomware: ręczne usuwanie ransomware w Trybie awaryjnym

Odzyskaj dostęp do funkcji komputera poprzez Tryb Awaryjny.

Ważne! →

Przewodnik ręcznego usuwania może być zbyt skomplikowany dla zwykłych użytkowników komputerów. Przeprowadzenie go w sposób prawidłowy wymaga zaawansowanej wiedzy z zakresu informatyki (jeśli ważne pliki systemowe zostaną usunięte lub uszkodzone, może to skutkować uszkodzeniem całego systemu Windows) i może zająć wiele godzin. Dlatego też zdecydowanie zalecamy skorzystanie z automatycznej metody przedstawionej wyżej.

Krok 1. Przejdź do trybu awaryjnego z obsługą sieci

Ręczne usuwanie malware powinno być wykonywane w Trybie awaryjnym.

Windows 7 / Vista / XP

- Kliknij Start > Zamknij > Uruchom ponownie > OK.

- Kiedy twój komputer stanie się aktywny, zacznij naciskać przycisk F8 (jeśli to nie zadziała, spróbuj F2, F12, Del, itp. – wszystko zależy od modelu płyty głównej) wiele razy, aż zobaczysz okno Zaawansowane opcje rozruchu.

- Wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Windows 10 / Windows 8

- Kliknij prawym przyciskiem myszy przycisk Start i wybierz Ustawienia.

- Przewiń w dół i wybierz Aktualizacja i zabezpieczenia.

- Wybierz Odzyskiwanie po lewej stronie okna.

- Teraz przewiń w dół i znajdź sekcję Zaawansowane uruchamianie.

- Kliknij Uruchom ponownie teraz.

- Wybierz Rozwiązywanie problemów.

- Idź do Zaawansowanych opcji.

- Wybierz Ustawienia uruchamiania.

- Naciśnij Uruchom ponownie.

- teraz wciśnij 5 lub kliknij 5) Włącz tryb awaryjny z obsługą sieci.

Krok 2. Zamknij podejrzane procesy

Menedżer zadań systemu Windows to przydatne narzędzie, które wyświetla wszystkie procesy działające w tle. Jeśli malware uruchomiło proces, to musisz go zamknąć:

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań.

- Kliknij Więcej szczegółów.

- Przewiń w dół do sekcji Procesy w tle i wyszukaj wszystko, co wygląda podejrzanie.

- Kliknij prawym przyciskiem myszy i wybierz Otwórz lokalizację pliku.

- Wróć do procesu, kliknij na niego prawym przyciskiem myszy i wybierz Zakończ proces.

- Usuń zawartość złośliwego folderu.

Krok 3. Sprawdź Uruchamianie

- Wciśnij Ctrl + Shift + Esc na klawiaturze, by otworzyć Menedżera zadań systemu Windows.

- Idź do karty Uruchamianie.

- Kliknij prawym przyciskiem myszy na podejrzany program i wybierz Wyłącz.

Krok 4. Usuń pliki wirusów

Pliki powiązane z malware można znaleźć w różnych miejscach na komputerze. Oto instrukcje, które pomogą ci je znaleźć:

- Wpisz Czyszczenie dysku w wyszukiwarce Windows i naciśnij Enter.

- Wybierz dysk, który chcesz wyczyścić (C: to domyślny dysk główny i prawdopodobnie jest on tym, który zawiera złośliwe pliki).

- Przewiń w dół przez listę Pliki do usunięcia i wybierz następujące:

Tymczasowe pliki internetowe

Pliki do pobrania

Kosz

Pliki tymczasowe - Wybierz Wyczyść pliki systemowe.

- Możesz także poszukać innych złośliwych plików ukrytych w następujących folderach (wpisz te wpisy w wyszukiwaniu Windows i wciśnij Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Po zakończeniu, uruchom ponownie komputer w normalnym trybie.

Usuń HiddenTear korzystająć z System Restore

-

Krok 1: Zresetuj swój komputer Safe Mode with Command Prompt

Windows 7 / Vista / XP- Kliknij Start → Shutdown → Restart → OK .

- Kiedy już włączysz swój komputer, zacznij wciskać przycisk F8 tak długo aż zobaczysz okno Advanced Boot Options

-

Wybierz $1$s z listy

Windows 10 / Windows 8- Wciśnij przycisk Power w oknie logowania oznaczonym Windows. Następnie wciśnij i przytrzmaj Shift, który znajduje się na twojej klawiaturze i wciśnij dodatkowo Restart.

- Teraz wybierz Troubleshoot → Advanced options → Startup Settings a na końcu dodatkowo wybierz Restart

-

Jak tylko włączysz swój komputer wybierz -Enable Safe Mode with Command Prompt w oknie Startup Settings

-

Krok 2: Przywróć ustawienia fabryczne i pliki systemowe

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

-

Teraz wybierz rstrui.exe a nastepnie kliknij Enter jeszcze raz.

-

Kiedy pokaże ci się nowe okno wybierz Next a nastepnie wybierz punkt przywracania systemu, który wypada przed zainstalowaniem HiddenTear. Zaraz po tym wybierz $3$s.

-

Teraz wybierz Yes aby rozpocząć przywracanie systemu

-

Jak tylko zobaczysz okno Command Prompt, wpisz cd restore i wybierz Enter

Bonus: przywróć swoje dane

Poradnik zaprezentowany powyżej powinien pomóc ci w usunieciu oprogramwania HiddenTear z twojego komputera. Celem przywrócenia zaszyfrowanych danych prosze skorzystaj z dokladnego poradnika przygotowanego przez naszych ekspertow do spraw bezpieczenstwa usunwirusa.plJezeli twoje pliki zostaly zaszyfrowane przez HiddenTear mozesz skorzystac z podanych metod aby je przywrocic

Sposób Data Recovery Pro

Program ten mówi, że jest w stanie odzyskać nie tylko zaszyfrowane pliki, lecz także uszkodzone maile.

- Pobierz Data Recovery Pro;

- Zapoznaj się z nastepującymi krokami Data Recovery a nastepnie zainstaluj program na swoim komputerze.

- Uruchom go a nastepnie przeskanuj swoj zaszyfrowany komputer w poszukiwaniu HiddenTear.

- Przywróć je

Korzyści ShadowExplorera

Mimo popularności wirusa HiddenTear, nie usuwa on ukrytych kopii plików – narzędzia, wykorzystywanego przez Shadow Explorera do odzyskania zaszyfrowanych danych.

- Pobierz Shadow Explorer (http://shadowexplorer.com/);

- W odniesieniu do manadzera instalacji Shadow Explorer po prostu postepuj z pozostalymi krokami instalacji.

- Uruchom program, przejdz przez menu a nastepnie w górnym lewym roku kliknij dysk z zaszyfronwanymi danymi. Sprawdz jakie wystepuja tam foldery

- Kliknij prawym przyciskiem na folder ktory chcesz przywrocic i wybierz “Export”. Nastepnie wybierz gdzie chcesz go skladowac.

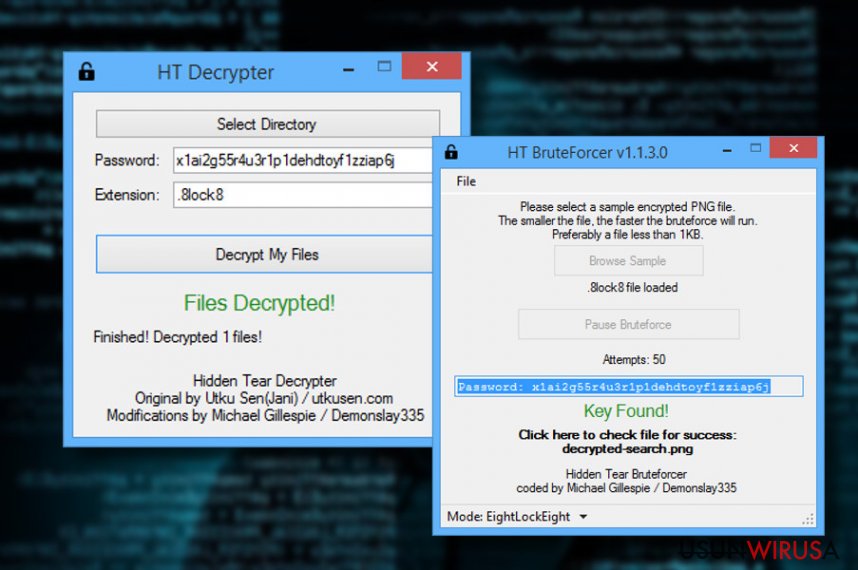

Dekrypter Hidden Tear

Można już rozszyfrować większość wirusów wywodzących się z tego malware'a. Istnieją dwa różne dekryptery:

Na końcu powinienes dodatkowo pomyśleć o ochronie swojego komputera przed oprogramowaniem ransomware. Aby chronić swój komputer przed HiddenTear i innym szkodliwym oprogramowaniem polecamy skorzystanie ze sprawdzonego oprogramowania antyszpiegującego takiego jak FortectIntego, SpyHunter 5Combo Cleaner lub Malwarebytes

Polecane dla ciebie:

Nie pozwól, by rząd cię szpiegował

Rząd ma wiele problemów w związku ze śledzeniem danych użytkowników i szpiegowaniem obywateli, więc powinieneś mieć to na uwadze i dowiedzieć się więcej na temat podejrzanych praktyk gromadzenia informacji. Uniknij niechcianego śledzenia lub szpiegowania cię przez rząd, stając się całkowicie anonimowym w Internecie.

Możesz wybrać różne lokalizacje, gdy jesteś online i uzyskać dostęp do dowolnych materiałów bez szczególnych ograniczeń dotyczących treści. Korzystając z Private Internet Access VPN, możesz z łatwością cieszyć się połączeniem internetowym bez żadnego ryzyka bycia zhakowanym.

Kontroluj informacje, do których dostęp może uzyskać rząd i dowolna inna niepożądana strona i surfuj po Internecie unikając bycia szpiegowanym. Nawet jeśli nie bierzesz udziału w nielegalnych działaniach lub gdy ufasz swojej selekcji usług i platform, zachowaj podejrzliwość dla swojego własnego bezpieczeństwa i podejmij środki ostrożności, korzystając z usługi VPN.

Kopie zapasowe plików do późniejszego wykorzystania w przypadku ataku malware

Problemy z oprogramowaniem spowodowane przez malware lub bezpośrednia utrata danych w wyniku ich zaszyfrowania może prowadzić do problemów z twoim urządzeniem lub do jego trwałego uszkodzenia. Kiedy posiadasz odpowiednie, aktualne kopie zapasowe, możesz z łatwością odzyskać dane po takim incydencie i wrócić do pracy.

Bardzo ważne jest, aby aktualizować kopie zapasowe po wszelkich zmianach na urządzeniu, byś mógł powrócić do tego nad czym aktualnie pracowałeś, gdy malware wprowadziło jakieś zmiany lub gdy problemy z urządzeniem spowodowały uszkodzenie danych lub wpłynęły negatywnie na wydajność.

Posiadając poprzednią wersję każdego ważnego dokumentu lub projektu, możesz oszczędzić sobie frustracji i załamania. Jest to przydatne, gdy niespodziewanie pojawi się malware. W celu przywrócenia systemu, skorzystaj z Data Recovery Pro.